ความน่าเชื่อถือของข้อมูลกับกระบวนการตรวจสอบ (Audit Process and Reliability of Information, IT and Non – IT)

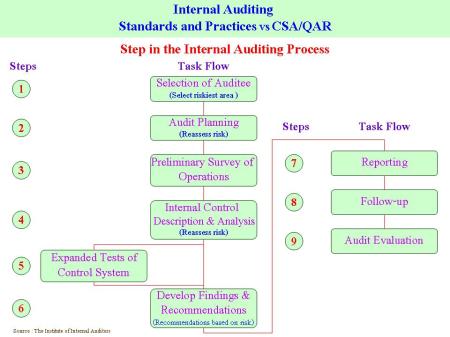

ครั้งก่อน ท่านผู้อ่านคงได้ใช้ดุลยพินิจในการวิเคราะห์ผลกระทบของข้อมูลและสารสนเทศ ที่ใช้ในการบริหารและการตรวจสอบ ตามแผนภาพที่ผมยังไม่ได้อธิบายหรือเล่าสู่กันฟังถึงแนวคิดจากแผนภาพดังกล่าว เพื่อสร้างรูปแบบและกระบวนการตรวจสอบตามฐานความเสี่ยง ทั้งทางด้าน IT Audit และ Non – IT Audit ประเภทต่าง ๆ

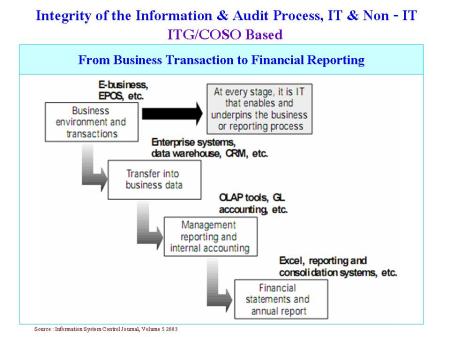

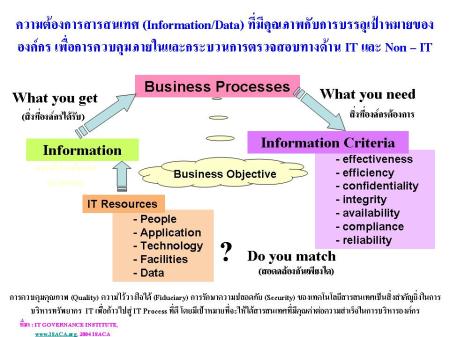

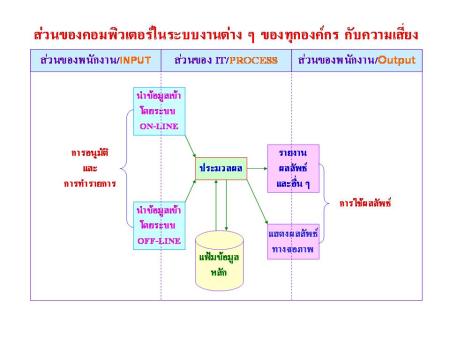

จากแผนภาพครั้งที่แล้ว ท่านผู้บริหารและผู้ตรวจสอบจะเข้าใจได้ชัดเจนว่า ข้อมูลและสารสนเทศต่าง ๆ ที่ท่านนำมาใช้ในกระบวนการตัดสินใจ เพื่อขับเคลื่อนเป้าประสงค์ในระดับองค์กร ในระดับสายงาน และในระดับหน่วยงานย่อยนั้น กล่าวได้ว่า ข้อมูลได้รับการประมวลผลโดยผ่านกระบวนการและกลไกทางด้านคอมพิวเตอร์ทั้งสิ้น

โปรดดูแผนภาพครั้งที่แล้วอีกครั้ง ท่านจะได้เห็นภาพความสำคัญของ Black Box ทางด้าน Hardware และอุปกรณ์ประเภทต่าง ๆ รวมทั้ง Software ที่เกี่ยวข้อง ซึ่งแน่นอนว่า กลไกในการควบคุมความเสี่ยงที่ใช้อุปกรณ์คอมพิวเตอร์นั้น จำเป็นต้องอาศัยความรู้ ทักษะ ประสบการณ์ในการบริหารศูนย์คอมพิวเตอร์ และการประมวลผลที่เกี่ยวข้องเป็นอย่างมาก

เรื่องนี้ ผมได้เขียนและอธิบายไว้มากแล้วในหนังสือเรื่องการบริหารและการตรวจสอบสถาบันการเงิน-องค์กรที่ใช้คอมพิวเตอร์ ซึ่งมีรายละเอียดค่อนข้างมากที่ไม่ขอซ้ำในที่นี้

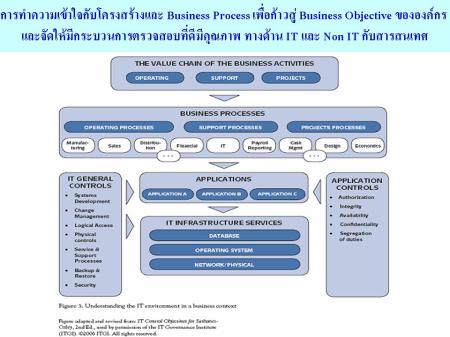

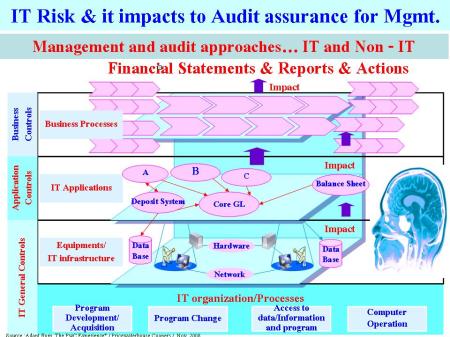

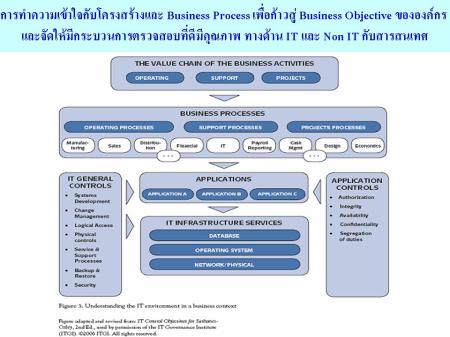

ความเสี่ยงจากการบริหารในกระบวนการประมวลข้อมูลนั้น ต้องการการควบคุมในระดับต่าง ๆ ที่เรียกกันทั่วไปว่า General Control จะเกี่ยวข้องสัมพันธ์อย่างใกล้ชิดกับระบบงานหลัก ๆ และระบบงานที่เกี่ยวข้องสัมพันธ์กันที่เรียกว่า Application ซึ่งก็คือระบบงานต่าง ๆ ขององค์กรนั่นเอง ในเรื่องนี้ก็ต้องการกลไกและกระบวนการควบคุม รวมทั้งการตรวจสอบทางด้าน IT Application (IT Audit) ที่เกี่ยวข้องกับการตรวจสอบ Input – Process – Output ตามรูปภาพที่ผมเคยนำเสนอก่อนหน้านี้ ก่อนที่จะผ่านกลไกของ Business Process ต่าง ๆ ที่ต้องการการควบคุมในลักษณะ Business Control ที่มีรายละเอียดมากมายก่อนจะได้เป็น Output ในรูปแบบของรายงานลักษณะต่าง ๆ ที่ผู้บริหารต้องใช้ในการดำเนินการ สั่งการ รวมทั้งผู้ตรวจสอบจำนวนไม่น้อยก็ได้ใช้รายงานดังกล่าวเป็นฐานข้อมูลสำคัญในการตรวจสอบด้านทั่วไป

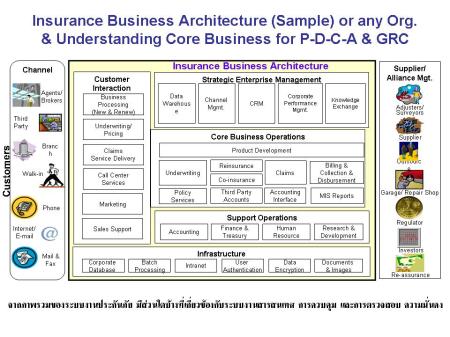

การทำความเข้าใจกับโครงสร้างและ Business Process เพื่อก้าวสู่ Business Objective ขององค์กร

ตามที่ผมกล่าวข้างต้น คงไม่มีอะไรแปลกนะครับ เพราะเป็นลักษณะของการตรวจสอบโดยทั่วไปที่ปฏิบัติกันอยู่ทั้งทางด้าน IT Audit และด้านการตรวจสอบโดยทั่วไป แต่สิ่งที่ผมอยากจะกล่าวในวันนี้ก็คือ มีผู้บริหารและผู้ตรวจสอบจำนวนไม่น้อย หลาย ๆ องค์กร คำนึงถึงผลกระทบของระบบคอมพิวเตอร์ที่มีผลต่อความน่าเชือถือได้ของข้อมูลทางการเงินค่อนข้างจำกัดมาก เพราะส่วนใหญ่ได้ตั้งสมมุติฐานว่าข้อมูลที่ได้ประมวลผลจากคอมพิวเตอร์นั้นถูกต้อง น่าเชื่อถือได้ ทันกาล ทันเวลา ทั้ง ๆ ที่ความเป็นจริงข้อมูลและสารสนเทศดังกล่าวมีจุดอ่อนมากมาย ที่ผู้ตรวจสอบโดยทั่วไปไม่ควรจะวางใจในความน่าเชื่อถือได้ของข้อมูลที่ใช้ในการตรวจสอบ จนกว่าจะมีการพิสูจน์ชัดเจน หรือมีความร่วมมือกันอย่างดียิ่ง ระหว่างผู้ตรวจสอบทางด้าน IT Audit ที่มีเป้าประสงค์ในการตรวจสอบที่แตกต่างกันไปกับผู้ตรวจสอบโดยทั่วไปมาก

ที่ผมกล่าวย่อ ๆ ข้างต้น เป็นปัญหาสำคัญยิ่งที่ผู้บริหารในหลายองค์กรยังให้ความสนใจได้ไม่ดีเท่าที่ควร ทั้งนี้อาจจะเกิดจากปัญจัยและองค์ประกอบหลายประการที่ผมจะนำเสนอในโอกาสต่อไป

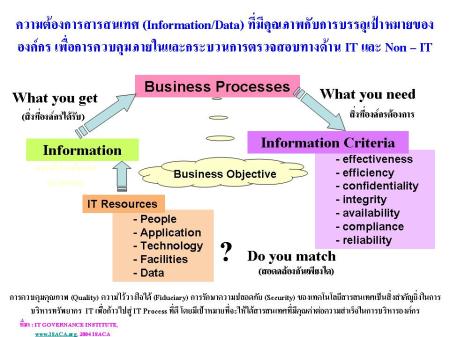

ครั้งนี้ การเล่าสู่กันฟังในวันนี้ ผมก็จะจบลงด้วยแผนภาพของความสำคัญของข้อมูลและสารสนเทศที่ได้จากการประมวลผลด้วยระบบ IT ที่ควรจะมีการบริหาร จัดการ ให้มีการควบคุมและตรวจสอบความเสี่ยงทางด้าน IT Risk ที่มีผลต่อ Process Risk และในที่สุดมีผลต่อ Business Risk ในมุมมองต่าง ๆ ต่อไป

ทั้งนี้ จากแผนภาพด้านล่าง อะไรจะเกิดขึ้น? หาก Report ประเภทต่าง ๆ ที่ได้จากการประมวลผลทางด้านคอมพิวเตอร์ ไม่น่าเชื่อถือได้ หรือถูกบิดเบือน ผู้บริหารและผู้ตรวจสอบจะใช้รายงานในการสั่งการ และจะนำข้อมูลที่ได้จากการประมวลผลมาใช้ในการวางแผนกระบวนการตรวจสอบได้อย่างไร?

อะไรจะเกิดขึ้น? ถ้าผู้รักษา Super Password และ/หรือ Administrator / ผู้ดูแลระบบ สามารถเข้าถึงข้อมูลลับระดับสูงสุดขององค์กรได้ และสามารถเปลี่ยนแปลงข้อมูลในฐานข้อมูล เช่น โอนลูกหนี้ที่มีปัญหาไปเข้าบัญชีพัก หรือเปลี่ยนแปลงลูกหนี้หรือสถานะหนี้ รวมทั้งองค์ประกอบของโครงสร้างหนี้ต่าง ๆ เพื่อที่จะบิดเบือนการตั้งสำรองหนี้สูญหรือเพื่อการทุจริต

และตามตัวอย่างข้างต้น อะไรจะเกิดขึ้น? ถ้าหากมีการโอนบัญชีพักและบัญชีที่เกี่ยวข้องออกจากสารบบบัญชีขององค์กร ซึ่งอาจดำเนินควบคู่กันไปกับกระบวนการอำนวยการให้สินเชื่อและหลักฐานต่าง ๆ ที่เกี่ยวข้อง ผู้บริหารและผู้ตรวจสอบจะมีแนวการตรวจสอบเช่นไร?

ในกรณีที่มีการจ้างบุคคลภายนอกมาให้บริการด้านต่าง ๆ ให้กับองค์กร และบุคคลภายนอกนั้นมีสิทธิ์ที่จะใช้ Password นั้นนอกสถานที่ทั้ง ๆ ที่บริการนั้นเสร็จสิ้นไปนานแล้ว แต่บุคคลดังกล่าวก็ยังสามารถเข้าถึงข้อมูลขององค์กรได้ และ

อะไรจะเกิดขึ้น? ถ้าหากมีการมอบหมายอำนาจที่มีหลายระดับ หลายขั้นตอนเพื่อการควบคุมภายในขององค์กรแต่มีการเปลี่ยนแปลงบุคคลผู้ได้รับมอบอำนาจ รวมทั้งระดับอำนาจที่ได้รับมอบหมาย แต่ไม่มีกระบวนการบริหารจัดการภายในที่ดี อะไรจะเกิดขึ้นกับข้อมูลและฐานข้อมูล และกระบวนการบริหารในทุกระดับที่เกี่ยวข้อง

องค์กรมีเครื่องมือและมีบุคคลากรที่มีความรู้เพียงพอกับความก้าวหน้า และศักยภาพที่เปลี่ยนแปลงไปอย่างรวดเร็วของระบบเทคโนโลยีสารสนเทศเพียงใด ทั้งในทางด้านเทคนิค ด้านการบริหาร ด้านการควบคุมภายใน ด้านการตรวจสอบ

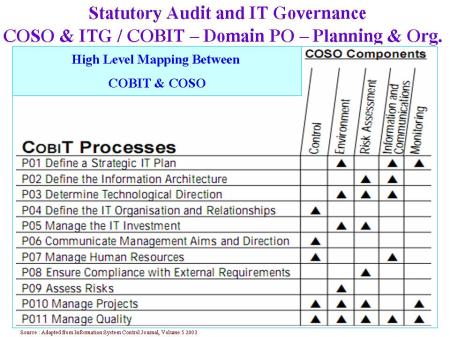

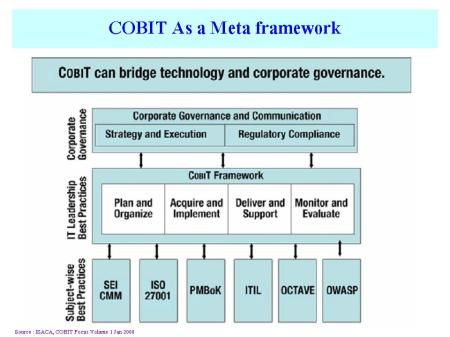

องค์กรมั่นใจอย่างไรว่า องค์กรมีระดับการควบคุมเทคโนโลยีสารสนเทศที่น่าเชื่อถือได้ ในแต่ละลักษณะขององค์ประกอบของสารสนเทศที่ดี ทั้ง 7 ประการ ตามหลักของ COBIT ภายใต้การปฏิบัติที่เป็น Best Practice ของ IT Governance และ

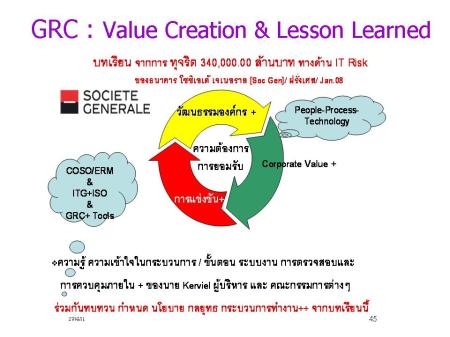

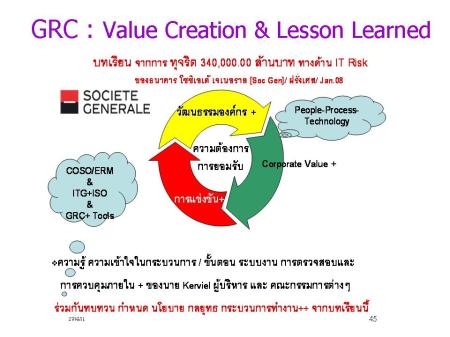

กรณีบทเรียนจากการทุจริต 340,000 ล้านบาทที่เกิดจาก IT Risk ของธนาคารโซซิเอเต้ เจเนอราล (Soc Gen – Societe Generale) ฝรั่งเศส เมื่อเดือนมกราคม 2551 เกิดจากบุคคลากรที่มีความรู้ทางด้าน IT เพียงคนเดียวของธนาคาร ประกอบกับผู้บริหารและคณะกรรมการต่าง ๆ ของธนาคารไม่อาจติดตาม หรือรู้เท่าทันผลกระทบของคอมพิวเตอร์จากการกระทำของบุคคล ๆ เดียวนี้ได้

Lesson Learned

ทั้งนี้ จากการวิเคราะห์ความเสี่ยงในภายหลังทราบว่า ต้นเหตุของความเสี่ยงที่แท้จริง เกิดจากวัฒนธรรมขององค์กร ศักยภาพและระดับความรู้ของการบริหารความเสี่ยงทั่วทั้งองค์กร ตามหลัก COSO – Enterprise Risk Management ซึ่งมีรายละเอียดต่าง ๆ มากมาย

แปลกแต่จริงยิ่งกว่าก็คือ บทเรียนแสนแพงที่ดีกรณีนี้ ซึ่งเรียกว่า Lesson Learned มีสถาบันการเงินในประเทศไทยน้อยมากที่นำบทเรียนแสนแพงนี้มาทำการประเมินตนเองเพื่อการบริหารความเสี่ยง การควบคุมภายในและการตรวจสอบภายในตามฐานความเสี่ยง เพื่อการปรับปรุง ป้องกันปัญหาที่อาจจะเกิดขึ้นทำนองเดียวกันกับธนาคาร Societe Generale นี้ได้

ผมขอสรุปก่อนที่จะยาวเกินไปกว่านี้ ก็คือ บทเรียนในครั้งนี้เกิดจาก Operational Risk ซึ่งเกิดจาด Peple Process และเทคโนโลยี เป็นสำคัญ

เราคุยกันมาถึงช่วงนี้แล้ว ท่านคิดว่าท่านได้อะไรบ้างครับ เกี่ยวกับกระบวนการบริหาร การจัดการ การควบคุมภายใน และกระบวนการตรวจสอบตามฐานความเสี่ยงขององค์กรที่ใช้คอมพิวเตอร์ที่จะเกี่ยวข้องกับการตรวจสอบ IT Audit และ Non – IT ในส่วนที่เกี่ยวข้อง

ผมเล่ามายาวนานถึงแค่นี้แล้วก็ยังแยกไม่ได้เลยนะครับว่า กระบวนการตรวจสอบทางด้าน IT Audit กับกระบวนการตรวจสอบทางด้าน Non – IT Audit ควรจะมีความแตกต่างกันในขั้นตอนใด เดี๋ยวไปคุยในครั้งต่อไปนะครับ

ความต้องการสารสนเทศที่มีคุณภาพกับการบรรลุเป้าหมายขององค์กร เพื่อการควบคุมภายในและกระบวนการตรวจสอบทางด้าน IT และ Non - IT

โพสต์โดย Metha Suvanasarn

โพสต์โดย Metha Suvanasarn