สำหรับผลกระทบต่อความมั่นคงปลอดภัยไซเบอร์ของชาติ ปัญหาอธิปไตยไซเบอร์ และแนวทางการกำหนดยุทธศาสตร์ชาติ ในตอนที่ 6 นี้ ผมขอนำเสนอต่อในเรื่อง การพิจารณายุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ เฉพาะที่มีความสอดคล้องกับอธิปไตยไซเบอร์ ซึ่งเป็นบทที่ 3 จากผลงานโครงการวิจัย ความมั่นคงปลอดภัยไซเบอร์ของชาติ : ปัญหาอธิปไตยไซเบอร์ ผลกระทบต่อ ความมั่นคงของชาติในระยะยาว และ แนวทางการกำหนดยุทธศาสตร์ชาติ ของ ดร.ปริญญา หอมเอนก ประธานกรรมการบริษัท เอซิส โปรเฟสชั่นนัล เซ็นเตอร์ จำกัด ที่ได้ให้ความอนุเคราะห์นำมาเผยแพร่ในเว็บไซต์ itgthailand.com และ itgthailand.wordpress.com ทั้งสองแห่งนี้

การพิจารณายุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ เฉพาะที่มีความสอดคล้องกับอธิปไตยไซเบอร์ ในบทที่ 3 จะเป็นการวิเคราะห์กระบวนการ รูปแบบ และลักษณะของปัญหาอธิปไตยไซเบอร์ในระดับสากล และ การวิเคราะห์กระบวนการ รูปแบบ และลักษณะของปัญหาอธิปไตยไซเบอร์ในประเทศไทย รวมถึง วิเคราะห์ความสอดคล้องยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติกับการแก้ปัญหาอธิปไตยไซเบอร์ในระดับสากลที่จะได้นำเสนอตามลำดับ

บทที่ 3

การพิจารณายุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติเฉพาะที่มีความสอดคล้องกับอธิปไตยไซเบอร์

วิเคราะห์กระบวนการ รูปแบบ และลักษณะของปัญหาอธิปไตยไซเบอร์ในระดับสากล

ปรากฎการณ์ “Digital transformation” และการเข้าสู่ยุค S-M-I-C (Social–Mobile–Information–Cloud) นำไปสู่การเจริญเติบโตของธุรกิจแพลตฟอร์ม (Platform) ซึ่งธุรกิจไม่จำเป็นต้องผลิตสินค้าและบริการเอง แต่เป็นการให้บริการอำนวยความสะดวกและเป็นตัวกลาง ในการทำธุรกิจระหว่างลูกค้ามากกว่าหนึ่งประเภท ตัวอย่าง Platform ประเภทเครือข่ายสังคม เช่น Facebook Twitter Line Instagram เป็นต้น ประเภทค้าปลีก เช่น eBay Alibaba Amazon เป็นต้น ประเภทสื่อ เช่น YouTube เป็นต้น ประเภทการชำระเงิน เช่น PayPal Alipay เป็นต้น ประเภทระบบปฏิบัติการบนสมาร์ทโฟน เช่น ios Android เป็นต้น ประเภทการท่องเที่ยว เช่น Airbnb เป็นต้น ประเภทบริการรถสาธารณะ เช่น Uber Grab เป็นต้น

นอกจากจากรูปแบบกระบวนการดำเนินธุรกิจที่เปลี่ยนแปลงไปตามการพัฒนาเทคโนโลยีแล้ว การวิเคราะห์ทางการตลาดยังเปลี่ยนแปลงไปด้วย จากเดิมที่วิเคราะห์กลุ่มเป้าหมายด้วยหลักประชากรศาสตร์ (Demographic) เช่น อายุ เพศ การศึกษา รายได้ สถานภาพ เป็นต้น เป็นการวิเคราะห์กลุ่มเป้าหมายด้วยหลักจิตนิสัย (Psychographic) เช่น รูปแบบการดำเนินชีวิต (Lifestyles) ความชื่นชอบ ความเชื่อ ค่านิยม เป็นต้น โดยอาศัยข้อมูลที่อยู่ในความครอบครองของแพลตฟอร์ม (Platform) บนสมาร์ทโฟน หรือเครือข่ายสังคมออนไลน์ (Social media) ซึ่งทำให้ธุรกิจ Platform มีความได้เปรียบในการประกอบธุรกิจ

แม้ว่าเครือข่ายสังคมออนไลน์ (Social media) และสมาร์ทโฟนจะเป็นประโยชน์ต่อการใช้ชีวิตประจำวันของทุกคนอย่างมหาศาล ด้วยเจตนารมณ์ที่หวังจะส่งมอบสิ่งที่ดีที่สุดให้ผู้ใช้บริการ แต่ผู้ให้บริการย่อมถูกกดดันด้วยภาวะการแข่งขันของธุรกิจ เพื่อเข้าถึงผู้ใช้บริการให้มากที่สุด จึงสร้างผลเสียต่อประชาชนโดยไม่รู้ตัว อาทิ การเสพติดดิจิทัล (Digital addiction) จากอุปกรณ์ดิจิทัลที่เข้ามาครอบงำชีวิตเราในทุกเรื่อง สุขภาพทางจิตใจ (Mental health) จากความทุกข์ที่เกิดจากการเปรียบเทียบตัวเองกับคนอื่น หรือเรื่องเล่าบนเครือข่ายสังคมโซเชียล และถูกกลั่นแกล้ง ในเครือข่ายสังคมโซเชียล (Cyber bullying) การแยกแยะความจริงจากความไม่จริง (Breakdown of truth) ทำได้ยากขึ้นเรื่อย ๆ การแบ่งขั้วแยกข้าง (Polarization) ทางอุดมการณ์ ทำให้การสร้าง ความปรองดองและความร่วมมือในสังคมกระทำได้ยากยิ่งขึ้น และสุดท้ายการชักใยทางการเมือง (Political manipulation) เพื่อสร้างความขัดแย้งและการทำสงครามไซเบอร์ ผลเสียเหล่านี้ ล้วนเกิดมาจากขีดความสามารถของเทคโนโลยีที่ก้าวข้ามขีดความสามารถของมนุษย์ ซึ่งเข้าใจง่ายกว่า หากพิจารณาจากเทคโนโลยีที่ก้าวข้ามข้อด้อยของมนุษย์ (Human vulnerabilities) ในขณะเดียวกันความไม่สอดคล้องกันระหว่างความก้าวหน้าทางเทคโนโลยีอย่างก้าวกระโดดและความสามารถในการตระหนักรู้ของมนุษย์ (Human sensitivities) ส่งผลกระทบต่อความคิด ความรู้สึก และการกระทำของมนุษย์ ซึ่งล้วนสร้างผลเสีย เช่น ช่วงความสนใจที่สั้นลง (Attention span) อ่านแค่พาดหัว โดยไม่สนใจรายละเอียด แข่งขันกันที่ยอดไลค์และยอดแชร์บน Social media เป็นต้น

นอกจากนี้ ข้อมูลส่วนบุคคลจำนวนมหาศาลที่อยู่ในอำนาจการควบคุมของแพลตฟอร์ม (Platform) หรือผู้ให้บริการ Social media ต่างประเทศ ทำให้ผู้ให้บริการสามารถล่วงรู้ถึงรูปแบบการดำเนินชีวิตทางดิจิทัล หรือ “Digital lifestyle” ของผู้ใช้งาน ในด้านหนึ่งย่อมมีประโยชน์ต่อระบบเศรษฐกิจ โดยทำให้ผู้ใช้บริการสามารถได้รับบริการที่มีประสิทธิภาพ และตรงตามความคาดหวัง ในอีกด้านหนึ่ง การใช้ประโยชน์จากข้อมูลส่วนบุคคลจำนวนมหาศาลผ่าน Google Facebook และ Social media เช่น ตำแหน่งการใช้งาน พฤติกรรมการค้นหาข้อมูล (Search behavior) พฤติกรรมการเข้าชมภาพ/วีดีโอ พฤติกรรมการเลือกซื้อสินค้าและบริการ เป็นต้น อาจนำไปสู่การส่งผ่านข้อมูลที่มีอิทธิพลต่อทัศนคติ ความคิดเห็น พฤติกรรมและการตัดสินใจของผู้ใช้บริการได้โดยตรง โดยที่ผู้ใช้บริการอาจไม่รู้ตัว โดยเฉพาะอย่างยิ่งกลุ่มเยาวชนและคนรุ่นใหม่ ซึ่งเป็นกลุ่มที่มีการใช้งานอุปกรณ์สมาร์ทโฟน และ Social media มากกว่ากลุ่มอื่น อิทธิพลจากการเข้าถึงข้อมูลส่วนบุคคล และ Social media อาจทำให้เกิดการเปลี่ยนแปลงความเข้าใจ ความเชื่อ แนวคิด อุดมการณ์ และอาจทำให้เกิดการรับรู้ข้อมูลที่ไม่ตรงกับความเป็นจริงได้ เนื่องจากผู้ใช้บริการอาจไม่ได้ตรวจสอบความถูกต้องของข้อมูลก่อน รวมถึงสามารถส่งผ่านข้อมูลที่ชักจูงและสร้างกระแสสังคมที่ส่งผลกระทบในวงกว้าง และอาจส่งผลกระทบต่อความมั่นคงของสถาบันหลักของชาติได้โดยง่าย จึงถือเป็นการรุกรานทางความคิดต่อประชาชนรูปแบบใหม่ที่สามารถส่งผลกระทบต่อเศรษฐกิจ สังคม และประเทศชาติได้

ปัจจุบัน การปฏิบัติการข่าวสาร (Information operations : IO ) ทั้งภาวะปกติ และภาวะสงคราม รวมไปถึงความขัดแย้งทางการเมืองและทางสังคม มักนิยมใช้ไซเบอร์สเปซ เป็นช่องทางในการดำเนินการ โดยการกระจายข้อมูลข่าวสาร เช่น ข้อความ ภาพนิ่ง ภาพเคลื่อนไหว การประชาสัมพันธ์ การโฆษณาชวนเชื่อ เป็นต้น ผ่านเครือข่ายสังคมออนไลน์ (Social media) ต่าง ๆ เช่น Line Facebook Twitter เป็นต้น ทำให้สามารถเข้าถึงกลุ่มเป้าหมายด้วยความรวดเร็วชั่วพริบตา และมีการแชร์ข้อมูลต่อ ๆ กันไปอย่างรวดเร็ว ซึ่งมีอิทธิพลต่อความรู้สึกนึกคิด ความเชื่อ ทัศนคติ อุดมการณ์ และมีผลต่อการตัดสินใจของคนเป็นจำนวนมาก จึงก่อให้เกิดปัญหาใหญ่คือ การรุกล้ำ “อธิปไตยไซเบอร์” หรือ “ความเป็นเอกราชทางไซเบอร์” (Cyber sovereignty) ของประชาชนในประเทศ ตลอดจนปัญหาความมั่นคงของชาติ (National security) ซึ่งประชาชน ส่วนใหญ่ยังไม่รู้ตัวเลยด้วยซ้ำว่ากำลังถูกละเมิดในเรื่อง “อธิปไตยไซเบอร์” เนื่องจากปัญหาดังกล่าวถูกซ่อนอยู่ในการใช้งานอินเทอร์เน็ต และการใช้งานสมาร์ทโฟนในปัจจุบันที่อยู่ในชีวิตประจำวันของคนจำนวนมาก

ประธานาธิบดีแห่งสาธารณรัฐประชาชนจีน สี จิ้นผิง ได้กล่าวเสมอในการประชุมสุดยอดผู้นำโลกเกี่ยวกับปัญหา “อธิปไตยไซเบอร์” (Cyber sovereignty) ที่กำลังเกิดขึ้นทั่วโลก ท่านกล่าวว่าทุกประเทศทั่วโลกมีสิทธิที่จะกำหนดนโยบายด้านไซเบอร์ในประเทศของตน เพื่อป้องกันการรุกรานโดยต่างชาติ ในรูปแบบที่ไม่ต้องใช้กำลังทางทหารหรือกระสุนแม้แต่เพียงนัดเดียว แต่เป็นการรุกรานหรือการล่าอาณานิคมในรูปแบบใหม่ ที่ประชาชนในประเทศเป้าหมายไม่ได้รับรู้ว่ากำลังถูกรุกรานอยู่ เนื่องจากการรุกรานดังกล่าวไม่ต้องใช้กำลังแต่อย่างใด เป็นการรุกรานทางความคิด ความเชื่อ ค่อย ๆ ส่งข้อมูลเข้ามาปรับเปลี่ยนพฤติกรรมของคนในชาติเหล่านี้

เราคงเคยเห็นกันจากประสบการณ์การปฏิวัติประชาธิปไตยในหลายประเทศ ในตะวันออกกลางและอาฟริกาเหนือ หรือการลุกฮือขึ้นโค่นล้มรัฐบาลในหลายประเทศของชาวอาหรับ (Arab Spring) มาแล้ว การใช้สื่อสังคมออนไลน์ที่สะดวก รวดเร็วนี้ เป็นมีดสองคม อาจเริ่มจากสร้างเพจ Facebook เพื่อหาแนวร่วม ไปจนถึงการออกมาแสดงพลังเงียบในโลกจริง มีผลต่อการเลือกตั้ง มีผลต่อการเมืองการปกครอง ภัยจากการรุกรานเข้ามาเปลี่ยนความคิดดังกล่าวนั้น น่ากลัวยิ่งกว่าภัยจากการแฮกของแฮกเกอร์เสียอีก เนื่องจากแฮกเกอร์จะเข้าระบบเพื่อดึงข้อมูล หรือทำให้ระบบล่ม ที่เราเห็นปัญหามัลแวร์ (Malware) กันอยู่เป็นประจำ หากแต่การเจาะเข้าไปในจิตใจของมนุษย์ ให้ปรับเปลี่ยนความคิด ความเชื่อ ความศรัทธา ทำให้ชอบหรือไม่ชอบ รักหรือเกลียดในตัวบุคคล สินค้า หรือบริการ หรือบริษัทต่าง ๆ ตลอดจนผู้นำในแต่ละประเทศมีผลกระทบโดยตรงต่อเศรษฐกิจและสังคมของประเทศต่าง ๆ ตลอดจนส่งผลกระทบถึงความมั่นคงของชาติหรือ “National security” ในที่สุด

จากผลการศึกษาของ Hao Yeli (2560) ได้กล่าวว่า ปัญหาการรุกล้ำอธิปไตยทางไซเบอร์ (Cyber sovereignty) เป็นภัยคุกคามทางไซเบอร์อันดับหนึ่ง (Tier one) ของปัญหาความมั่นคงปลอดภัยไซเบอร์ของประเทศ และถือเป็นโดเมนที่ห้าแห่งการทำสงครามทางการทหาร (The fifth domain of warfare) นอกเหนือจาก พื้นดิน ผืนฟ้า อากาศ และอวกาศ โดยปัจจุบันประเทศสหรัฐอเมริกาและองค์การสนธิสัญญาแอตแลนติกเหนือหรือนาโต (NATO) ได้กำหนดให้โลกไซเบอร์สเปซ (Cyberspace) เป็นโดเมนแห่งสงคราม และจัดตั้งกองกำลังทางทหารด้วยแล้ว ในขณะที่ในยุคโบราณพื้นดินถูกห้อมล้อมไปด้วยผืนน้ำ ผืนน้ำถูกห้อมล้อมไปด้วยอากาศ อากาศ ถูกห้อมล้อมไปด้วยอวกาศ ในขณะที่ไซเบอร์สเปซนั้นไร้ขอบเขตจำกัด ถือว่าเป็นโดเมนหนึ่ง ที่มีความสำคัญในการสู้รบเอาชนะฝ่ายตรงข้าม (แผนภาพที่ 3-1) ประเทศสหรัฐอเมริกาและประเทศจีนได้ให้ความสำคัญกับเรื่อง สงครามไซเบอร์ (Cyber warfare) ถึงขนาดให้การสนับสนุนให้มีการผลิตนักรบไซเบอร์ (Cyber warriors) ขึ้นมาประจำการในกองกำลังทหาร เพื่อเสริมสร้างกำลังอำนาจทางทหาร ซึ่งเป็นกำลังอำนาจแห่งชาติ (National power) ที่สำคัญด้านหนึ่ง

อย่างไรก็ตาม หลายประเทศยังคงให้ความสำคัญกับการคุ้มครองโลกไซเบอร์สเปซของตนเอง จากการคุกคามและการโจมตีทางไซเบอร์ทางกายภาพจากภายนอกประเทศ โดยไม่คำนึงถึงการคุกคามในระดับผู้ใช้งาน (Practical level)

Hao Yeli (2560) ได้เสนอทฤษฎีสามมุมมอง (Three perspective theory) เพื่ออภิปรายถึงปัญหาของการรุกล้ำอธิปไตยทางไซเบอร์ (Cyber sovereignty) โดยสามารถแบ่งชั้นของการรุกล้ำออกเป็น 3 ระดับ ในลักษณะของพีระมิด ดังปรากฎในแผนภาพที่ 3-2

- ระดับล่างสุดของพีระมิด หรือฐานพีระมิดคือ ระดับการรุกล้ำทางกายภาพ (Physical level) หมายถึงโครงสร้างพื้นฐานทางไซเบอร์สเปซและโครงสร้างพื้นฐานทางเทคนิค (Technical foundation) การป้องกันคือ การพัฒนามาตรฐานระบบป้องกันภัยคุกคามทัดเทียมมาตรฐานระดับโลกการสร้างความเชื่อมโยงกันของระบบเทคโนโลยีสารสนเทศ และการพัฒนาขีดความสามารถ ในการป้องกันภัยคุกคามไซเบอร์

- ระดับกลางพีระมิดคือ ระดับแอพพลิเคชั่น (Application level) หมายถึง แพลตฟอร์มและตัวกลางที่เชื่อมโยงภาคส่วนต่าง ๆ เข้าด้วยกัน อาทิ เทคโนโลยี วัฒนธรรม เศรษฐกิจ การค้า และการใช้ชีวิตประจำวันของประชาชน การป้องกันคือ การสร้างดุลยภาพและความร่วมมือระหว่างหน่วยงานรัฐและเอกชนเพื่อรักษาสมดุลระหว่างความเป็นอิสระเสรีและความมั่นคง

- ระดับยอดของพีระมิด (Top or core level) ประกอบด้วยรากฐานความมั่นคงของรัฐ ได้แก่ นโยบายรัฐ กฎหมาย เสถียรภาพทางเมือง และอุดมการณ์ทางการเมือง และโครงสร้างของความหลากหลาย เช่น ศาสนา และวัฒนธรรม เป็นต้น การป้องกันคือ การสร้างความร่วมมือระหว่างภาครัฐและภาคส่วนอื่นๆ (Multi-stakeholder) การกำหนดนโยบายและกติกาการใช้งานระบบอินเทอร์เน็ตร่วมกัน ทั้งนี้ บางรัฐอาจมีอำนาจตามกฎหมายในการควบคุมโครงสร้างพื้นฐานด้านข้อมูลสารสนเทศของประเทศ

ตัวอย่างประเทศที่ป้องกันการรุกล้ำอธิปไตยทางไซเบอร์ได้สำเร็จ คือ ประเทศจีน ขอบเขตของความปลอดภัยทางไซเบอร์ของจีนกว้างขวางกว่าของชาติตะวันตก ในขณะที่ชาติตะวันตกเน้นเรื่องความปลอดภัยของระบบและโครงสร้างพื้นฐานเป็นสำคัญ ในประเทศจีน ความปลอดภัยทางไซเบอร์มีความหมายกว้าง โดยรวมถึงการรักษาเสถียรภาพทางการเมืองและสังคมด้วย โดยประเทศจีนสามารถควบคุมการใช้อินเทอร์เน็ตของพลเมืองภายในประเทศตนเองได้ การคุ้มครองข้อมูลส่วนบุคคลให้อำนาจรัฐบาลในการเข้าถึงข้อมูลเหล่านั้น ผู้ให้บริการทางโครงข่ายระบบโครงสร้างพื้นฐานที่สำคัญมีความรับผิดชอบในการปกป้องความมั่นคงของรัฐด้วย มีการเร่งพัฒนาศักยภาพด้านไซเบอร์ให้มีเทคโนโลยีและนวัตกรรมเป็นของตนเอง โดยได้ดำเนินโครงการ National public security work informational project ตั้งแต่ปี 2541 ซึ่งมีโครงการย่อย ภายใต้ชื่อกำแพงเมืองจีนบนโลกออนไลน์ “The great firewall” หรือ “GFW” ใช้ทางผ่านอินเทอร์เน็ต 3 ช่องทาง อยู่ที่ปักกิ่ง เซี่ยงไฮ้ และกว่างโจว ในด้านเทคนิคถือว่ามี 3 ช่องทาง แต่ในด้านการควบคุมเป็น “National gateway” ซึ่งพัฒนามาเป็นลำดับตลอดระยะเวลา 20 ปี ที่ผ่านมา และมีการออกกฎหมายควบคุม Virtual private networks (VPN) หรือ “เครือข่ายส่วนตัวเสมือน” ที่ไม่ได้รับอนุญาต ซึ่งเป็นบริการที่ช่วยให้ชาวจีนสามารถเชื่อมต่อกับอินเทอร์เน็ตได้ โดยไม่ต้องการผ่าน National gateway ทำให้เครือข่าย VPN บางเครือข่ายไม่สามารถใช้งานได้ และบางรายถูกปิดอย่างถาวร

ด้วยเหตุนี้เว็บไซต์ที่คนใช้กันอย่างแพร่หลายทั่วโลก เช่น Facebook Youtube Twitter Google Instagram LINE dropbox ไม่สามารถใช้งานในประเทศจีนได้ โดยประเทศจีนได้สร้างสังคมออนไลน์ใช้ภายในประเทศขึ้นมามากมาย เช่น เว็บไซต์ค้นหา (Search engine) อย่างไป่ตู้ (Baidu) ซึ่งมีฟังก์ชั่นการใช้งานที่คล้ายกับ Google แอพพลิเคชั่นไป่ตู้แมพ (Baidu map) ซึ่งเป็นบริการค้นหาสถานที่คล้ายกับ Google map เครือข่ายสังคมออนไลน์เวย์ปั๋ว (Weibo) ซึ่งคล้ายกับ Twitter วีแชท (WeChat) ซึ่งมีลักษณะคล้ายกับ LINE ในขณะที่ประเทศเวียดนาม กัมพูชา และเมียนมา กำลังพัฒนาศักยภาพด้านไซเบอร์เชิงรุกเช่นกัน โดยที่รัฐบาลของมาเลเซีย อินโดนีเซีย สิงคโปร์ และเวียดนาม สนับสนุนให้ภาคเอกชนพัฒนาและเริ่มใช้ Platform เป็นของตนเอง

ตัวอย่างประเทศที่อยู่ระหว่างริเริ่มการป้องกันการรุกล้ำอธิปไตยทางไซเบอร์ คือ ประเทศออสเตรเลีย ซึ่งมีการบัญญัติกฎหมายการเข้ารหัสข้อมูล (Assistance and access act – AAA) เมื่อเดือนธันวาคมปี 2561 ซึ่งกำหนดให้บริษัทผู้ให้บริการเทคโนโลยีคอมพิวเตอร์ และเว็บไซต์ที่ปฏิบัติการในออสเตรเลีย ต้องให้ความร่วมมือกับรัฐ ตำรวจ หรือข้าราชการในองค์การเกี่ยวกับ ความปลอดภัย เข้าถึงข้อมูลที่เข้ารหัสหรือเป็นความลับของผู้ใช้งาน โดยเจ้าหน้าที่อาจแฮกเข้าอุปกรณ์ไอที ผังมัลแวร์เพื่อทำลายการเข้ารหัส อัยการสูงสุดของออสเตรเลียมีอำนาจออกคำสั่งให้บริษัทเทคชั้นนำอย่าง Apple, Facebook และ Whatsapp สร้างโค้ดซอฟต์แวร์หรืออื่นๆ หากบริษัทปฏิเสธไม่ยอมทำตามจะเจอโทษปรับ 10 ล้านดอลลาร์ และ 5 หมื่นดอลลาร์ นอกจากนี้ บริษัทเหล่านี้อาจต้องมอบข้อมูลเกี่ยวกับสเป็คการออกแบบทางเทคโนโลยีให้กับตำรวจ เพื่ออำนวยความสะดวกในการเข้าถึงอุปกรณ์และบริการเฉพาะได้ อีกทั้งช่วยเหลือทางการออสเตรเลีย ในการพัฒนาขีดความสามารถของตนเอง และช่วยปกปิดข้อเท็จจริงเกี่ยวกับปฏิบัติการของทางการด้วย เพื่อประโยชน์ต่อการสืบสวนคดี และรับมือกับเครือข่ายการก่ออาชญากรรม การก่อการร้าย และดูแลความมั่นคงของประเทศออสเตรเลีย

นอกจากนี้ ประเทศสิงคโปร์เป็นอีกประเทศที่ริเริ่มการป้องกันการรุกล้ำอธิปไตยทางไซเบอร์ โดยองค์กรด้านการพัฒนาและกำกับดูแลสื่อสารสนเทศภาครัฐของสิงคโปร์ (Infocomm media development authority: IMDA) ได้ออกแนวปฏิบัติทางอินเทอร์เน็ต (Internet code of practice) ภายใต้ Broadcasting act เพื่อควบคุมเนื้อหาต้องห้ามทางออนไลน์ (Prohibited online material) ตั้งแต่ปี 2539 จนกระทั่งเมื่อปลายเดือนพฤษภาคม พ.ศ. 2556 รัฐบาลได้ประกาศให้ผู้ที่จะเปิดเว็บไซต์ข่าวจะต้องมาขึ้นทะเบียนขออนุญาตจากหน่วยงานของรัฐ ทั้งนี้ เพื่อให้สอดคล้องกับสื่อกระจายเสียงที่ต้องปฏิบัติตามแนวปฏิบัติในเรื่องการนำเสนอเนื้อหาข้อมูลข่าวสาร และหากเจ้าหน้าที่รัฐพบว่า มี “เนื้อหาต้องห้าม” จะต้องลบข้อมูลดังกล่าวภายใน 24 ชั่วโมง เนื้อหาต้องห้าม ดังกล่าว ประกอบด้วย เรื่องลามกอนาจาร ความรุนแรงแบบสุดขั้ว และเนื้อหาที่เกี่ยวข้องกับการเมือง และศาสนา องค์กรที่กำกับเรื่องสื่อของสิงคโปร์ได้แก่ The media development authority (MDA) อยู่ภายใต้กระทรวงข้อมูลและการสื่อสาร หน่วยงานแห่งนี้ก่อตั้งขึ้นในปี พ.ศ. 2546 โดยผู้บริหารองค์กรได้รับการแต่งตั้งจากรัฐบาล และมีการบัญญัติกฎหมาย Protection from online falsehoods and manipulation act 2019 (POFMA) หรือที่เรียกง่าย ๆ ว่า Fake news law เมื่อวันที่ 3 ตุลาคม 2562 เพื่อจัดการกับการเผยแพร่ข่าวปลอม และการปลุกปั่นในโลกออนไลน์ กฎหมายฉบับนี้ กำหนดโทษแก่ผู้ที่ถูกตัดสินว่าเผยแพร่ข่าวปลอมผ่านบัญชีออนไลน์ โดยผู้กระทำผิดประเภทรายบุคคลจะต้องเสียค่าปรับ 1 แสนดอลลาร์สิงคโปร์ หรือ 72,108 ดอลลาร์สหรัฐฯ หรือจำคุกเป็นเวลาถึง 10 ปี (ขั้นสูงสุด) หรือทั้งจำคุกและปรับ ขณะที่ผู้กระทำผิด ที่เป็นองค์กร จะต้องจ่ายค่าปรับขั้นสูงสุดถึง 1 ล้านดอลลาร์สิงคโปร์ กฎหมายให้อำนาจแก่รัฐบาล ในการกำหนดทิศทางการแก้ไข เพื่อบังคับให้ผู้โพสต์ข่าวปลอมบนช่องทางออนไลน์ต้องแก้ไขและ หยุดเผยแพร่ข้อมูลข่าวปลอมนั้น ๆ นอกจากนี้ รัฐบาลยังสามารถสั่งให้ผู้ให้บริการอินเทอร์เน็ตหรือตัวกลางผู้ให้บริการอินเทอร์เน็ตระงับการเข้าถึงเว็บไซต์ที่ฝ่าฝืน หรือปรับสูงถึงวันละ 20,000 ดอลลาร์สหรัฐฯ รวมสูงสุดไม่เกิน 500,000 ดอลลาร์สหรัฐฯ

กองทัพแห่งประเทศสหรัฐอเมริกาได้จัดการประชุมเชิงปฏิบัติการเกี่ยวกับปัญหา การรุกรานอธิปไตยไซเบอร์ในโลกของไซเบอร์สเปซ ในปี 2560 Cynthia (2559) ได้สรุป ผลการประชุมเชิงสัมมนาว่า สหรัฐอเมริกายังขาดยุทธศาสตร์แบบองค์รวมในการป้องกันการรุกรานอธิปไตยทางไซเบอร์ การแก้ไขปัญหาด้วยการสร้างการทำงานของหน่วยงานภาครัฐให้เป็นไปในทิศทางเดียวกัน (Whole-of-government approach) ไม่เพียงพอที่จะแก้ไขปัญหาได้ จำเป็นต้องขยายการแก้ไขปัญหาเป็นการทำงานของสังคมในทิศทางเดียวกัน (Whole-of-community) และ การทำงานของชาติในทิศทางเดียวกัน (Whole-of-nation) หมายความถึงการดึงให้ภาคเอกชน รัฐบาล และกองทัพของประเทศพันธมิตรเข้ามามีส่วนร่วมด้วย

ในขณะที่ประเทศรัสเซียมีแนวคิดว่า รูปแบบการรุกรานอธิปไตยทางไซเบอร์มีอยู่ 3 รูปแบบ ได้แก่ 1) การรุกรานรัฐ (State) ด้วยนโยบายการต่างประเทศ 2) การรุกรานประเทศ (National) ผ่านการเมือง วัฒนธรรม และเอกลักษณ์ของชาติ และ 3) ความชื่นชอบ (Popular) ผ่านกระบวนการรู้คิด (Cognitive processes) ของประชาชน โดยประเทศรัสเซียเริ่มมีมาตรการป้องกันการรุกรานอธิปไตยทางไซเบอร์ เช่น การห้ามนักลงทุนต่างชาติถือครองหุ้นของสื่อในรัสเซียมากกว่าร้อยละ 20 การทดลองเครือข่ายอินเทอร์เน็ตภายในประเทศ (Runet) หรืออินเทอร์เน็ตทางเลือก เพื่อควบคุมการเชื่อมต่ออินเทอร์เน็ตของประชาชนกับเครือข่ายในต่างประเทศ ซึ่งมีลักษณะเดียวกับกำแพงเมืองจีนบนโลกออนไลน์ “The great firewall” ของประเทศจีน รวมถึงมีเป้าหมายให้บริษัทเทคโนโลยีในประเทศสามารถผลิตเทคโนโลยี แอปพลิเคชัน (Application) และบริการต่าง ๆ ที่เป็นที่นิยมในกลุ่มผู้ใช้งานในประเทศขึ้นมาด้วยตัวเองเหมือนที่ประเทศจีนประสบความสำเร็จ เป็นต้น อย่างไรก็ดี รัสเซียยังประสบความล้มเหลวในการสกัดกั้นไม่ให้ประชาชนเข้าถึงแอพพลิเคชั่นสนทนา “เทเลแกรม (Telegram)” ที่บทสนทนาของผู้ใช้งานจะถูกเข้ารหัสเพื่อรักษาความเป็นส่วนตัว และการทดสอบเครือข่ายอินเทอร์เน็ตภายในประเทศ (Runet) ของรัสเซีย ไม่มีข้อมูลที่ชัดเจนว่าประสบความสำเร็จเพียงใดในการตัดการเชื่อมต่อจากโลกภายนอก

ดังนั้น เมื่อพิจารณาสถานะของการป้องกันการรุกรานทางอธิปไตยไซเบอร์ สามารถกล่าวได้ว่า ประเทศจีนเป็นประเทศที่ประสบความสำเร็จประเทศเดียว จากการมี “National gateway” หรือ “The great firewall” และการมีแพลตฟอร์มของประเทศตนเอง เช่น เว็บไซต์ค้นหา (Search engine) อย่างไป่ตู้ (Baidu) ซึ่งมีฟังก์ชั่นการใช้งานที่คล้ายกับ Google เครือข่ายสังคมออนไลน์เวย์ปั๋ว (Weibo) วีแชท (WeChat) ซึ่งมีลักษณะคล้ายกับ LINE ในขณะที่ประเทศ ที่กำลังตามหลังประเทศจีน และริเริ่มมาตรการการป้องกันอธิปไตยไซเบอร์ ได้แก่ ประเทศออสเตรเลีย และประเทศสิงคโปร์ โดยกรณีประเทศออสเตรเลีย มีกฎหมายการเข้ารหัสข้อมูล (Assistance and access act – AAA) ที่ช่วยให้เจ้าหน้าที่รัฐหรือตำรวจเข้าถึงข้อมูลที่เข้ารหัสหรือเป็นความลับของผู้ใช้งาน เพื่อประโยชน์ต่อการสืบสวนคดี และรับมือกับเครือข่ายการก่ออาชญากรรมทางไซเบอร์ และกรณีประเทศสิงคโปร์ที่มีแนวปฏิบัติควบคุม “เนื้อหาต้องห้าม” บนอินเทอร์เน็ต และกฎหมาย Protection from online falsehoods and manipulation act 2019 (POFMA) เพื่อจัดการกับการเผยแพร่ข่าวปลอม และการปลุกปั่นในโลกออนไลน์ ในขณะที่ เมื่อพิจารณาขีดความสามารถด้านเทคโนโลยีของประเทศในภูมิภาคอาเซียน จะเห็นได้ว่า ประเทศในภูมิภาคอาเซียนไม่มีหรือไม่ได้ครอบครองเทคโนโลยีดิจิทัลเป็นของตนเอง ไม่มี Platform หรือโปรแกรม Social media เป็นของตนเอง เช่นเดียวกับกรณีของประเทศไทย จึงมีแนวโน้มที่จะถูกประเทศ/องค์กรที่มีศักยภาพด้านไซเบอร์ ใช้เครื่องมือ Cyber ผ่าน Platform และ Social media เป็นเครื่องมือ Soft power รุกรานอธิปไตยไซเบอร์ได้ หากไม่มีการวางระบบป้องกันด้านไซเบอร์ของประเทศที่เพียงพอ

วิเคราะห์กระบวนการ รูปแบบ และลักษณะของปัญหาอธิปไตยไซเบอร์ในประเทศไทย

1. วิเคราะห์กระบวนการ รูปแบบ และลักษณะของปัญหาอธิปไตยไซเบอร์ในประเทศไทย

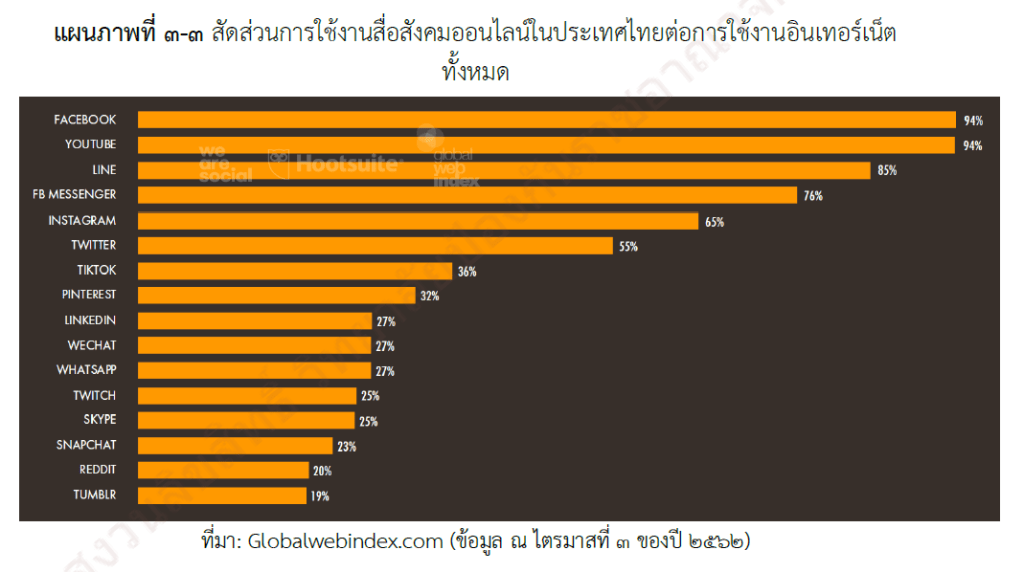

1.1 ประเทศไทยไม่มีการพัฒนาเทคโนโลยีและนวัตกรรมให้เป็นของตนเอง ต้องพึ่งพาแพลตฟอร์มจากต่างประเทศ ไม่มี Platform ที่ทำธุรกิจหารายได้เข้าประเทศ ลดการสูญเสียเงินตราให้กับ Platform ต่างประเทศ ทั้งนี้ จากการสำรวจสัดส่วนการใช้งานแพลตฟอร์มสื่อสังคมออนไลน์ในประเทศไทยต่อการใช้งานอินเทอร์เน็ตทั้งหมด ของ We Are Social และ Hootsuite เมื่อเดือนมกราคมปี 2563 พบว่า กว่าร้อยละ 94 ของผู้ใช้งานอินเทอร์เน็ตใช้งาน Facebook และ Youtube และแพลตฟอร์มใหม่ ๆ อย่าง Tiktok เริ่มมีสัดส่วนเพิ่มขึ้นอย่างรวดเร็ว แพลตฟอร์มทั้งหลายเหล่านี้ล้วนเป็นแพลตฟอร์มของต่างประเทศทั้งสิ้น (แผนภาพที่ 3-3)

1.2 อัตราการใช้สื่อสังคมออนไลน์และการใช้โทรศัพท์เคลื่อนที่ของประชาชน ในประเทศไทยอยู่ในระดับต้น ๆ ของโลกเมื่อเทียบกับจำนวนประชากร และในห้วงการแพร่ระบาดของโรคโควิด-19 ปรากฎชัดว่าประชาชนใช้บริการอินเทอร์เน็ตสูงขึ้นในการทำกิจกรรมที่เกี่ยวกับ การค้า การเงิน การใช้ชีวิตประจำวัน ฯลฯ ทั้งระดับองค์กร และประชาชนรายบุคคล ทั้งนี้ จากการสำรวจของ We Are Social และ Hootsuite เมื่อเดือนมกราคมปี 2563 พบว่า จำนวนผู้ใช้งานสื่อสังคมออนไลน์ในประเทศไทยมีจำนวน 52 ล้านคน คิดเป็นร้อยละ 75 ของประชากร มีอัตราเพิ่มของจำนวนผู้ใช้งาน Social media ร้อยละ 4.7 หรือเพิ่มขึ้น 2.3 ล้านคนจากปีก่อน และผู้ใช้งานสมาร์ทโฟนร้อยละ 99 ใช้งาน Social media ด้วย (แผนภาพที่ 3-4) และจากข้อมูลงานวิจัยของ Kantar GREYnJ United และ Mindshare (Thailand) พบว่า คนไทยมีความตื่นตัวกับการใช้ Social media อย่างมาก ทั้งเพื่อติดตามสถานการณ์ และข้อมูล COVID-19 และเพื่อคลายเหงา ซึ่งเกิดจากการมี Emotional engagement กับสถานการณ์การแพร่ระบาดของโรค COVID-19 โดยพฤติกรรมและไลฟ์สไตล์ของคนไทยร้อยละ 63 ลดการเข้าสังคม /พบปะผู้คน และหันไปกระทำกิจกรรมบน Social media มากขึ้น

1.3 ไซเบอร์มีแนวโน้มที่จะถูกนามาใช้ทั้งเชิงรุกและเชิงรับในการปฏิบัติการทางทหารมากขึ้น ซึ่งอาจสามารถเอาชนะกันได้ตั้งแต่ต้นโดยไม่ต้องใช้อาวุธหรือการรบเกิดขึ้นจริง และในสงครามผสมผสาน (Hybrid war) ซึ่งเป็นสงครามที่มีการผสมผสานกำลังตามแบบและกำลังนอกแบบปฏิบัติการทางทหารร่วมกันอย่างแยกไม่ออก โดยอยู่ในรูปแบบ “สงครามข่าวสาร” (Information warfare) ที่เข้าถึงประชาชนได้ง่ายผ่านสื่อสังคมออนไลน์ เช่น การใช้เพจ Facebook หรือ Twitter สร้างมวลชนที่ต่อต้านอำนาจรัฐและสถาบันหลักของชาติ ข่าวสาร ที่บิดเบือนความจริงที่นำไปสู่การขาดความเชื่อมั่นต่อรัฐและสถาบันหลักของชาติ หรือการสื่อสารกันโดยตรงที่ยากที่จะตรวจจับ เป็นต้น

1.4 ภัยคุกคามจากตัวแสดงที่ไม่ใช่รัฐ (Non-state actor) เช่น อาชญากร กลุ่มผู้ก่อการร้าย กลุ่มค้ายาเสพติด กลุ่มการพนันออนไลน์ เป็นต้น มีแนวโน้มจะใช้/แสวงประโยชน์ ใช้ไซเบอร์ในการปฏิบัติการมากขึ้น รวมถึงกลุ่มตรงข้าม/ศัตรูทางการเมืองจะใช้ประโยชน์ในกิจกรรมทางการเมืองมากขึ้นเช่นกัน โดยเฉพาะการใช้ Social media ที่มีการใช้ อย่างแพร่หลายในการเลือกตั้งสำคัญต่าง ๆ เนื่องจากเครื่องมือในการสื่อสารที่มีพลังอำนาจสูงในการสร้างความเปลี่ยนแปลงให้เกิดขึ้นได้ในสังคม เป็นช่องทางการสื่อสารระหว่างพรรคการเมือง แกนนำทางการเมืองและแกนนำทางการเคลื่อนไหว และใช้ในการติดต่อสื่อสารกับผู้สนับสนุน ระดมบุคลากรและทรัพยากรในการเคลื่อนไหวทางการเมือง ส่งผลให้นักการเมืองและพรรคการเมือง สามารถใช้ Social media ในการหาเสียง โจมตีให้ร้ายคู่แข่ง สร้างความเกลียดชัง และสร้างความรู้สึกแตกแยกให้เกิดขึ้นในสังคมได้ ผู้ติดตามใน Social media เป็นผู้ช่วยแชร์ (Share) และกระจายข้อมูลไปยังกลุ่มเพื่อนและเครือข่ายของตนได้อย่างรวดเร็ว

1.5 มีบุคคล/กลุ่มบุคคลใช้ไซเบอร์ เป็นเครื่องมือบ่อนทำลายสถาบันหลักของชาติ โดยการปฏิบัติการข่าวสาร (Information Operation: IO) การโฆษณาชวนเชื่อ การบิดเบือนข้อมูลที่กระทำซ้ำ ๆ และการปลูกฝังแนวความคิดที่กระทบต่อความมั่นคง (ในรูปแบบการแอบแฝง/ทำซ้ำ/จิตวิทยาหมู่) รวมถึงมีแนวโน้มที่จะมีการใช้เพื่อประโยชน์ทางการเมืองมากขึ้น ทั้งด้วยเครื่องมือ เทคนิค/วิธีการ และเทคโนโลยี ตลอดจนการระดมกลุ่มที่มีแนวคิดเดียวกันด้วยสื่อออนไลน์ (วิธีการทางไซเบอร์) เช่น เว็บไซต์หมิ่นสถาบันพระมหากษัตริย์ เพจ Facebook จาบจ้วงสถาบันพระมหากษัตริย์ ข้อความหมิ่นสถาบันพระมหากษัตริย์ทาง Facebook และ Youtube channel ที่บิดเบือนบ่อนทำลายสถาบันหลักของชาติ เป็นต้น

1.6 บริษัทต่างชาติที่ครอบครองเทคโนโลยีและนวัตกรรมใช้ประโยชน์ดูดซับความมั่งคั่งออกไปนอกประเทศ โดยอำนาจการจัดเก็บเสียภาษีตามกฎหมายของประเทศไทย ยังไม่ครอบคลุม โดยประมวลรัษฎากรและอนุสัญญาภาษีซ้อน (Double tax agreement: DTA) ที่ประเทศไทยลงนามกับประเทศคู่สัญญา 60 ประเทศ กำหนดให้บริษัทต่างชาติที่มีกิจการในประเทศไทย หรือมีตัวแทนที่ขายในประเทศไทย มีหน้าที่เสียภาษีเงินได้นิติบุคคล เฉพาะกรณีมี สถานประกอบการถาวรอยู่ในไทย (Permanent establishment: PE) เช่น สำนักงาน สาขา โรงงาน เป็นต้น เฉพาะเงินได้ในส่วนที่เป็นของ PE ซึ่งบริษัทต่างชาติที่ใช้แพลตฟอร์มในการประกอบธุรกิจให้บริการในประเทศไทย เช่น Facebook Youtube Google Twitter เป็นต้น มักจะหลีกเลี่ยง การจัดตั้ง PE ในประเทศไทย ทำให้ประเทศไทยไม่สามารถจัดเก็บภาษีเงินได้จากบริษัทต่างชาติได้ นอกจากนี้ กรณีที่มีการจ่ายเงินได้ให้บริษัทต่างชาติ ประมวลรัษฎากรได้ยกเว้นภาษี หัก ณ ที่จ่าย สำหรับเงินได้ตามมาตรา 40 (8) (เงินได้จากการธุรกิจ การพาณิชย์ การเกษตร การอุตสาหกรรม การขนส่ง หรือการอื่น เช่น ค่าจ้างโฆษณา ค่าเบี้ยประกันภัย ค่าธรรมเนียมที่เกี่ยวกับการพาณิชย์ เป็นต้น) ด้วยเหตุนี้ กรณี Youtube และ Facebook มีเงินได้ค่าโฆษณาจากประเทศไทย ซึ่งเป็นเงินได้ประเภท 40 (8) ผู้จ่ายเงินได้ค่าโฆษณาไปให้แพลตฟอร์มต่างประเทศ ซึ่งส่วนใหญ่ เป็นผู้ประกอบการไทย จึงไม่มีหน้าที่หักภาษีเงินได้ ณ ที่จ่าย นำส่งกรมสรรพากร ตามมาตรา 70 แห่งประมวลรัษฎากร

1.7 หน่วยงานที่เป็นกลไกตามกฎหมาย (พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. ๒๕๖๒) ยังอยู่ระหว่างการจัดตั้งและขับเคลื่อน แม้ว่าหน่วยงานด้านความมั่นคง โดยเฉพาะกองทัพมีการจัดตั้งหน่วยงานด้านไซเบอร์ขึ้นมารับผิดชอบแล้ว เช่น การจัดตั้งศูนย์ไซเบอร์กองทัพบก (Army cyber center) ในปี 2559 การจัดตั้งศูนย์ไซเบอร์ กรมเทคโนโลยีสารสนเทศและอวกาศกลาโหม ในปี 2560 เป็นต้น ทั้งนี้ ปัจจุบัน ณ เดือนมิถุนายน 2563 สำนักงานตำรวจแห่งชาติ อยู่ระหว่างการจัดตั้งกองบัญชาการ “ตำรวจไซเบอร์” เพื่อแยกหน้าที่กับหน่วยปฏิบัติให้มีความชัดเจน เนื่องจากปัจจุบัน สำนักงานตำรวจแห่งชาติมีเพียงหน่วยงานกองบังคับการปราบปรามอาชญากรรมทางเทคโนโลยี หรือ บก.ปอท. ซึ่งเป็นระดับกองบังคับการ เท่านั้น นอกจากนี้ กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม ยังอยู่ระหว่างการจัดตั้งศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (National CERT) ภายใต้อำนาจตามมาตรา 22 แห่ง พ.ร.บ. การรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562

1.8 กฎหมายที่เกี่ยวข้อง (พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562, พระราชบัญญัติ ว่าด้วยการกระทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ. 2560 และ พระราชบัญญัติคุ้มครองข้อมูลส่วนบุคคล พ.ศ. 2562) และยุทธศาสตร์ด้านความมั่นคงไซเบอร์แห่งชาติ (2560-2564) ยังไม่ครอบคลุมทั้ง 5 มิติด้านความมั่นคงปลอดภัยไซเบอร์ ตามมิติที่ 2 ของกรอบแนวคิด CMM ในเรื่อง Cyber culture and society ความรู้ความเข้าใจ ความเชื่อมั่นของผู้ใช้บริการ เกี่ยวกับการละเมิดและนำข้อมูลส่วนบุคคลไปใช้โดยไม่ได้รับอนุญาต ช่องทางการรายงานอาชญากรรมทางไซเบอร์อิทธิพลของ Social media และอธิปไตยไซเบอร์ ทั้งนี้ กฎหมายที่เกี่ยวข้องส่วนใหญ่ให้ความสำคัญกับการรักษาความมั่นคงปลอดภัยทางกายภาพและภัยคุกคามทางไซเบอร์เป็นหลักไม่ครอบคลุมถึงการรุกรานทางความคิดผ่านเครือข่ายสังคมออนไลน์และอธิปไตยทางไซเบอร์

2. วิเคราะห์การขับเคลื่อนทางยุทธศาสตร์ในช่วงที่ผ่านมา

2.1 การป้องกันการรุกล้ำอธิปไตยไซเบอร์ภายใต้ยุทธศาสตร์ชาติ 20 ปี (พ.ศ. 2561 – 2580)

รัฐบาลพลเอก ประยุทธ์ จันทร์โอชา ได้ให้ความสำคัญกับความมั่นคงปลอดภัยทางไซเบอร์ โดยมีวัตถุประสงค์เพื่อป้องกันและรับมือกับภัยคุกคามทางไซเบอร์ และรักษาความมั่นคงปลอดภัยทางไซเบอร์ของชาติ โดยกำหนดให้ความมั่นคงปลอดภัยทางไซเบอร์ถือเป็นส่วนหนึ่งของยุทธศาสตร์ชาติ 20 ปี (พ.ศ. 2561 – 2580) ในด้านความมั่นคง โดยแผนแม่บทย่อยจะมุ่งเน้นที่ความมั่นคงปลอดภัยจากภัยคุกคามทางไซเบอร์เป็นหลัก ประกอบด้วย 9 แผนงาน 15 โครงการ ที่สำคัญ (ตารางที่ 3-2) ดังนี้

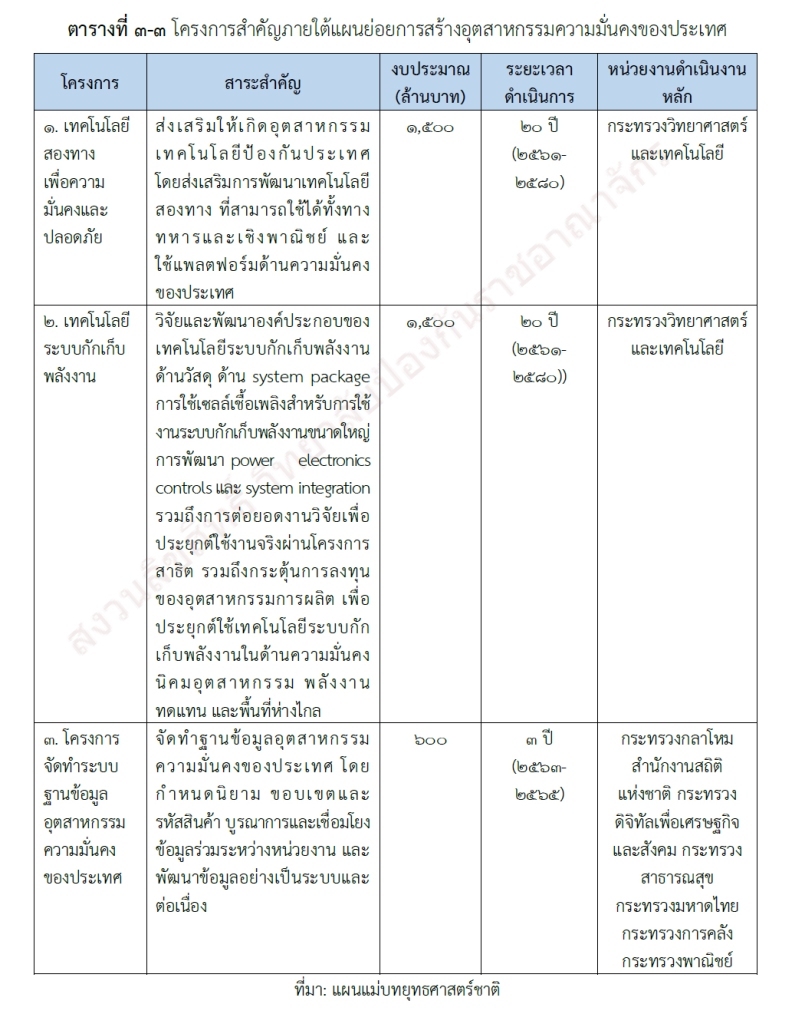

ในส่วนของการให้ความสำคัญกับ “ปัญหาอธิปไตยทางไซเบอร์ (Cyber sovereignty)” ถูกบรรจุอยู่ในยุทธศาสตร์ชาติ 20 ปี ในประเด็นยุทธศาสตร์ชาติด้านการสร้างความสามารถในการแข่งขัน ประเด็นที่ 4.2 อุตสาหกรรมและบริการแห่งอนาคต ประเด็นย่อยที่ 4.2.5 อุตสาหกรรมความมั่นคงของประเทศ เพื่อสร้างอุตสาหกรรมที่ส่งเสริมความมั่นคงปลอดภัยทางไซเบอร์ และเพื่อปกป้องอธิปไตยทางไซเบอร์ เพื่อรักษาผลประโยชน์ของชาติจากการทำธุรกิจดิจิทัล โดยแผนแม่บทยุทธศาสตร์ของอุตสาหกรรมความมั่นคงของประเทศได้กำหนดโครงการ ที่สำคัญเอาไว้ 3 โครงการ ดังปรากฎในตารางที่ 3-3

จะเห็นได้ว่า การให้ความสำคัญของปัญหาการรุกรานอธิปไตยทางไซเบอร์ ในยุทธศาสตร์ชาติ 20 ปี มีความหมายในเชิงการป้องกันการรุกรานระบบฐานข้อมูล โครงสร้างพื้นฐาน และการโจมตีเทคนิค ซึ่งยังไม่มีความชัดเจนในการสร้างความตระหนักรู้แก่ภาคประชาชนเพื่อป้องกันการรุกรานทางความคิด ความเชื่อ และอุดมการณ์ และการสร้างความรู้ความเข้าใจให้ประชาชนรู้เท่าทันปฏิบัติการข่าวสารผ่านสื่อสังคมออนไลน์ (Social media) การโฆษณาชวนเชื่อ และข่าวปลอม (Fake news) โดยเฉพาะอย่างยิ่งกลุ่มเป้าหมายที่เป็นเยาวชนและคนรุ่นใหม่ ซึ่งมีการใช้งานอุปกรณ์สมาร์ทโฟน และ Social media มากกว่ากลุ่มอื่น

2.2 การป้องกันการรุกล้ำอธิปไตยไซเบอร์ภายใต้ยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (2560 – 2564) (National cybersecurity strategy) โดยสานักงานสภาความมั่นคงแห่งชาติ

สำนักงานสภาความมั่นคงแห่งชาติ (สมช.) ได้จัดทำยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (2560 – 2564) (National cybersecurity strategy) ซึ่งเป็นแนวนโยบายระดับชาติฉบับแรกของไทยในด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ ที่กำหนดยุทธศาสตร์ที่สำคัญ 6 ด้าน (ตารางที่ 3-4) พร้อมทั้งมีการแต่งตั้งคณะกรรมการเตรียมการด้านการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติในปี 2560 และมีการแต่งตั้งคณะกรรมการการรักษาความมั่นคงปลอดภัยทางไซเบอร์แห่งชาติ (National cybersecurity committee: NCSC) (กมช.) ซึ่งมีนายกรัฐมนตรีเป็นประธาน และคณะกรรมการกำกับดูแลด้านความั่นคงปลอดภัยไซเบอร์ (กกม.) ซึ่งมีรัฐมนตรีกระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคมเป็นประธาน ภายใต้พระราชบัญญัติการรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562

จะเห็นได้ว่า ยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (2560 – 2564) ของ สมช. ส่วนใหญ่ให้ความสำคัญกับการรักษาความมั่นคงปลอดภัยทางกายภาพ และภัยคุกคามทางไซเบอร์เป็นหลัก มีเพียงยุทธศาสตร์เดียวที่กล่าวถึงการสร้างความรู้ทางดิจิทัลให้แก่ประชาชน แต่เป็นการสร้างความรู้เฉพาะในด้านการเคารพสิทธิและเสรีภาพขั้นพื้นฐานของผู้อื่นบนโลกไซเบอร์ และตระหนักรู้เกี่ยวกับภัยคุกคามทางไซเบอร์ที่เป็นการคุมทางกายภาพ มิใช่การรุกรานทางความคิดและอธิปไตยทางไซเบอร์

วิเคราะห์ความสอดคล้องยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติกับการแก้ปัญหาอธิปไตยไซเบอร์ในระดับสากล

เมื่อพิจารณาเปรียบเทียบยุทธศาสตร์ชาติ 20 ปี (พ.ศ. 2561 – 2580) และยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ 5 ปี (พ.ศ. 2560 – 2564) กับกรอบแนวคิด National cybersecurity capacity maturity model (CMM) ซึ่งจัดทำโดย The Global Cybersecurity capacity centre แห่ง University of Oxford (ตารางที่ 3-5) จะเห็นได้ว่า ประเด็นยุทธศาสตร์ของยุทธศาสตร์ชาติครอบคลุมทุกมิติของแนวคิด CMM แล้ว แต่หากพิจารณาในรายละเอียดจะพบว่า แผนงานที่ 7 การสร้างความตระหนักรู้ประชาชนและหน่วยงาน เน้นเฉพาะในการโจมตีทางไซเบอร์ ยังไม่ครอบคลุมเรื่องการรักษาอธิปไตยทางไซเบอร์ตามมิติที่ 2 ของ CMM ส่วนแผนงานที่ 5 การปกป้องโครงสร้างพื้นฐานสำคัญทางสารสนเทศของประเทศ ซึ่งมีเรื่องของการพัฒนาบุคลากรและแลกเปลี่ยนความรู้ แต่ยังไม่ครอบคลุมการพัฒนาบุคลากรให้รู้เท่าทันการละเมิดข้อมูลส่วนบุคคล และนำไปใช้ประโยชน์โดยไม่ได้รับอนุญาต และการรักษา “อธิปไตยทางไซเบอร์” ตามมิติที่ 2 ของ CMM เช่นกัน

สำหรับยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (2560 – 2564) ของ สมช. มีเพียงยุทธศาสตร์เดียวที่กล่าวถึงการสร้างความรู้ทางดิจิทัลให้แก่ประชาชน แต่เป็นการสร้างความรู้เฉพาะในด้านการเคารพสิทธิและเสรีภาพขั้นพื้นฐานของผู้อื่นบนโลกไซเบอร์ และตระหนักรู้เกี่ยวกับภัยคุกคามทางไซเบอร์ที่เป็นการคุมทางกายภาพ มิใช่การรุกรานทางความคิดและ “อธิปไตยทางไซเบอร์ (Cyber sovereignty)” ตามมิติที่ 2 ของ CMM นอกจากนี้ ถึงแม้ว่า ยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (2560 – 2564) ของ สมช. ครอบคลุมทุกมิติของแนวคิด CMM แล้ว แต่ในมิติที่ 3 ของ CMM ในเรื่อง Cybersecurity education, training and skills แต่กลับไม่มียุทธศาสตร์รองรับ มีเพียงแนวทางการดำเนินการที่ 2.8 ภายใต้ประเด็นยุทธศาสตร์ที่ 2 การปกป้องโครงสร้างพื้นฐานสำคัญ ที่พูดถึงเฉพาะเรื่องการพัฒนาศักยภาพของบุคลากรในภาครัฐ แต่ไม่ครอบคลุมถึงกลุ่มเยาวชนและประชาชนทั่วไป ซึ่งจำเป็นต้องมีการสร้างความตระหนักรู้ด้านความมั่นคงปลอดภัยไซเบอร์ที่เหมาะสมกับแต่ละช่วงวัยแต่ตั้งระดับประถมศึกษา และใน มิติที่ 4 ของ CMM ในเรื่อง Legal and regulatory frameworks ก็ไม่มียุทธศาสตร์รองรับ มีเพียงแนวทางการดำเนินการที่ 2.7 ภายใต้ประเด็นยุทธศาสตร์ที่ 2 การปกป้องโครงสร้างพื้นฐานสำคัญ ที่พูดถึงการร่างและปรับปรุงกฎหมาย ระเบียบปฏิบัติ และข้อกำหนด เพื่อกำกับและวางกรอบการรักษาความมั่นคงปลอดภัยไซเบอร์

ดังนั้น จึงควรนำ Cybersecurity capacity maturity model (CMM) มาใช้เป็นกรอบแนวคิดในการพัฒนาและขับเคลื่อนยุทธศาสตร์ชาติ และยุทธศาสตร์การดูแลความมั่นคงปลอดภัยทางไซเบอร์

สรุป

จากการศึกษายุทธศาสตร์ในการป้องกันการรุกรานทางอธิปไตยไซเบอร์ของต่างประเทศ พบว่า ประเทศจีนเป็นประเทศที่ประสบความสำเร็จเพียงประเทศเดียว จากการมี “National gateway” หรือ “The great firewall” และการมีแพลตฟอร์มของประเทศตนเอง เช่น เว็บไซต์ค้นหา (Search engine) อย่างไป่ตู้ (Baidu) ซึ่งมีฟังก์ชั่นการใช้งานที่คล้ายกับ Google เครือข่ายสังคมออนไลน์เวย์ปั๋ว (Weibo) วีแชท (WeChat) ซึ่งมีลักษณะคล้ายกับ LINE ในขณะที่ประเทศ ออสเตรเลีย และศสิงคโปร์ กำลังตามหลังประเทศจีน โดยริเริ่มมาตรการการป้องกันการรุกรานอธิปไตยทางไซเบอร์แล้ว ได้แก่ โดยกรณีประเทศออสเตรเลีย มีกฎหมายการเข้ารหัสข้อมูล (Assistance and access act: AAA) ที่ช่วยให้เจ้าหน้าที่รัฐหรือตำรวจเข้าถึงข้อมูลที่เข้ารหัสหรือ เป็นความลับของผู้ใช้งาน เพื่อประโยชน์ต่อการสืบสวนคดี และรับมือกับเครือข่ายการก่ออาชญากรรมทางไซเบอร์ และกรณีประเทศสิงคโปร์ที่มีแนวปฏิบัติควบคุม “เนื้อหาต้องห้าม” บนอินเทอร์เน็ต และกฎหมาย Protection from online falsehoods and manipulation act 2019 (POFMA) เพื่อจัดการกับการเผยแพร่ข่าวปลอม และการปลุกปั่นในโลกออนไลน์ ในขณะที่ เมื่อพิจารณา ขีดความสามารถด้านเทคโนโลยีของประเทศในภูมิภาคอาเซียน จะเห็นได้ว่า ประเทศในภูมิภาคอาเซียนไม่มีหรือไม่ได้ครอบครองเทคโนโลยีดิจิทัลเป็นของตนเอง ไม่มี Platform หรือโปรแกรม Social media เป็นของตนเอง เช่นเดียวกับกรณีของประเทศไทย จึงมีแนวโน้มที่จะถูกประเทศ/องค์กรที่มีศักยภาพด้านไซเบอร์ ใช้เครื่องมือ Cyber ผ่าน Platform และ Social media เป็นเครื่องมือพลังอำนาจอ่อน (Soft power) รุกรานอธิปไตยไซเบอร์ได้

กรณีของประเทศไทย ความไม่พร้อมในการรับมือปรากฏการณ์ Social media และ การสูญเสียอธิปไตยทางไซเบอร์ (Cyber sovereignty) รัฐบาลยังไม่มีวิธีจัดการทั้งตามยุทธศาสตร์ชาติและยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติประเด็นยุทธศาสตร์ของยุทธศาสตร์ชาติ 20 ปี (2561 – 2580) มีแผนงานการสร้างความตระหนักรู้ประชาชนและหน่วยงาน ที่เน้นเฉพาะในการการโจมตีทางไซเบอร์ ยังไม่ครอบคลุมเรื่องการรักษาอธิปไตยทางไซเบอร์ และแผนงานการปกป้องโครงสร้างพื้นฐานสำคัญทางสารสนเทศของประเทศ ซึ่งมีเรื่องของการพัฒนาบุคลากรและแลกเปลี่ยนความรู้ แต่ยังไม่ครอบคลุมการพัฒนาบุคลากรให้รู้เท่าทัน การละเมิดข้อมูลส่วนบุคคลและนำไปใช้ประโยชน์โดยไม่ได้รับอนุญาต และการรักษา “อธิปไตยทางไซเบอร์”

โพสต์โดย Metha Suvanasarn

โพสต์โดย Metha Suvanasarn