วันนี้ผมขอพูดต่อถึงเรื่องที่เกี่ยวข้องกับการทุจริต ซึ่งมีข่าวใหม่ ๆ เพิ่มขึ้นมาเรื่อย ๆ ในวงการสถาบันการเงินในระยะนี้ ข่าวล่าสุดก็คือ ข่าวของธนาคารออมสินที่ลูกค้า update สมุดบัญชีเงินฝากพบว่า มีเงินเข้าบัญชี จำนวนกว่า 8 หมื่นล้านบาท เรื่องนี้เกิดขึ้นมาอาจจะนานพอสมควร แต่เพิ่งมาเปิดเผยเมื่อสัปดาห์ก่อนนี้เอง รวมทั้งกรณีที่ลูกค้าของธนาคารออมสินรายหนึ่ง ฝากเงินในบัญชีประมาณ 4 แสน แต่เจ้าหน้าที่ของธนาคารคีย์ตัวเลขเป็นเงิน 4 ล้านบาท ตามที่ปรากฎเป็นข่าว ผู้บริหารของธนาคารได้ชี้แจงในกรณีแรกว่า เกิดจากเครื่องพิมพ์ขัดข้องและพิมพ์ผิด? และในกรณีหลังเกิดจากเจ้าหน้าที่คีย์ข้อมูลผิดพลาด…

ผมตั้งใจจะเร่งรัดกรณีศึกษาที่เป็น Lesson – Learned ของการทุจริตการบริหารเงินกองทุนเลี้ยงชีพของ Virginia ให้จบในวันนี้ เพื่อจะได้ให้ข้อสังเกตและข้อคิดเห็นในเชิงสร้างสรรตามหลักการของกระบวนการบริหารความเสี่ยงที่ดีที่เกี่ยวข้องกับ IT Risk Management บางมุมมองของ ธอส. ธนาคารออมสิน ธนาคารธนชาต สาขาอุบลราชธานี

กรณีการทุจริตด้านคอมพิวเตอร์ของ Virginia มีข้อคิดที่ท่านผู้อ่านควรพิจารณาควบคู่กันไประหว่างการอ่านเพื่อการวิเคราะห์การทุจริต ซึ่งใช้เป็น Lesson – Learned ได้ดี มีดังต่อไปนี้

การควบคุมภายในระบบ MCA (MCA Control Process)

เนื่องจากเอกสารคำอธิบายเกี่ยวกับระบบ MCA และ Refund System ที่มีอยู่ไม่เพียงพอ เพราะฉะนั้นผู้ตรวจสอบต้องอาศัยการสอบถามเรื่องการควบคุมจากพนักงานของ VSRS

VSRS ใช้ Control Book ควบคุมยอดคงเหลือของ MCA รายการบันชีใด ๆ ก็ตามที่มีผลกระทบต่อยอดเงินรับฝากคงเหลือ (Contribution Balances) จะต้องบันทึกลงใน Control Book ซึ่งมีลักษณะเป็นแผ่นๆ (Control Sheet) แผ่นหนึ่งใช้สำหรับบันทึกรายการของนายจ้าง 1 ราย ในเวลา 1 เดือน รูปภาพที่ 5 เป็นตัวอย่าง Control Sheet ของนายจ้างรหัสเลขที่ 5234 เดือนพฤศจิกายน 2518 บรรทัดแรกของยอดยกมาของเดือนก่อน บรรทัดต่อมาเป็นจำนวนเงินรวมที่ส่งในเดือน พฤศจิกายน US $2,805.20 ในระหว่างเดือนมีรายการขอถอนเงินคืนจากสมาชิก 2 ราย US $4,527.64 และ $179.64 ดอกเบี้ย US $2,275.68 และ $51.00 ตามลำดับ ยอดคงเหลือสิ้นเดือนพฤศจิกายนจะเป็นยอดที่ยกไปเดือนธันวาคม

Control Book ของแต่ละเดือนจะรวม Control sheet ของนายจ้างแต่ละใบ ดังนั้นยอดคงเหลือใน Control Book จะต้องตรงกับยอดคงเหลือในบัญชีของนายจ้างแต่ละรายเช่นเดียวกัน รายการฝากและถอนเงินบันทึกไว้ MCA Master File และ Control Book ก็จะต้องตรงกับรายการในสมุดบัญชีเงินสดรับ และเงินสดจ่ายตามระบบการบัญชีรวม (Central Accounting System)

เมื่อสิ้นสุดปีการเงินแต่ละปี ฝ่ายประมวลข้อมูลจะคัดลอก (Copy) ข้อมูลใน MCA Master File ไปลงในเทปแม่เหล็ก (Magnetic Tape) ซึ่งเรียกว่า MCA Year End History Tape เทปนี้จะมีข้อมูลสมบูรณ์ก็ต่อเมื่อนายจ้างรายสุดท้ายได้ส่งรายงาน Contribution Report ของเดือนมิถุนายน สิ้นสุดวันที่ 30 มาให้เรียบร้อยแล้ว เทปม้วนนี้มีความสำคัญต่อการตรวจสอบ (Audit Trail) เพราะมียอดคงเหลือในบุญชีของสมาชิกแต่ละราย ณ วันที่ 30 มิถุนายน ซึ่งเมื่อรวมกันแล้วควรจะเท่ากันกับยอดรวมในสมุดบัญชีคุมยอดทั่วไป (General Ledger)

สิ่งที่ค้นพบจาการตรวจสอบเบื้องต้น (Preliminary Review Findings)

การตรวจสอบระบบ MCA และ Refund เบื้องต้นเสร็จสิ้นในเดือนกรกฎาคม 2520 ผู้ตรวจสอบ พบว่าระบบการควบคุมภายในมีจุดอ่อนที่ร้ายแรง (Serious Weakness) จึงแจ้งให้ฝ่ายบริหารของ VSRS ยุตินโยบายการถอนเงินคืนไปโดยที่ยังไม่ได้รับรายงาน Contribution จากฝ่ายนายจ้าง (Policy of Refunding Unreported Contributions) แต่ฝ่ายบริหารของ VSRS ไม่มีทีท่าว่าจะทำตามคำแนะนำดังกล่าว ดังนั้นผู้ตรวจสอบจึงตัดสินใจที่ทดลองทำการทุจริตโดยอาศัยคอมพิวเตอร์ (Computer Fraud) เพื่อพิสูจน์ให้เห็นว่า Refund System นั้นง่ายต่อการฉ้อฉลโดยบุคคลใดบุคคลหนึ่ง (Manipulation)

ผู้ตรวจสอบวางแผนจะดำเนินการตรวจสอบเพื่อหาร่องรอยของการทุจริตที่อาจเป็นไปได้ เพื่อแสดงให้เห็นว่าพนักงานของ VSRS คนใดคนหนึ่งที่มีความชำนาญด้านโปรแกรมคอมพิวเตอร์มีความรู้เกี่ยวกับระบบ MCA และ Refund และเรียกใช้ MCA Master File ได้ ก็สามารถทำการทุจริตได้ตามลำพังโดยไม่ต้องกระทำหรือวางแผนร่วมกับผู้อื่นทั้งนี้ก่อนที่จะดำเนินการตรวจสอบวิธีการทุจริตโดยใช้คอมพิวเตอร์ผู้ตรวจสอบได้ขออนุมัติจากผู้อำนวยการของ APA ก่อนแล้ว

ในเดือนกรกฎาคม 2520 ผู้ตรวจสอบเริ่มดำเนินการามแผนงานตรวจสอบการยักยอกเงินจาก VSRS โดยการเขียนโปรแกรมเพื่อสร้างบัญชีปลอมใน MCA Master File จากนั้นก็ใช้โปรแกรมบัญชีที่สองโอนเงินจากบัญชีอื่นมาใส่ไว้ในบัญชีปลอม เสร็จแล้วก็ปลอมแปลงเอกสาร VSRS-1 นำไปเก็บไว้ในแฟ้มภายในห้องเก็บ VSRS-1 ปลอม ส่ง VSRS-3 ไปให้ VSRS โดยทางไปรษณีย์ 6 สัปดาห์ หลังจากนั้นจะมีเช็ค 3 ใบ มูลค่ามากกว่า US $ 3,000 เหรียญ ส่งโดยทางไปรษณีย์มาตามที่อยู่ในท่อนล่างของ VSRS-3 การทดลองทำการทุจริตในครั้งนี้ผู้ตรวจสอบอาศัยเพียงแต่ความรู้ด้านการตรวจสอบเท่านั้น ไม่ได้ใช้อำนาจหน้าที่อื่นใดในฐานะผู้ตรวจสอบ ซึ่งพนักงานของ VSRS ไม่สามารถกระทำได้

เมื่อฝ่ายบริหารทราบผลของการทดลองการทำการทุจริต ก็แสดงอาการไม่พอใจที่ผู้ตรวจสอบเข้าไปแทรกแซงระบบคอมพิวเตอร์ของ VSRS และชี้ให้เห็นว่าผู้ตรวจสอบสามารถยักยอกได้แต่เพียงเงินจำนวนน้อย ๆ เท่านั้น หากเป็นรายการใหญ่ ๆ จะต้องถูกจับได้อย่างแน่นอน

ผู้ตรวจสอบจะดำเนินการตรวจสอบเบื้องต้นต่อไปตามจุดอื่น ๆ ของ VSRS และหลังจากเสร็จสิ้นการตรวจสอบเบื้องต้นแล้ว ได้สรุปสิ่งสำคัญ ๆ ที่พบจากการตรวจสอบ ส่งให้กับผู้บริหารของ VSRS ดังนี้

1. ใน MCA Master File ไม่แสดงรายการเคลื่อนไหวของบัญชี คงมีเฉพาะยอดคงเหลือปัจจุบันและดอกเบี้ยเท่านั้น

2. ในระหว่างปีการเงิน 2516 และ 2517 บัญชีสมาชิกทั้งหมดของนายจ้าง 470 ราย สูญหายและถูกทำลาย, ปี 2518 เทปที่ใช้เก็บข้อมูลการเงินคืนในอดีต (Refund Transaction History Tape) มีรอยขูดขีด และไม่มีเทปชุดสำรอง

3. VSRS มีปัญหาสำคัญยิ่งในด้านการควบคุมความถูกต้องของข้อมูลทางบัญชี เนื่องจากการที่นายจ้างไม่ส่ง Contribution Reports มาให้เพียงแต่ส่งเช็คและใบนำส่งเช็คให้ภายใน 30 วันนับจากวันสิ้นเดือน (Reporting Period) ตัวอย่าง เช่น งวด 30 มิถุนายน 2517 มีองค์การของรัฐ 94 แห่งที่ไม่ส่งรายงานดังกล่าวให้ VSRS จนกระทั่งเลยกำหนดไปแล้ว 5 เดือนหรือมากกว่านั้น ในจำนวนนี้มี 6 แห่งที่ไม่ได้รายงานเป็นเวลา 1 หรือ 2 ปี ทำให้ VSRS ไม่สามารถจัดทำงบแสดงการเงินได้

4. ฝ่ายบริหารยินยอมให้คืนเงินแก่สมาชิกรายที่ออกจากงานในระหว่างนายจ้างยังส่ง Contribution Report มาให้ไม่ครบถ้วน ทั้งนี้เป็นผลมาจากการที่นายจ้างไม่ยอมส่งรายงานให้ทันเวลา

5. นับตั้งแต่ปี 2516 ไม่มีการกระทบยอด (Reconciliation) ข้อมูลใน MCA Master File กับรายการบัญชีในสมุดบัญชีเงินสดรับและเงินสดจ่าย ในปีแรกที่เริ่มใช้ระบบ MCA การกระทบยอดข้อมูลทำได้ไม่ยุ่งยากนัก ต่อมาเมื่อมีการยินยอมให้คืนเงินได้โดยไม่ต้องรอรายงานจากนายจ้าง ประกอบกับเอกสารที่ใช้ในการบันทึกรายการใน MCA Master File และสมุดบัญชีไม่สามารถใช้ยันกันได้ จึงทำให้ไม่สามารถกระทบยอดได้โดยสิ้นเชิง ในขณะที่ตรวจสอบพบว่ามีผลต่างระหว่างจำนวนเงินในบัญชีกับ Control Book อยู่ US $10 เหรียญ

6. การแบ่งแยกหน้าที่ในฝ่ายประมวลยังไม่ดีพอ แผนก Contribution Reporting Section ซึ่งมีหน้าที่จัดทำรายการนำฝาก (Contribution Transactions) และคืนเงิน (Refund Cards) อยู่ภายใต้การบังคับบัญชาของผู้จัดการฝ่ายประมวลข้อมูล และยิ่งไปกว่านั้นผู้จัดการฝ่ายฯ ยังรับผิดชอบในการดูแลความถูกต้องของยอดรวมใน Control Books อีกด้วย

7. ผู้จัดการฝ่ายประมวลข้อมูลในฐานะที่เป็นผู้วิเคราะห์ระบบงานและเขียนโปรแกรม สามารถเข้าไปใช้แฟ้มข้อมูลและโปรแกรมได้โดยไม่จำกัด

จากผลของการตรวจสอบ ผู้ตรวจสอบได้สั่งการอีกครั้งหนึ่ง

– ให้ VSRS ยุติการยินยอมคืนเงินโดยที่ยังไม่ได้รับรายงาน Contribution ทันที

– ให้ VSRS จัดทำเอกสารคำอธิบายระบบงาน คู่มือปฏิบัติงาน

– ให้กระทำการกระทบยอดข้อมูลในคอมพิวเตอร์ กับรายการในสมุดบัญชีที่สำคัญๆ และจะต้องทำให้เสร็จก่อนที่ APA จะเริ่มงานตรวจสอบต่อไป ดังนั้น VSRS จึงจ้างบริษัทสอนบัญชีมาดำเนินการกระทบยอดข้อมูลตามคำสั่งของผู้สอบบัญชี แต่การทำงานของบริษัทสอบบัญชีล่าช้า กลุ่มผู้ตรวจสอบของ APA จึงตัดสินใจทำงานชิ้นนี้ให้เสร็จเอง เพื่อประหยัดเงินที่จ่ายให้กับบริษัทสอบบัญชี

กรอบการกำกับดูแลของ ธปท.

การค้นพบการทุจริต (The Discovery of Fraud)

ผู้ตรวจสอบกะว่าจะทำการกระทบยอดข้อมูลให้เสร็จสิ้นภายในเดือนธันวาคม 2520 จากนั้นก็จะกระทบยอดรายการในสมุดบัญชีของ VSRS กับรายการในสมุดบัญชีของสำนักงานบัญชีกลางของรัฐ ซึ่งเป็นมาตรฐานการตรวจสอบที่ APA ใช้เป็นประจำในการตรวจสอบองค์กรของรัฐ

เช้าวันที่ 23 กุมภาพันธ์ 2521 ผู้ตรวจสอบค้นพบว่าจำนวนเงินที่บันทึกในสมุดบัญชีเงินสดจ่ายของ VSRS ไม่ตรงกับที่บันทึกในสมุดบัญชีของสำนักงานบัญชีกลาง ผู้ตรวจสอบจึงขอสลิป (Refund Voucher) ต้นฉบับจากสำนักงานบัญชีกลางมาเปรียบเทียบกับสลิปชุดสำเนาที่เก็บไว้ในแฟ้มของแผนก Refund Section ผู้ตรวจสอบพบว่ามีการแก้ไขสลิปต้นฉบับ และแก้ไขยอดเงินรวมในใบปะหน้าสลิปให้สอดคล้องกัน แต่มิได้แก้ไขเอกสารชุดสำเนา

ผู้ตรวจสอบได้นำสลิปที่ได้รับการแก้ไขไปให้หัวหน้าผู้ตรวจสอบที่รับผิดชอบในการตรวจสอบ VSRS และผู้อำนวยการของ APA พิจารณา ขอข้อมูลเพิ่มเติมจากสำนักงานสรรพากรของรัฐ (State Department of Taxation) เพื่อพิสูจน์ว่าชื่อผู้รับเงินและหมายเลขประกันสังคมนั้นเป็นของจริงหรือของปลอม ผลการพิสูจน์ปรากฏว่าเป็นรายงานถอนเงินปลอม

ประมาณ 2 โมงเช้า เจ้าหน้าที่ของ APA ที่ควบคุมการตรวจสอบ IT ได้รับแจ้งว่ามีการทุจริตเกิดขึ้น และขอให้ตรวจสอบายละเอียดของเอกสารที่เกี่ยวข้องใหม่ เนื่องจากรายการถอนเงินปลอมนั้นปรากฏอยู่ในสลิปที่พิมพ์ด้วยเรื่องคอมพิวเตอร์ ดังนั้นผู้ควบคุมการตรวจสอบ IT จึงสรุปได้ว่ามีการใช้คอมพิวเตอร์เป็นเครื่องมือในการทำทุจริตโดยทางใดทางหนึ่ง

4 โมงเช้า ผู้ตรวจสอบได้ยื่นหลักฐานการทุจริตให้แก่ผู้อำนวยการและรองผู้อำนวยการของ VSRS และได้รายงานการทุจริตให้สำนักงานอัยการประจำรัฐ ตำรวจประจำรัฐ และผู้ว่าการรัฐ Virginia ทราบเช่นเดียวกัน

สิ่งที่ต้องทำในการตรวจสอบ (Audit Functions)

เหตุการณ์ครั้งนี้เป็นกรทุจริตครั้งใหญ่ที่เกี่ยวข้องกับคอมพิวเตอร์เป็นครั้งแรกในมลรัฐ Virginia ถึงแม้ว่าผู้ตรวจสอบไม่ได้ทำการทดสอบความถูกต้องของข้อมูลในคอมพิวเตอร์ทั้งหมดเมื่อพบว่ามีการทุจริตเกิดขึ้น ความรู้เกี่ยวกับระบบ Member Contribution Accounts (MCA) และระบบ Refund ที่ได้จากการตรวจสอบเบื้องต้นจะเป็นพื้นฐานช่วยให้ตรวจสอบการทุจริตนี้สำเร็จลงได้จากขั้นพื้นฐานที่จะต้องทำในการตรวจสอบ ได้แก่

1. การป้องกันรักษาข้อมูลการบัญชีที่เกี่ยวข้องกับการทุจริต รวมทั้งแฟ้มข้อมูลและโปรแกรมคอมพิวเตอร์ คัดลอกข้อมูลจาก History Tape, Current MCA master file และ Program Libraries ไปลงไว้ในเทปแม่เหล็ก

เมื่อทำการค้นหาต่อไป ผู้ตรวจสอบพบว่ามีการทุจริตเพิ่มขึ้นอีก สำหรับ Refund Vouchers ที่ออกในปี 2520 และ 2521 และขณะนี้มีหลักฐานเพียงพอที่จะออกหมายจับกุมอดีตพนักงานในแผนก Refund Section 2 คน แต่อย่างไรก็ตามหลังจากที่บุคคลทั้งสองลาออกไปแล้ว การทุจริตก็ยังคงดำเนินต่อไป ผู้ตรวจสอบสงสัยว่าพนักงานปัจจุบันมีส่วนในการทุจริต ดังนั้นจึงสั่งให้ VSRS ปิดสถานที่ประกอบการ 2 วัน เริ่มตั้งแต่วันจันทร์ที่ 27 กุมภาพันธ์ ในระหว่างนั้นก็ทำการตรวจสอบรายการคืนเงินทุกรายการที่อยู่ระหว่างดำเนินการ และส่งเรื่องให้ตำรวจออกหมายจับกุมหัวหน้าแผนก Refund Section เมื่อพบหลักฐานว่ากระทำการทุจริตจริง

2. การวางแผนและประสานงานตรวจสอบ (Planning and Coordination the Audit)

การค้นหาการทุจริตใน 4 วันแรก มีสภาพค่อนข้างสับสนวุ่นวาย ทั้งนี้เพราะ

2.1. ขาดการติดต่อระหว่างกัน

2.2. ทำงานซ้ำซ้อนกัน

2.3. ใช้วิธีการตรวจสอบที่ไม่มีประสิทธิผล

2.4. ไม่เข้าใจระบบ MCA และระบบ Refund อย่างลึกซึ้ง

จนกระทั่งวันที่ 28 กุมภาพันธ์ คณะผู้ตรวจสอบได้จัดให้มีการประชุมเพื่อพิจารณาผลงานของวันก่อนๆ วิธีการบริหารงาน และการตรวจสอบที่จะที่จะทำในอนาคต ที่ประชุมตกลงมอบหมายหน้าที่และความรับผิดชอบให้แก่ผู้เกี่ยวข้องในการตรวจสอบการทุจริต ดังนี้

1. ผู้ตรวจสอบด้านคอมพิวเตอร์ (IT Audit Group) รับผิดชอบในการศึกษาระบบงานในการวางแผนการตรวจสอบ และมอบหมายงาน แบ่งแยกงานการตรวจ IT และแนะนำแนวทางการตรวจแก่ Financial Auditors และจัดทำรายงานทางคอมพิวเตอร์เกี่ยวกับข้อมูลใน MCA และ Refund file ส่งให้ผู้ตรวจสอบด้านการเงิน

2. ผู้ตรวจสอบด้านการเงิน (Financial Audit Staff) รับผิดชอบในการตรวจสอบเอกสารเบื้องต้น ข้อมูลการบัญชี และหลักฐานการทุจริตตามรายงานคอมพิวเตอร์

3. ตำรวจสอบสวนของรัฐ (State Police Investigators) รับผิดชอบในงานการสอบสวนสถานที่เกิดเหตุ และออกหมายจับกุมตามเอกสารสำคัญที่ได้จากผู้ตรวจสอบ

4. สำนักงานอัยการประจำรัฐ (Commonwealth Attorney’s Office) มีหน้าที่ให้คำปรึกษาแก่ตำรวจสอบสวนของรัฐ

กลุ่มบุคคลอื่นที่ไม่มีหน้าที่โดยตรงในการค้นหาการทุจริต แต่มีส่วนช่วยในการตรวจสอบ

1. The Joint Legislative Audit and Review Committee (JLARC) ซึ่งเป็นคณะกรรมการคณะหนึ่งของสภานิติบัญญัติแห่งรัฐ Virginia ได้มอบหมายให้ผู้วิเคราะห์กลุ่มหนึ่งทำการเช็คสอบการบริหารงานของ VSRS อย่างกว้าง ๆ

2. สำนักงานสอบบัญชีซึ่งเดิมเคยรับจ้างกระทบยอดข้อมูลให้ VSRS ทำสัญญาที่จะออกแบบและพัฒนาระบบงานให้ดีขึ้น รวมทั้งจัดวางการควบคุมและวิธีปฏิบัติงานใหม่

3.การเขียนเค้าโครงเรื่องของการทุจริต (Developing Fraud Scenarios) และการปฏิบัติงานของ IT examiners และ Financial examiners

ในขั้นแรกที่มีการพบว่าการทุจริตเกิดขึ้น ผู้ตรวจสอบก็ได้เขียนโครงเรื่องหยาบๆ ไว้แล้ว แต่ไม่มีเวลาที่จะเขียนรายละเอียดเพิ่มขึ้น เพราะจะต้องค้นหารายการทุจริตเพิ่มเติม ผู้ตรวจสอบด้านการเงินซึ่งทำหน้าที่ค้นหารายการทุจริตไม่มีความรู้เกี่ยวกับคอมพิวเตอร์ จึงไม่สามารถเข้าใจระบบการบัญชีและการควบคุมภายในด้านคอมพิวเตอร์ จึงไม่อาจกำหนดรูปแบบและวิธีการตรวจสอบการทุจริตได้ ดังนั้นผู้ตรวจสอบด้านคอมพิวเตอร์จึงต้องเข้ามาช่วยศึกษาระบบ และกำหนดรูปแบบของการทุจริตที่อาจเกิดขึ้นได้ และเป็นผู้แนะนำวิธีการตรวจสอบและแนวการตรวจสอบแต่ละขั้นตอนในเรื่องที่เกี่ยวข้องให้แก่ Financial Examiner เพื่อการปฏิบัติงานการตรวจสอบร่วมกันด้วย และเพื่อให้เห็นภาพที่แท้จริง ผู้ตรวจสอบด้านคอมพิวเตอร์จะติดตามรายการข้อมูลแต่ละรายการของระบบงานตั้งแต่ต้นจนจบ และจะบันทึกวิธีปฏิบัติด้วยมือและเครื่องคอมพิวเตอร์ที่เกี่ยวข้อง พร้อมทั้งเอกสารหลักฐานที่ใช้ตรวจสอบ (Audit Trail Document) จากข้อมูลอันนี้ผู้ตรวจสอบสามารถทราบได้ว่าใครคือผู้อนุมัติรายการทุจริตที่เกิดขึ้น และที่สำคัญมากไปกว่านี้คือ ผู้ตรวจสอบด้านคอมพิวเตอร์สามารถแยกรายการที่มีลักษณะเหมือนกับรายกาทุจริตออกมาต่างหากได้

ลักษณะการตรวจสอบทุจริตแยกได้เป็น 2 แบบ คือ

1. Dynamic คือ การให้ผู้ตรวจสอบคอมพิวเตอร์เป็นผู้ดึงรายการข้อมูลที่น่าสงสัย โดยพิจารณาจากลักษณะของรายการทุจริตที่เกิดมาแล้ว ส่งให้ผู้ตรวจสอบด้านการเงินตรวจสอบเอกสารหลักฐานเพิ่มเติมในกรณีที่เป็นการทุจริตอันเกิดมาจากการแก้ไขข้อมูลที่บันทึกในคอมพิวเตอร์ ผู้ตรวจสอบด้านคอมพิวเตอร์จะต้องพิจารณาดูว่าเค้าโครงเรื่องของการทุจริตเหมือนกับที่เกิดมาแล้วหรือเป็นเรื่องใหม่

2. Descriptive คือ การให้ผู้ตรวจสอบด้านคอมพิวเตอร์เป็นผู้ศึกษาการควบคุมภายในระบบงานที่ใช้คอมพิวเตอร์อย่างกว้าง ๆ เพื่อปรับปรุงเค้าโครงเรื่องการทุจริตที่มีอยู่แล้วให้ดีขึ้น หรือกำหนดรูปแบบของการทุจริตอื่นที่อาจจะเกิดขึ้นได้ เครื่องมือที่จะช่วยให้ผู้ตรวจสอบบรรลุเป้าหมายคือ การทำผังการควบคุมภายใน (Control Flowcharting)

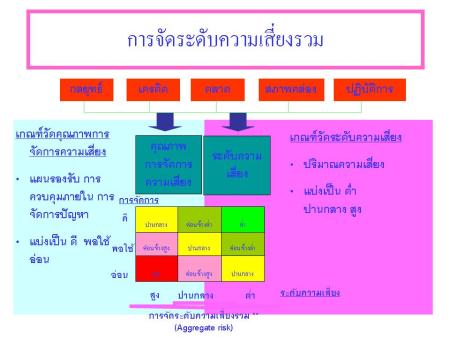

การจัดระดับความเสี่ยงรวม

4.การจัดทำผังควบคุมภายในระบบงาน (Preparing Control Flowcharts)

เพื่อจะให้เข้าใจการควบคุมภายในระบบงานที่ใช้คอมพิวเตอร์เป็นอย่างดี จำเป็นต้องจัดทำแผนรายละเอียดของการควบคุมของแต่ละระบบงาน ผังการควบคุมนี้จะแสดงวิธีการปฏิบัติงานระบบทั้งมดของระบบงานที่ใช้คอมพิวเตอร์ เมื่อประเมินจุดอ่อนและจุดแข็งของระบบเรียบร้อยแล้ว

5. การใช้โปรแกรมตรวจสอบ (Using Audit Software)

ในการตรวจสอบสอบการทุจริตเกี่ยวกับคอมพิวเตอร์ การวิเคราะห์และดึงข้อมูลออกมาจากเครื่องคอมพิวเตอร์ได้อย่างรวดเร็วและมีประสิทธิภาพเป็นสิ่งสำคัญ ดังนั้นหากไม่ใช้โปรแกรมตรวจสอบช่วยแล้ว ก็ไม่อาจจะตรวจสอบการทุจริตได้อย่างมีประสิทธิผล ผู้ตรวจสอบด้านคอมพิวเตอร์ที่ VSRS มีประสบการณ์ในการใช้โปรแกรมตรวจสอบมาแล้วมากกว่า 1 ปี ดังนั้นภายในเวลา 2 สัปดาห์ก็สามารถใช้โปรแกรมตรวจสอบออกรายงานต่างๆ ได้ประมาณ 150 ชนิด

6. การเข้าไปร่วมในการพัฒนาระบบงานใหม่ (Participating in New System Developing)

จากผลชองการทุจริตที่เกิดขึ้น VSRS จำเป็นต้องวางวิธีการควบคุมใหม่ภายในระบบ Refund โดยเร็วที่สุด ก่อนที่จะดำเนินการปรับปรุงแก้ไข ได้ส่งย้ายพนักงานของแผนก Refund Section ไปทำหน้าที่อื่นโดยให้ผู้ตรวจสอบด้านการเงินทำหน้าที่แทน สำนักงานสอบบัญชีดำเนินการวางระบบการควบคุมและวิธีปฏิบัติงานใหม่เสร็จภายใน 2 สัปดาห์ ผู้ตรวจสอบด้านคอมพิวเตอร์เป็นผู้ตรวจสอบและรับรองการเปลี่ยนแปลงนี้ และยังมีส่วนในการออกแบบและพัฒนาระบบงานร่วมกับบริษัทสืบสวนและสอนสวนทางด้านการบัญชีและการทุจริตด้วย

ผลที่ได้จากการตรวจค้นการทุจริต (Results of the Fraud Investigation)

ผู้ตรวจสอบพบว่ามีการทุจริต 4 แบบ และจำนวนเงินที่ถูกยักยอกไปเท่ากับ US $111,149.92 เหรียญ ดังนี้

1. การแก้ไขรายการในสลิปถองเงิน (The Alteration of Refund Vouchers)

2. การสร้างบัญชีสมาชิกปลอม (Creation of Fictitious Member Contribution Accounts)

3. การยักยอกเงินจากบัญชีที่ไม่เคลื่อนไหว (Looting Inactive Member Contribution Accounts)

4. การสร้างรายการถอนเงินปลอม (Creation of Fictitious Refund Voucher Transactions)

จากการที่ผู้ตรวจสอบได้พบว่าการทุจริตมี 4 แบบข้างต้นนั้น ท่านที่สนใจเมื่ออ่านมาถึงตอนนี้ และนึกถึงเหตุการณ์การทุจริตของสถาบันการเงินของไทย ที่ปรากฏเป็นข่าวประมาณ 2 เดือนนี้ นั้น ท่านคิดว่าการทุจริตในอดีตที่เกิดขึ้นเมื่อประมาณ 30 ปีที่แล้ว สามารถเกิดซ้ำอีกในสถาบันการเงินของไทยได้หรือไม่ ผมขอเกริ่นเล็กน้อยในที่นี้ว่า Lesson – Learned ดี ๆ ที่เกิดขึ้นในวงการต่าง ๆ รวมทั้งวงการสถาบันการเงินทั้งไทยและต่างประเทศ มีโอกาสเกิดซ้ำได้อีกแทบทุกกรณี ทั้งนี้เพราะผู้บริหารที่รับผิดชอบและผู้ปฏิบัติงานที่รับผิดชอบยังขาดความเอาใจใส่ในกระบวนการบริหารความเสี่ยง อย่างเป็นระบบทั้งทางด้าน IT และ Non-IT เท่าที่ควรหลายแห่ง เมื่อใช้บริการจากบุคคลภายนอกแล้ว ก็ค่อนข้างละเลยในมาตรการกำกับและการควบคุมดูแลความเสี่ยง การควบคุมภายในและการตรวจสอบภายในที่ควรกระทำอย่างต่อเนื่องตลอดไป ลองอ่านต่อไปนะครับ

1. การแก้ไขรายการในสลิปถอนเงิน (The Alteration of Refund Vouchers)

การทุจริตวิธีนี้เกิดจากการที่เสมียนเพิ่มจำนวนในสลิปถอนเงินที่ส่งไปยัง สำนักงานคลังของรัฐเพื่อจ่ายเงินให้แก่สมาชิก ฝ่ายบริหารของ VSRS ไม่สามารถตรวจพบการทุจริตวิธีนี้ได้ เพราะการแก้ไขรายการในสลิปเกิดขึ้นหลังจากที่ผู้อำนวยการของ VSRS ได้ตรวจสอบและลงรายชื่อในสลิปเหล่านี้เรียบร้อยแล้ว ตัวอย่างเช่น แก้ไขจำนวนเงินในสลิปถอนเงินจาก US $1,444.49 เหรียญเป็น US $7,444.49 เหรียญ เพิ่มขึ้น US $6,000 เหรียญ ผู้ตรวจสอบพบรายการทุจริตโดยเพียงแต่ตรวจสอบสลิปถอนเงินของ VSRS ทั้งหมดที่ส่งไปยังสำนักงานคลังของรัฐกับใบปะหน้า และรายชื่อของสมาชิกผู้รับเงินและจำนวนเงินที่ได้รับในรายงานคอมพิวเตอร์ ผู้ตรวจสอบยังค้นพบว่าอดีตอดีตพนักงานในแผนก Refund Section สองคนเป็นผู้กระทำการทุจริต และสามารถยักยอกเงินไปได้ US $62,797.72 เหรียญ ตั้งแต่วันที่ 1 มีนาคม ถึง 17 พฤษภาคม 2520

ท่านผู้อ่านที่ได้อ่านมาถึงตอนนี้ก็จะพบว่า การทุจริตของบริษัท VSRS เมื่อเทียบกับเม็ดเงินที่เสียหายในอดีตกับความเสียหายจากการทุจริตกรณีธนาคาร Socgen ที่เป็นเงินประมาณ 7,000,000,000 ล้านเหรียญ US (เจ็ดพันล้านเหรียญสหรัฐ) นั้น มีมูลค่าต่างกันอย่างมหาศาล และเมื่อเปรียบเทียบกับความเสียหายของวงการสถาบันการเงินต่าง ๆ ในประเทศสหรัฐอเมริการและยุโรป ในยุค Hamburger Crisis ในปัจจุบันที่เกี่ยวข้องกับการละเลย การยกเว้น ความมั่นใจจนเกินขอบเขต การไม่กำหนดและการไม่ปฏิบัติตามหลักการ Risk Appetite และ Risk Tolerance ซึ่งเป็นระดับความเสี่ยงในระดับที่ยอมรับได้ ที่ทุกองค์กรต้องจัดให้มีขึ้น และการละเลย ติดตาม ตรวจสอบ รายงานที่สำคัญ ๆ ทั้งการเงินและไม่ใช่การเงิน ++ ซึ่งเป็นไปตามหลักการบริหารความเสี่ยงที่ดี ทำให้แทบทุกประเทศในโลกก้าวสู่ยุคเศรษฐกิจถดถอยรุนแรงที่สุดในประวัติศาสตร์

การตรวจสอบการควบคุมภายในและ Operational Risk ของสถาบันการเงิน โดย ธปท.

ดังนั้น การบริหารความเสี่ยง การควบคุมภายในตามฐานความเสี่ยงและการตรวจสอบตามฐานความเสี่ยง ที่ต้องมีจริยธรรม และความมุ่งมั่นที่จะเห็นองค์กรก้าวไปสู่ทิศทางที่ถูกต้อง จึงเป็นเรื่องสำคัญอย่างยิ่งที่ต้องพิจารณาควบคู่กันไปกับการบริหารและการตรวจสอบการทุจริตที่ไม่อาจละเว้นได้ในทุกองค์กร ขอให้ท่านลองอ่านบทความของ VSRS ต่อไป และลองพิจารณาดูว่า COSO – ERM มีความสำคัญอย่างไร โดยเฉพาะอย่างยิ่ง IT Risk ที่เกี่ยวข้องกับ COSO

2. การสร้างบัญชีสมาชิกปลอม (Creation of Fictitious Member Contribution Accounts – MCA)

การตรวจพบว่ามีการแก้ไขจำนวนเงินในสลิป ทำให้ผู้ตรวจสอบพบว่ามีการทุจริตแบบอื่นอีกที่ใช้วิธีสร้างรายการแปลกปลอมเข้าไปเก็บไว้ใน Refund Systems ดังนั้นผู้ที่จะช่วยเหลือในการตรวจค้นการทุจริตวิธีนี้ก็คือ ผู้จัดการฝ่ายประมวลข้อมูล ซึ่งมีความรู้ความชำนาญด้านเทคนิคเกี่ยวกับระบบคอมพิวเตอร์ของ VSRS เป็นอย่างดี

จากคำบอกเล่าเกี่ยวกับลักษณะของรายการทุจริต ประกอบกับความรู้ความชำนาญด้านเทคนิคทำให้ผู้จัดการฝ่ายประมวลผลข้อมูลสามารถดึงรายการทุจริตออกมาได้เพิ่มขึ้นอีก ซึ่งเป็นผลทำให้ผู้อำนวยการฝ่ายตรวจสอบและเจ้าหน้าตำรวจเริ่มสงสัยผู้จัดการฝ่ายประมวลข้อมูล เนื่องจากสามารถค้นหารายการทุจริตได้รวดเร็วมาก และเท่ากับย้ำความคิดที่ว่าผู้ทุจริตจะต้องเป็นผู้ที่มีความเชี่ยวชาญทางด้านคอมพิวเตอร์ แต่ก็ไม่พบหลักฐานใดที่แสดงว่าผู้จัดการฝ่ายประมวลข้อมูลเป็นผู้ที่กระทำการทุจริตเอง

ลักษณะทั่ว ๆ ไป ของบัญชีปลอมใน MCA master file มีดังนี้

1. บัญชีที่มี State Code เป็น 3

2. ช่องที่ใช้สำหรับบันทึกจำนวนเงิน (Contribution Update File) มียอดเป็นศูนย์

3. ไม่มีแบบฟอร์มใยสมัครเป็นสมาชิก (VSRS-1)

3. การยักยอกเงินจากบัญชีที่ไม่เคลื่อนไหว (Looting Inactive Member Contribution Accounts)

ผู้ทุจริตได้ถูกยักยอกเงินตามวิธีที่ 2 ในเดือนมิถุนายน 25820 เพราะนายจ้างที่เคยส่งรายงานล่าช้า รวมทั้ง Fairfax Country ได้ปรับปรุงการส่งรายงานให้เร็วขึ้นแล้ว จึงคิดว่าไม่มีทางยักยอกเงินได้อีก แต่ถ้าหากทราบว่าไม่มีการควบคุมภายในระบบ Refund เพียงพอที่จะค้นพบบัญชีปลอมได้ ก็คงจะยังทำเช่นนี้ต่อไป เวลาต่อมาเสมียนในแผนกคนหนึ่งได้ลาออกไป

ในระหว่างเดือนพฤษภาคมและมิถุนายน 2520 เจ้าหน้าที่ผู้ควบคุมการตรวจสอบ EDP ได้ทำการตรวจสอบเบื้องต้นเกี่ยวกับระบบงานที่ใช้คอมพิวเตอร์ ซึ่งรวมการสอบถามพนักงานในแผนก Refund ด้วย เมื่อผู้จัดการฝ่าย Operation ทราบว่าผู้ตรวจสอบกำลังให้ความสนใจเกี่ยวกับความอ่อนแอของการควบคุม ก็ได้ลาอกไปตอนปลายเดือนมิถุนายน 2520

ในเดือนกันยายน 2520 ก็มีรายการทุจริตแบบใหม่เกิดขึ้นอีก คราวนี้เป็นการลักลอบถอนเงินจากบัญชีสมาชิกรายที่ไม่มีรายการเคลื่อนไหวในแผนก MCA master file ผู้ตรวจสอบค้นพบการทุจริตวิธีนี้ได้โดยการคัดเลือกสลิปคืนเงินที่มีชื่อ L.A. Tanner ซึ่งเป็นชื่อบัญชีปลอมในการทุจริตกรณีอื่นๆ ปรากฏว่ามีสลิปใบหนึ่งลงวันที่ 17 ตุลาคม 2520 ลงนาม L.A. Tanner และเมื่อสอบถามรายละเอียดในสลิปย้อนกลับไป แทนที่จะพบว่าเป็นรายการถอนเงินจากบัญชีปลอม กลับกลายเป็นรายการถอนเงินจากบัญชีที่ไม่เคลื่อนไหว ซึ่งยังคงมียอดคงเหลืออยู่ และชื่อบัญชีในคอมพิวเตอร์ก็เป็นชื่อจริง แต่ในสลิปถอนเงินลงชื่อ L.A. Tanner

เมื่อผู้ตรวจสอบด้านคอมพิวเตอร์ทำการวิเคราะห์เพิ่มเติม ก็ทราบว่าการทุจริตเกิดขึ้นได้เพราะเสมียนในแผนก Refund เป็นผู้เจาะบัตรถอนเงินบางรายจากเอกสารเบื้องต้น (เช่น VSRS-3 หรือรายงานบัญชีที่ไม่เคลื่อนไหว) ซึ่งรวมถึงการเจาะรายชื่อลงบัตรด้วย เมื่อส่งบัตรที่เจาะแล้วไปเข้าเครื่องคอมพิวเตอร์โปรแกรมคอมพิวเตอร์จะพิมพ์รายงาน ชื่อ และจำนวนเงินที่ถอนคืน ตามข้อมูลในบัตรเจาะโดยที่ไม่ได้เช็คสอบกับชื่อในยอดคงเหลือในบัญชีที่แท้จริงในคอมพิวเตอร์ และถ้าหากจะมีผลต่างเกิดขึ้นก็ไม่มีใครตรวจพบ เพราะเสมียนเป็นผู้ควบคุมงานตั้งแต่ต้นจนจบ บัญชีที่ไม่เคลื่อนไหวเป็นบัญชีซึ่งไม่มีรายการฝากถอนมานานแล้ว และเจ้าของบัญชีบางรายสิ้นชีวิตไปแล้ว ผู้ที่มีสิทธิ์รับเงินจึงไม่ทราบยอดเงินคงเหลือในบัญชี

ดังนั้นเสมียน Refund เพียงแต่เจาะชื่อปลอมลงในบัตรถอนเงินคืน (Refund Card) เท่านั้นก็ยักยอกเงินมาใช้ได้ นอกจากนี้ระบบคอมพิวเตอร์ของ VSRS ไม่มีโปรแกรมที่จะป้องกันการถอนเงินจากบัญชีที่มียอดคงเหลือเป็นศูนย์ ฉะนั้นเสมียนจึงสามารถถอนเงินออกไปเป็นจำนวนเท่าใดก็ได้ ไม่ว่าในบัญชีจะมียอดคงเหลือหรือไม่ก็ตาม

ผู้ตรวจสอบได้ดำเนินการค้นหารายการที่ทุจริตโดยยึดถือรายงานบัญชีไม่เคลื่อนไหวฉบับก่อนเป็นหลัก เพราะเชื่อว่าเสมียน Refund ใช้รายงานนี้เป็นแหล่งของข้อมูลที่ใช้ในการทุจริต ณ สิ้นเดือนมิถุนายน 2520 VSRS มีบัญชีไม่เคลื่อนไหวรหัส (Status) 3, 4 และ 5 ประมาณ 5,000 บัญชี ยอดคงเหลือในบัญชีเป็นบวกและลบทั้งสิ้นมากกว่า US $+200,000 เหรียญ และ US $-125,000 เหรียญ ตามลำดับ นอกจากนั้นยังมีบัญชีไม่เคลื่อนไหวรหัส 2 กว่า 62,000 บัญชี ยอดคงเหลือรวมมากกว่า US $100 ล้านเหรียญ เนื่องจากบัญชีไม่เคลื่อนไหวมีมาก

ดังนั้นผู้ตรวจสอบจึงใช้คอมพิวเตอร์ช่วยในการตรวจสอบและวิเคราะห์ ผู้ตรวจสอบคอมพิวเตอร์ใช้โปรแกรมเปรียบเทียบรายการถอนเงิน (Refund Transactions) ใน History Tape กับบัญชี MCA master file ของปีปัจจุบันและปีก่อนที่มีหมายเลขประกันสังคมตรงกัน เสมียน Refund ไม่สามารถเปลี่ยนแปลงแก้ไขหมายเลขประกันสังคมได้เมื่อเจาะบัตรถอนเงินคืน เพราะหมายเลขประกันสังคมเป็นข้อบังคับส่วนหนึ่งของการนำเข้าข้อมูล MCA master file เข้าไปในคอมพิวเตอร์คอมพิวเตอร์จะดึงรายการถอนเงินใน History Tape ที่มีหมายเลขประกันสังคมเหมือนกับบัญชีใน MCA master file แต่มีชื่อสมาชิกเจ้าของบัญชีต่างกันออกมาประมาณ 3,000 รายการ และพิมพ์เป็นรายงานส่งให้ผู้ตรวจสอบด้านการเงิน (Financial Auditors) ทำการตรวจสอบความถูกต้องของรายการเหล่านี้ต่อไป

อย่างไรก็ตามรายการถอนเงินซึ่งมีหมายเลขประกันสังคมและชื่อบัญชีเหมือนกันใน MCA master file ก็อาจจะเป็นรายการที่ทุจริตได้ เพราะอาจจะมีการส่งเช็คไปให้แก๊งผู้ทุจริต ฉะนั้นวิธีที่จะค้นพบการทุจริตเช่นนี้ คือ สอบถามไปยังเจ้าของบัญชีว่าได้รับเงินที่ถอนไปหรือไม่ นับตั้งแต่เดือนกันยายน 2520 จนถึงมกราคม 2521 เสมียนและหัวหน้าแผนก Refund ยักยอกเงินไปได้เพียง US $10,670.40 เหรียญ ในนามของตนเอง ญาติและเพื่อน ๆ

4. การสร้างรายการถอนเงินปลอม (Creation of Fictitious Refund Voucher Transactions)

การทุจริตแบบวิธีนี้ง่ายมากหัวหน้าแผนก Refund เป็นผู้ปลอมแปลงสลิปถอนเงินเองโดยไม่ผ่านคอมพิวเตอร์ ประทับตรา “ด่วนมาก” (RUSH) ลงในสลิป แล้วส่งให้ผู้อำนวยการของ VSRS ลงนามอนุมัติเพื่อส่งต่อไปให้สำนักงานคลังของรัฐและสำนักบัญชีกลางของรัฐ ต่อมาสำนักงานคลังของรัฐก็จะส่งเช็คมาให้ผู้ทุจริตหัวหน้าแผนก Refund กล้าทำวิธีนี้เพราะทราบจากการที่ได้พูดคุยกับผู้ตรวจสอบด้านการเงินระหว่างที่ทำการตรวจสอบเบื้องต้นเกี่ยวกับระบบ Refund ว่า ผู้ตรวจสอบไม่ทราบมาก่อนว่าการจัดทำสลิปถอนเงินด้วยมือสามารถกระทำได้

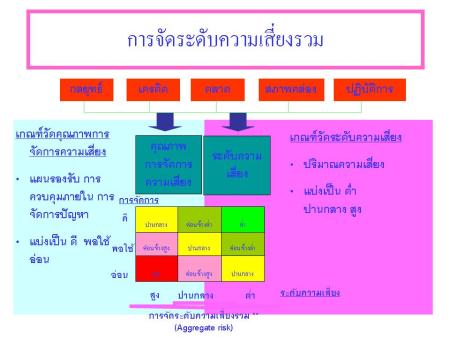

การจัดระดับโดยรวม

สรุปกรณีศึกษาการทุจริตของ Virginia

1. การตรวจสอบเพื่อค้นหารายการทุจริตทั้งหมดได้เสร็จสิ้นลงในเดือนพฤษภาคม 2521 สรุปได้ว่ามีผู้ทุจริตทั้งสิ้น 16 คน เป็นพนักงานของ VSRS 3 คน และบุคคลภายนอก 13 คน ถูกส่งฟ้องในข้อหาโจรกรรมและมีส่วนร่วมในการโจรกรรม ศาลพิพากษาให้จำคุกรวมทั้งสิ้น 50 ปี ผู้ที่ได้รับโทษหนักที่สุดคือ หัวหน้าแผนก Refund 8 ปี เสมียนแผนก Refund 2 คน คนละ 6 ปี จนถึงมิถุนายน 2521 ผู้ตรวจสอบก็กลับไปตรวจสอบด้านการเงินตามปกติต่อไปจนเสร็จสิ้นเดือนพฤศจิกายน 2521 แล้วส่งรายงานงบแสดงฐานะการเงินของ VSRS พร้อมทั้งความเห็นของผู้สอบบัญชีให้แก่ฝ่ายบริหารของ VSRS

2. ในการตรวจสอบระบบคอมพิวเตอร์ของ VSRS ครั้งนี้ ผู้ตรวจสอบด้านคอมพิวเตอร์ได้พบอุปสรรคในการตรวจสอบที่สำคัญ 2 ประการ คือ

2.1. ฝ่ายบริหารของ VSRS ไม่ให้ความร่วมมือและแสดงอาการไม่พอใจที่ผู้ตรวจสอบเข้าไปแทรกแซงระบบคอมพิวเตอร์

2.2. เนื่องจาก VSRS จัดทำคู่มือประกอบระบบงาน ( System Document) ไม่ดีพอ ดังนั้นความรู้เกี่ยวกับระบบงานส่วนใหญ่ได้มาจากการสอบถามพนักงานของ VSRS โดยตรง ผลเสียของการใช้วิธีการสอบถามก็คือ พนักงานของ VSRS จะทราบในระหว่างที่สอบถามว่าผู้ตรวจสอบยังไม่ทราบเรื่องใดบ้าง และจะพยายามไม่ตอบหรือเปิดเผยสิ่งที่นอกเหนือคำถาม ฉะนั้นจึงทำให้ผู้ตรวจสอบไม่สามารถเข้าใจระบบงานนั้นได้อย่างลึกซึ้งและมองข้ามจุดอ่อนบางอย่างไปได้

3. ความร่วมมือและการชี้แนะของ EDP/IT examiner ต่อ Financial examiner เพื่อการตรวจสอบการทุจริตทางการเงิน มีความสำคัญยิ่งต่อความสำเร็จในการปฏิบัติงานในครั้งนี้ ทั้งนี้เพราะการตรวจพบการทุจริตทั้ง 4 แบบ เป็นงานการตรวจสอบด้าน Financial แต่การ process งานด้านบัญชีกระทำโดยระบบคอมพิวเตอร์ดังนั้นความร่วมมือและการประสานงานของผู้ตรวจสอบในแต่ละด้าน จึงเป็นสิ่งจำเป็นจะต้องดำเนินการควบคู่กันไปเสมอ

4. จุดอ่อนของระบบงานที่ช่องทางให้เกิดการทุจริต

4.1. ไม่มีการควบคุมการเข้าและออก Storeroom ซึ่งเป็นห้องที่ใช้เก็บ VSRS-1 และ VSRS-3 ทำให้พนักงาน VSRS สามารถปลอมแปลงเอกสารดังกล่าวไปเก็บไว้ในห้อง หรือนำเอกสารออกมาใช้โดยไม่ได้รับอนุญาตหรือมีส่วนเกี่ยวข้อง เสมียนในแผนก Refund อาศัยจุดอ่อนนี้ปลอมแปลง VSRS-3 เพื่อสร้างบัญชีสมาชิกปลอมขึ้นตามผลที่ได้จากการตรวจค้นการทุจริต จากการสร้างบัญชีสมาชิกปลอม

4.2. การยินยอมให้ถอนเงินก่อนและจะบันทึกหักบัญชีภายหลังเมื่อนายจ้างส่งรายงาน Contribution Report มาให้ครบถ้วนแล้ว เสมียนในแผนก Refund อาศัยจุดอ่อนนี้แก้ไขจำนวนเงินใน สลิปถอนเงินโดยไม่ต้องพะวงว่ายอดในบัญชีจะมียอดคงเหลือพอหรือไม่ ตามผลที่ได้จากการตรวจค้นการทุจริต การแก้ไขรายการในสลิปถอนเงิน

4.3. การยินยอมให้เสมียนในแผนก Refund เป็นผู้มีอำนาจเจาะบัตรถอนเงินในบัญชีที่ไม่เคลื่อนไหว และรายงานถอนเงินนี้จะไม่ปรากฏใน Refund Inventory Tape เสมียนในแผนก Refund อาศัยจุดอ่อนนี้ยักยอกเงินจากบัญชีที่ไม่เคลื่อนไหวตามผลที่ได้จากการตรวจค้นการทุจริต การยักยอกเงินจากบัญชีที่ไม่เคลื่อนไหว

4.4. การแบ่งแยกหน้าที่ในฝ่ายประมวลข้อมูลไม่เหมาะสม แผนก Contribution Reporting Section ซึ่งมีหน้าที่เกี่ยวกับการรับเงินฝากและถอนเงินฝากอยู่ภายใต้การบังคับบัญชาของผู้จัดการฝ่ายประมวลข้อมูลและฝ่ายประมวลข้อมูลยังมีหน้าที่รับผิดชอบเกี่ยวกับความถูกต้องของยอดรวมใน Control Book ด้วย

4.5. ผู้จัดการฝ่ายประมวลข้อมูลซึ่งเป็นผู้ที่เขียนโปรแกรม และวิเคราะห์ระบบงานสามารถเข้าไปใช้แฟ้มข้อมูลและโปรแกรมทั้งหมดโดยไม่จำกัด

โพสต์โดย Metha Suvanasarn

โพสต์โดย Metha Suvanasarn