สวัสดีครับ สำหรับตอนนี้ก็จะเป็นตอนจบของการทำวิจัยเรื่อง ความมั่นคงปลอดภัยไซเบอร์ของชาติ : ปัญหาอธิปไตยไซเบอร์ ผลกระทบต่อความมั่นคงของชาติ ในระยะยาว และแนวทางการกำหนดยุทธศาสตร์ชาติ ของอาจารย์ปริญญา หอมเอนก ประธานกรรมการบริษัท เอซิส โปรเฟสชั่นนัล เซ็นเตอร์ จำกัด ซึ่งผมต้องขอขอบคุณอีกครั้งมา ณ ที่นี้ ที่ได้อนุญาตให้ผมนำมาเผยแพร่ในเว็บไซต์ http://www.itgthailand.com และ http://www.itgthailand.wordpress.com เพื่อสร้างความเข้าใจเกี่ยวกับ Cyber Security ทั้งในระดับกว้างและลึก อันจะเป็นประโยชน์ต่อผู้ที่เกี่ยวข้องและสนใจ โดยในส่วนของสรุปจะแบ่งเป็น 2 ส่วน คือส่วนของสรุปผล และส่วนของข้อเสนอแนะ ดังที่จะได้นำเสนอต่อไปนี้ครับ

บทที่ 5

สรุปและข้อเสนอแนะ

สรุปผลการวิจัย

ในการวิจัยครั้งนี้ เป็นการทำการวิจัยเรื่อง ความมั่นคงปลอดภัยไซเบอร์ของชาติ : ปัญหาอธิปไตยไซเบอร์ ผลกระทบต่อความมั่นคงของชาติในระยะยาว และแนวทางการกำหนดยุทธศาสตร์ชาติ โดยผู้วิจัยได้กำหนดวัตถุประสงค์การวิจัยไว้ 2 ข้อ คือ

วัตถุประสงค์การวิจัยข้อที่ 1 ศึกษาและวิเคราะห์กระบวนการในการกำหนดยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ รูปแบบ และลักษณะของยุทธศาสตร์ การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ ที่มีความสอดคล้องกับยุทธศาสตร์ชาติ 20 ปี มีความชัดเจน มีความเหมาะสมกับช่วงเวลา สามารถนำไปสู่การปฏิบัติจริง ทั้งในการแก้ปัญหาอธิปไตยไซเบอร์ในระยะสั้น และระยะยาว

วัตถุประสงค์การวิจัยข้อที่ 2 เสนอแนะแนวทางในการปรับปรุงกระบวนการและรูปแบบของนโยบายความมั่นคงแห่งชาติ ให้สอดคล้องกับ ยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ และ ยุทธศาสตร์ชาติ 20 ปี เพื่อให้สามารถนำมาปฏิบัติจริงได้อย่างมีประสิทธิผลและประสิทธิภาพ

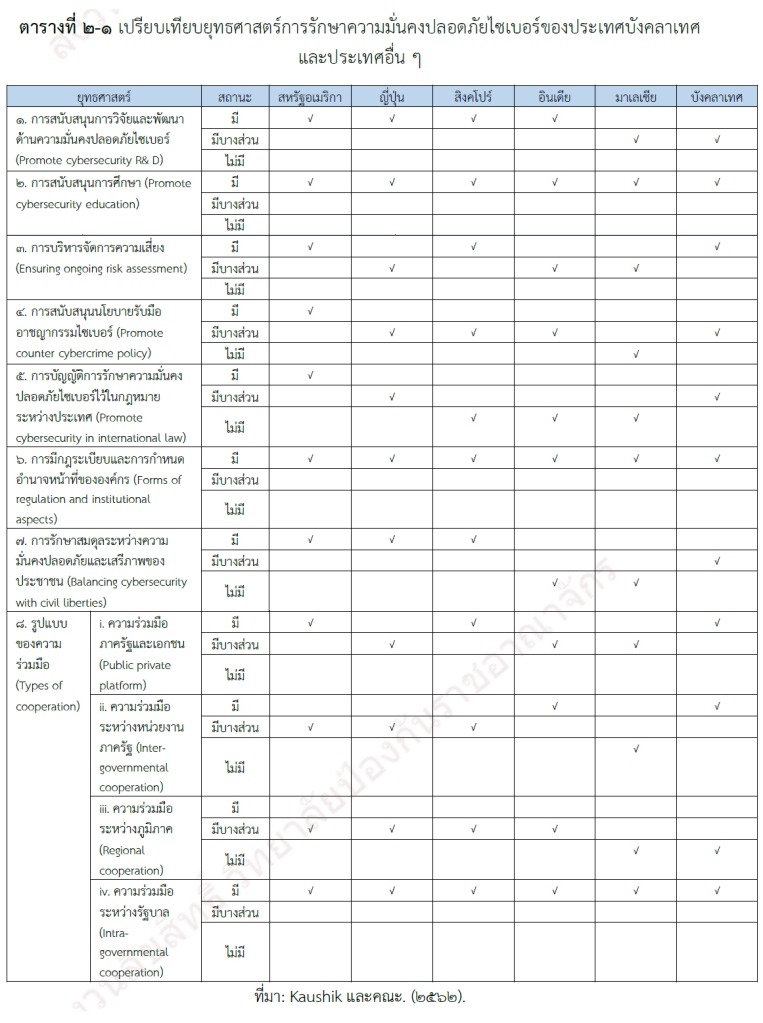

ผลการศึกษาที่ตอบวัตถุประสงค์การวิจัยข้อที่ 1 สรุปได้ดังนี้ จากการศึกษายุทธศาสตร์ในการป้องกันการรุกรานทางอธิปไตยไซเบอร์ของต่างประเทศ พบว่า ประเทศจีน เป็นประเทศที่ประสบความสำเร็จเพียงประเทศเดียว จากการมี “National gateway” หรือ “The great firewall” และการมีแพลตฟอร์มของประเทศตนเอง เช่น เว็บไซต์ค้นหา (Search engine) อย่างไป่ตู้ (Baidu) ซึ่งมีฟังก์ชั่นการใช้งานที่คล้ายกับ Google เครือข่ายสังคมออนไลน์ เวย์ปั๋ว (Weibo) วีแชท (WeChat) ซึ่งมีลักษณะคล้ายกับ LINE ในขณะที่ประเทศที่กำลังตามหลังประเทศจีน และริเริ่มมาตรการการป้องกันการรุกรานอธิปไตยทางไซเบอร์แล้ว ได้แก่ ประเทศออสเตรเลีย และประเทศสิงคโปร์ โดยกรณีประเทศออสเตรเลีย มีกฎหมายการเข้ารหัสข้อมูล (Assistance and access act – AAA) ที่ช่วยให้เจ้าหน้าที่รัฐหรือตำรวจเข้าถึงข้อมูลที่เข้ารหัสหรือเป็นความลับของผู้ใช้งาน เพื่อประโยชน์ต่อการสืบสวนคดี และรับมือกับเครือข่ายการก่ออาชญากรรมทางไซเบอร์ และกรณีประเทศสิงคโปร์ที่มีแนวปฏิบัติควบคุม “เนื้อหาต้องห้าม” บนอินเทอร์เน็ต และกฎหมาย Protection from online falsehoods and manipulation act 2019 (POFMA) เพื่อจัดการกับการเผยแพร่ข่าวปลอม และการปลุกปั่นในโลกออนไลน์

ในขณะที่ เมื่อพิจารณาขีดความสามารถด้านเทคโนโลยีของประเทศในภูมิภาคอาเซียน จะเห็นได้ว่า ประเทศในภูมิภาคอาเซียนไม่มีหรือไม่ได้ครอบครองเทคโนโลยีดิจิทัลเป็นของตนเอง ไม่มี Platform หรือโปรแกรม Social media เป็นของตนเอง เช่นเดียวกับกรณีของประเทศไทย จึงมีแนวโน้มที่จะถูกประเทศ/องค์กรที่มีศักยภาพด้านไซเบอร์ ใช้เครื่องมือ Cyber ผ่าน Platform และ Social media เป็นเครื่องมือ Soft power รุกรานอธิปไตยไซเบอร์ได้

กรณีของประเทศไทย ความไม่พร้อมในการรับมือปรากฏการณ์ Social media และ การสูญเสียอธิปไตยทางไซเบอร์ (Cyber sovereignty) นั้นเปรียบเสมือนส่วนของภูเขาน้ำแข็งที่จมอยู่ใต้น้ำ (Submerged part of the iceberg) ซึ่งเป็นส่วนที่ใหญ่กว่าการโจมตีทางกายภาพมาก รัฐบาลยังไม่สามารถควบคุมได้ และรัฐบาลยังไม่มีวิธีจัดการทั้งตามยุทธศาสตร์ชาติและยุทธศาสตร์ การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติประเด็นยุทธศาสตร์ของยุทธศาสตร์ชาติ 20 ปี (2561 – 2580) มีแผนงานการสร้างความตระหนักรู้ประชาชนและหน่วยงาน ที่เน้นเฉพาะในการการโจมตีทางไซเบอร์ ยังไม่ครอบคลุมเรื่องการรักษาอธิปไตยทางไซเบอร์ และแผนงานการปกป้องโครงสร้างพื้นฐานสำคัญทางสารสนเทศของประเทศ ซึ่งมีเรื่องของการพัฒนบุคลากรและแลกเปลี่ยนความรู้ แต่ยังไม่ครอบคลุมการพัฒนาบุคลากรให้รู้เท่าทันการละเมิดข้อมูลส่วนบุคคลและนำไปใช้ประโยชน์โดยไม่ได้รับอนุญาต และการรักษา “อธิปไตยทางไซเบอร์”

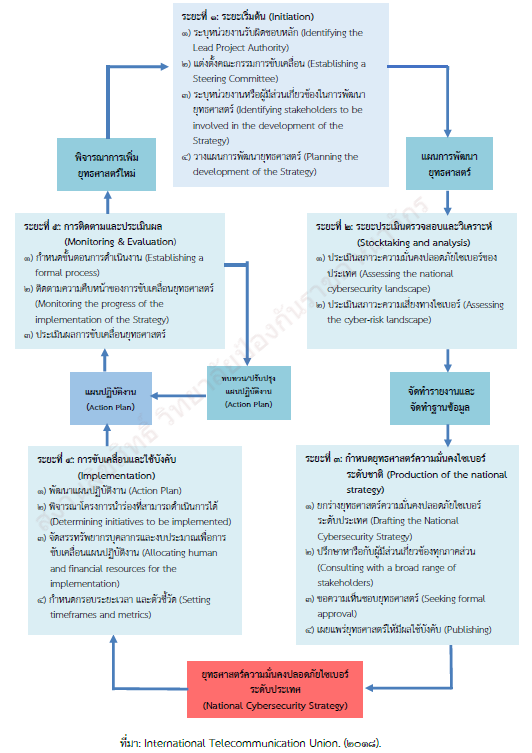

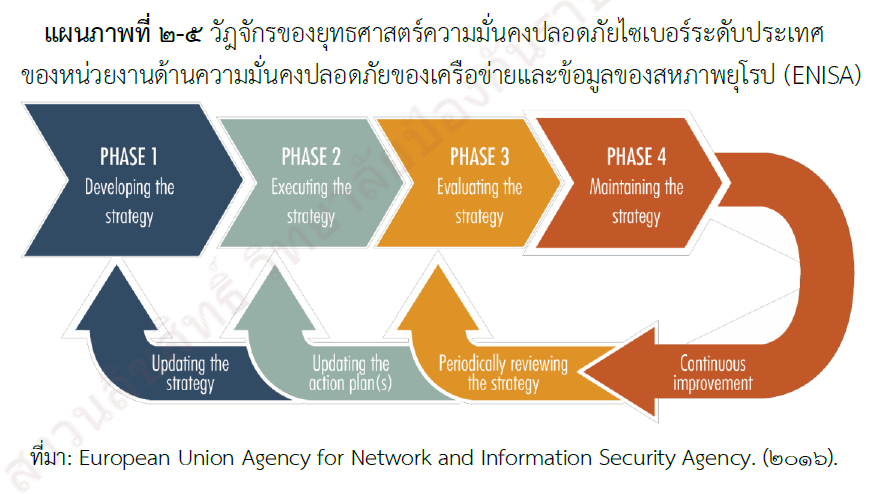

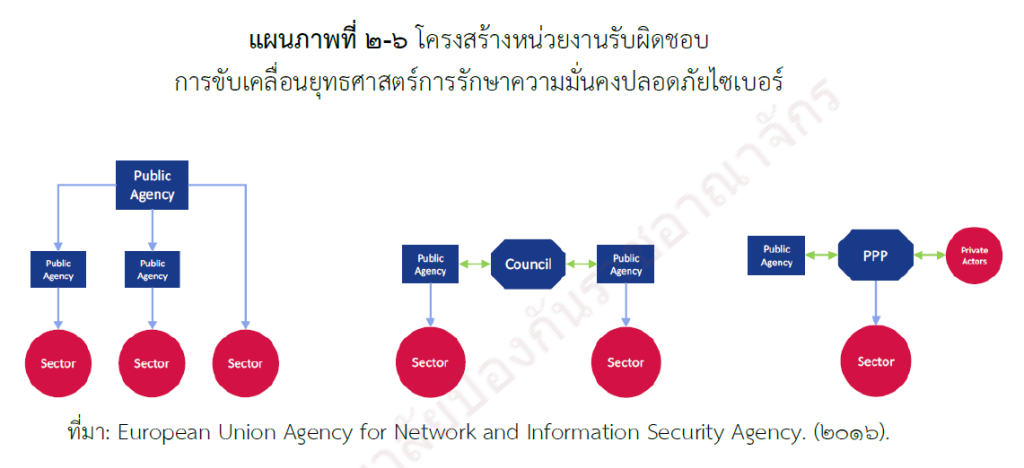

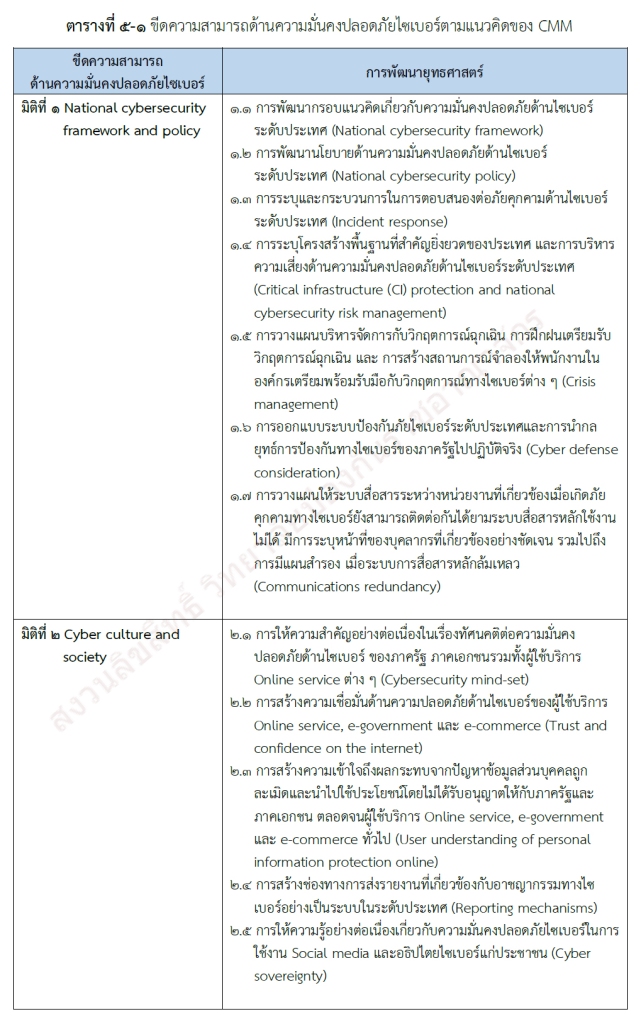

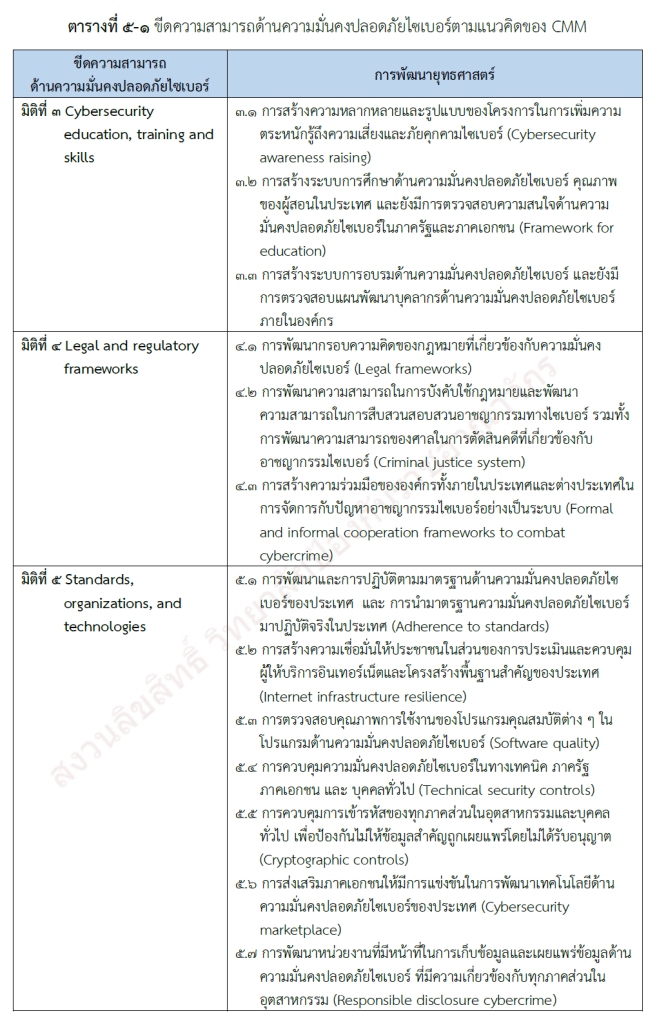

กระบวนการในการกำหนดยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ ควรมีการวิเคราะห์ขีดความสามารถด้านความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity capacity) ของประเทศ และกำหนดระยะของการกำหนดยุทธศาสตร์ (Stage of maturity) ด้านการดูแล ความมั่นคงปลอดภัยทางไซเบอร์ โดยตามกรอบแนวคิดแบบจำลองวุฒิภาวะความสามารถด้าน ความมั่นคงปลอดภัยไซเบอร์ระดับประเทศ (National cybersecurity capacity maturity model: CMM) ขีดความสามารถด้านความมั่นคงปลอดภัยไซเบอร์ของประเทศ ประกอบด้วย มิติที่ 1 National Cybersecurity framework and policy มิติที่ 2 Cyber culture and society มิติที่ 3 Cybersecurity education, training and skills มิติที่ 4 Legal and regulatory frameworks มิติที่ 5 Standards, organizations, and technologies ส่วนระยะของการกำหนดยุทธศาสตร์ ประกอบด้วย 5 ระยะ ได้แก่ ระยะที่ 1 Start-up เป็นระดับที่เพิ่งเริ่มอภิปรายเกี่ยวกับแนวทาง การสร้างขีดความสามารถ แต่ยังไม่เริ่มดำเนินการ ระยะที่ 2 Formative เป็นระดับที่เริ่มปรากฎแนวทางที่ชัดเจนแล้ว แต่ยังไม่จัดเป็นระเบียบหรือไม่เป็นหมวดหมู่ ระยะที่ 3 Established เป็นระดับที่เริ่มดำเนินการตามแนวทางแล้ว อยู่ในขั้นตอนของการตัดสินใจทางเลือกต่าง ๆ และ จัดสรรทรัพยากร ระยะที่ 4 Strategic เป็นระดับที่มีการจัดลำดับความสำคัญของแนวทางว่า อยู่ในระดับองค์กรหรือในระดับชาติ และระยะที่ 5 Dynamic เป็นระดับที่มีความชัดเจนในด้านกลไกนำไปสู่การเปลี่ยนแปลงยุทธศาสตร์ที่ขึ้นอยู่กับภัยคุกคามไซเบอร์ที่เกิดขึ้นจริงในปัจจุบัน

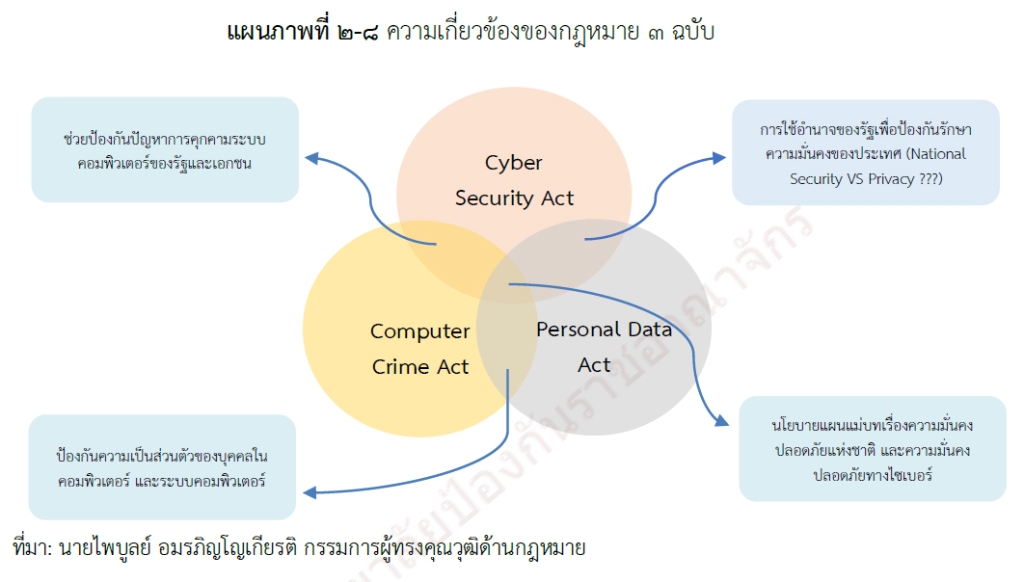

ผลการศึกษาที่ตอบวัตถุประสงค์การวิจัยข้อที่ 2 สรุปได้ดังนี้ การวิเคราะห์ปัญหา ในเรื่องความมั่นคงปลอดภัยไซเบอร์ของประเทศไทย สามารถแบ่งออกเป็น 2 ปัญหาใหญ่ ประกอบด้วย 1) ความไม่พร้อมในการปกป้อง ป้องกัน รับมือและแก้ไขภัยคุกคามทางไซเบอร์ และ ความไม่พร้อมในรักษาความมั่นคงปลอดภัยไซเบอร์ในระดับประเทศ และ 2) ความไม่พร้อมในการรับมือปรากฏการณ์ “Social media” กลายเป็น “Soft power” และการรับมือต่อการสูญเสียอธิปไตยไซเบอร์ของชาติ การปรับปรุงกระบวนการและรูปแบบของนโยบายความมั่นคงแห่งชาติ ควรนำกรอบแนวคิดแบบจำลองวุฒิภาวะความสามารถด้านความมั่นคงปลอดภัยไซเบอร์ระดับประเทศ (National cybersecurity capacity maturity model: CMM) 5 มิติ มาใช้ในการพัฒนายุทธศาสตร์ด้านความมั่นคงปลอดภัยไซเบอร์ของประเทศไทย ประกอบด้วย มิติที่ 1 National cybersecurity framework and policy มิติที่ 2 Cyber culture and society มิติที่ 3 Cybersecurity education, training and skills มิติที่ 4 Legal and regulatory frameworks มิติที่ 5 Standards, organizations, and technologies โดยมีรายละเอียดดังนี้

นอกจากนี้ ควรจำแนกแนวทางการพัฒนายุทธศาสตร์ออกเป็น 3 บทบาท ประกอบด้วย 1) แนวทางที่ให้รัฐมีบทบาทนำ (Government-led) 2) แนวทางที่ให้ภาคประชาชนและภาคเอกชนมีบทบาทนำ (Civilian-led) และ 3) แนวทางที่แพลตฟอร์มมีบทบาทนำ (Platform-led)

ข้อเสนอแนะ

- ข้อเสนอแนะเชิงนโยบาย

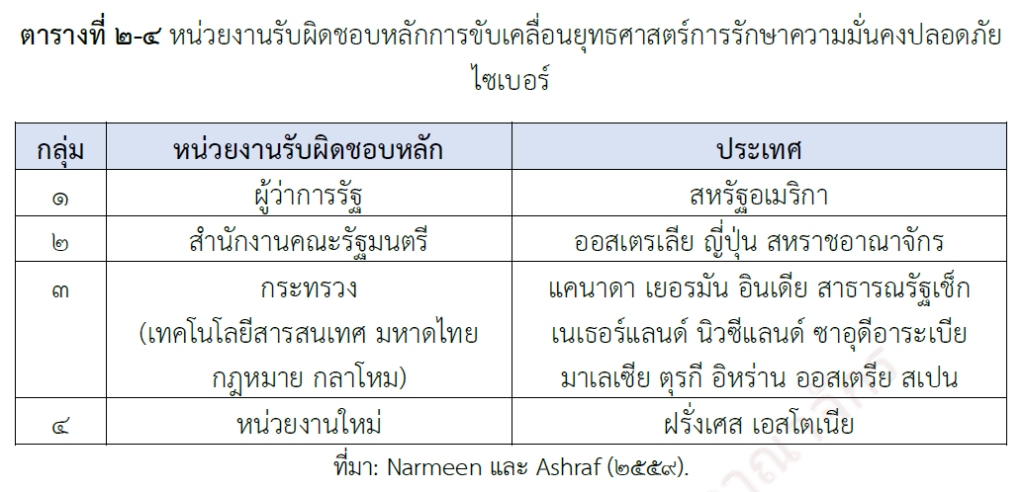

การกำหนดยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติควรทบทวนและปรับปรุงโดยจำแนกออกตามองค์กรที่มีบทบาทเป็นผู้นำของการขับเคลื่อนยุทธศาสตร์ในแต่ละประเด็นยุทธศาสตร์ ตามแนวคิดของผู้ทรงคุณวุฒิ (รองศาสตราจารย์ปณิธาน วัฒนายากร กรรมการผู้ทรงคุณวุฒิ ด้านความสัมพันธ์ระหว่างประเทศ ในคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ)

ซึ่งได้เสนอแนะให้จำแนกแนวทางการพัฒนายุทธศาสตร์ออกเป็นสามภาคส่วน ได้แก่ 1) แนวทางที่ให้รัฐมีบทบาทนำ (Government-led) 2) แนวทางที่ให้ภาคประชาชนและภาคเอกชนมีบทบาทนำ (Civilian-led) และ 3) แนวทางที่แพลตฟอร์มมีบทบาทนำ (Platform-led) สามารถ จัดหมวดหมู่ของ 10 แนวคิดในการปรับปรุงยุทธศาสตร์ที่ได้จากการวิเคราะห์ปัญหาด้านความมั่นคงปลอดภัยไซเบอร์ของประเทศไทย

1.1 แนวทางขับเคลื่อนที่รัฐมีบทบาทนำ (Government-led)

รัฐบาลควรใช้กลไกหน่วยงานภาครัฐ เช่น สกมช. กมช. ดศ. สมช. เป็นต้น ร่วมกับผู้เชี่ยวชาญในภาคเอกชนในการขับเคลื่อนแผนปฏิบัติการและโครงการที่เกี่ยวข้องกับการรักษาความมั่นคงปลอดภัยไซเบอร์ ดังต่อไปนี้

1.1.1 บริหารความเสี่ยงและสร้างกลไกตอบสนองต่อความเสี่ยงในหน่วยงานโครงสร้างพื้นฐานที่สำคัญ

1.1.2 พัฒนานโยบาย กฎหมายลูก และมาตรฐานด้านความมั่นคงปลอยภัยทางไซเบอร์

1.1.3 พัฒนาบุคลากรจากหน่วยงานที่เกี่ยวข้องในกระบวนการยุติธรรม เช่น การบังคับใช้กฎหมาย การสืบสวน และการตัดสินคดีทางไซเบอร์ เป็นต้น

1.1.4 บูรณาการหน่วยงานภาครัฐ ในลัษณะของปฏิบัติการร่วม (Joint-force) โดยมีหน่วยงานหลักที่เป็นเจ้าภาพชัดเจน และสร้างความร่วมมือกับภาคเอกชน ภาคประชาสังคม และองค์กรระหว่างประเทศ เพื่อรักษาสมดุลระหว่างเสรีภาพในโลกไซเบอร์สเปซ และความมั่นคงปลอดภัยทางไซเบอร์

1.2 แนวทางขับเคลื่อนที่ภาคประชาชนมีบทบาทนำ (Civilian-led)

รัฐบาลควรสร้างการบูรณาการร่วมกันของกระทรวงศึกษาธิการ หน่วยงานภาครัฐ รัฐวิสาหกิจ ภาคเอกชน ในการพัฒนาความรู้และความตระหนักรู้ให้แก่ประชาชน ดังต่อไปนี้

1.2.1 พัฒนาระบบการศึกษา โดยปฏิรูปหลักสูตรการเรียนการสอน โดยสอดแทรกเนื้อหาความรู้เกี่ยวกับความมั่นคงปลอดภัยทางไซเบอร์ที่เหมาะสมในแต่ละระดับการเรียนการสอน และพัฒนาบุคลากรภาครัฐโดยเฉพาะหน่วยงานด้านโครงสร้างพื้นฐานที่สำคัญ ให้มีความรู้ด้านความมั่นคงปลอดภัยด้านไซเบอร์

1.2.2 สร้างความตระหนักรู้ (Awareness) ด้านความมั่นคงปลอดภัยด้าน ไซเบอร์ ให้แก่ประชาชนเพื่อให้รู้เท่าทันภัยจากการใช้งานสื่อสังคมออนไลน์ (Social media) และ การเปิดเผยข้อมูลส่วนบุคคลให้แก่แพลตฟอร์ม (Platform) ต่างประเทศ เพื่อป้องกันการรุกล้ำทางไซเบอร์ในระดับประเทศ

1.2.3 สร้างความรู้ความเข้าใจให้ประชาชนรู้เท่าทันปฏิบัติการข่าวสาร (IO) ทางสื่อสังคมออนไลน์ (Social media) ทั้งจากภายในประเทศและต่างประเทศ

1.2.4 สร้างความตระหนักรู้ถึงการใช้ประโยชน์จากข้อมูลส่วนบุคคลในการโฆษณาชวนเชื่อ รวมถึงสิทธิและวิธีการปกป้องและคุ้มครองข้อมูลส่วนบุคคล

1.2.5 สร้างทักษะความเข้าใจและใช้เทคโนโลยีดิจิทัล หรือ Digital literacy ให้มี “ภูมิคุ้มกันทางดิจิทัล” และ“ภูมิคุ้มกันทางไซเบอร์” (Digital immunity/Cyber immunity) ที่ดี

1.3 แนวทางการขับเคลื่อนที่แพลตฟอร์มมีบทบาทนำ (Platform-led)

รัฐบาลควรส่งเสริมและสนับสนุนการวิจัยและพัฒนา เพื่อสร้างแพลตฟอร์มที่เป็นนวัตกรรมทางดิจิทัลที่ล้ำหน้าทันสมัย (Leapfrog digital innovation platform) ของประเทศไทย ที่สามารถตอบสนองความต้องการของประชาชนเหนือกว่าแพลตฟอร์มต่างประเทศ สามารถดูแลข้อมูลส่วนบุคคลของประชาชนได้ด้วย และสามารถป้องกันการรุกรานอธิปไตยทางไซเบอร์ผ่านทาง สื่อสังคมออนไลน์ (Social media) เพื่อป้องกันประชาชนจากการรุกล้ำทางเศรษฐกิจ สังคม วัฒนธรรม ความคิด ความเชื่อ อุดมการณ์ ทัศนคติ ค่านิยมผ่านสื่อสังคมออนไลน์ (Social media) และแพลตฟอร์ม (Platform) ต่างประเทศ

2. ข้อเสนอแนะเชิงยุทธศาสตร์

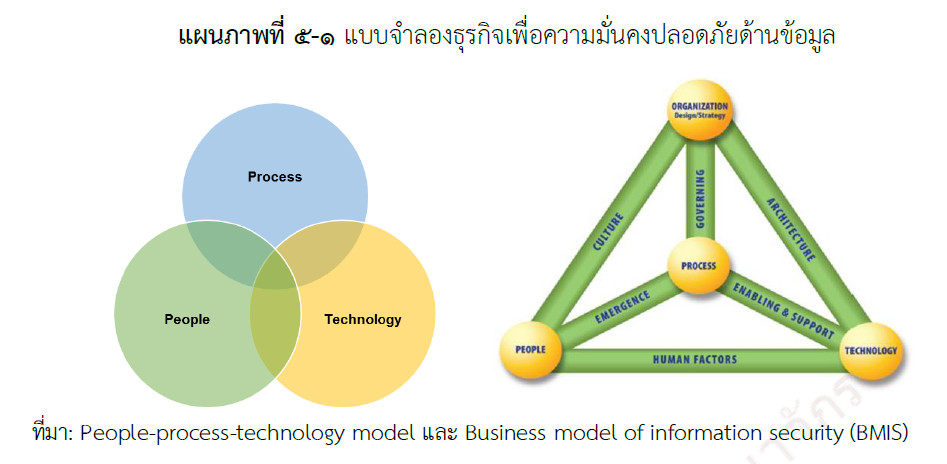

2.1 กรอบแบบจำลองธุรกิจเพื่อความมั่นคงปลอดภัยสารสนเทศ (Business Model for Information Security: BMIS)

การกำหนดยุทธศาสตร์การรักษาความมั่นคงปลอดภัยไซเบอร์ของประเทศ ควรประยุกต์ใช้กรอบแบบจำลองธุรกิจเพื่อความมั่นคงปลอดภัยสารสนเทศ (BMIS) ตามแนวคิดของสมาคม Information security audit and control association (ISACA) โดยแบ่งองค์ประกอบออกเป็น 4 ด้าน ได้แก่ 1) องค์กร (Organisation) หมายถึงเครือข่ายของบุคลากร สินทรัพย์ และขั้นตอนการปฏิบัติงานที่สัมพันธ์กันเพื่อไปสู่เป้าหมาย 2) บุคลากร (People) หมายถึง ทรัพยากรมนุษย์และประเด็นด้านความมั่นคงปลอดภัยที่เกี่ยวข้องกับทรัพยากรมนุษย์ 3) ขั้นตอน การปฏิบัติงาน (Process) หมายถึง ขั้นตอนหรือกลไกการปฏิบัติงานเพื่อบรรลุผลสำเร็จ เช่น มาตรการ การบริหารจัดการ และการความคุมความเสี่ยง เป็นต้น ซึ่งได้จากการกำหนดยุทธศาสตร์ขององค์กร และ 4) เทคโนโลยี (Technology) หมายถึง เครื่องมือ แอพพลิเคชั่นหรือ โครงสร้างพื้นฐานที่ทำให้ขั้นตอนการปฏิบัติงานมีประสิทธิภาพมากขึ้น

องค์ประกอบ 4 ด้าน ตามกรอบแบบจำลอง BMIS มีความสัมพันธ์ซึ่งกันและกัน ทำให้เกิดแรงดึงและแรงผลัก เมื่อมีองค์ประกอบใดองค์ประกอบหนึ่งเปลี่ยนแปลง โดยแต่ละองค์ประกอบมีพลวัตของความเชื่อมโยง 6 ด้าน ประกอบด้วย 1) การกำกับดูแล (Governing) 2) วัฒนธรรม หรือรูปแบบของพฤติกรรม (Culture) 3) การพัฒนาและสนับสนุน (Enabling and support) 4) ความฉุกเฉินเร่งด่วน (Emergence) 5) ปัจจัยมนุษย์ (Human factor) และ 6) โครงสร้างความมั่นคงปลอดภัย (Architecture)

เมื่อประยุกต์องค์ประกอบ 4 ด้าน ตามกรอบแบบจำลอง BMIS เข้ากับ การรักษาความมั่นคงปลอดภัยไซเบอร์ โดยแต่ละองค์ประกอบ

1) องค์กร (Organisation) หมายถึง รัฐบาล และเครือข่ายหน่วยงานภาครัฐ ที่ทำหน้าที่เกี่ยวข้องกับการดูแลความมั่นคงปลอดภัยไซเบอร์ของประเทศ แต่ละหน่วยงานได้รับมอบหมายหน้าที่ความรับผิดชอบและเป้าหมาย

2) บุคลากร (People) หมายถึง ประชาชน บุคลากรภาครัฐ และภาคเอกชน ซึ่งมีบทบาทในการดูแลรักษาความมั่นคงปลอดภัยไซเบอร์ในส่วนที่เกี่ยวข้องกับแต่ละกลุ่มบุคลากร

3) ขั้นตอนการปฏิบัติงาน (Process) หมายถึง ยุทธศาสตร์ ซึ่งกำหนดกลไก การขับเคลื่อนยุทธศาสตร์ โครงการ แผนปฏิบัติงาน และขั้นตอนการปฏิบัติงานด้านการรักษา ความมั่นคงปลอดภัยไซเบอร์

4) เทคโนโลยี (Technology) หมายถึง แพลตฟอร์มของประเทศไทย และเทคโนโลยีดิจิทัลที่ใช้ในการรักษาความมั่นคงปลอดภัยไซเบอร์ และการปกป้องอธิปไตยทางไซเบอร์ของประเทศ

2.2 ยุทธศาสตร์เชิงรุก (Offensive strategy)

การกำหนดกลยุทธ์เพื่อให้บรรลุเป้าหมายในการป้องกันภัยคุกคามไซเบอร์และการรุกรานอธิปไตยทางไซเบอร์ จำเป็นต้องดำเนินการทั้งเชิงรับและเชิงรุก ด้านเชิงรับ เน้นการติดตามเฝ้าระวัง การเตือนภัยล่วงหน้า การรับมือกับเหตุการณ์ และการฟื้นฟูจากความเสียหาย ด้านเชิงรุก ควรสร้างและพัฒนาขีดความสามารถของทีมรับมือกับเหตุการณ์ให้สามารถโจมตีเครือข่ายหรือระบบของผู้ประสงค์ร้าย เพื่อทำลายโอกาสของการโจมตีทางไซเบอร์ ควรพัฒนาและสร้างแพลตฟอร์มของประเทศขึ้นเองให้สามารถตอบสนองความต้องการของผู้ใช้งาน และสามารถคุ้มครองความมั่นคงปลอดภัยของข้อมูลได้ด้วย ควรส่งผู้ดูแลรักษาผลประโยชน์ของชาติ (Custodian) ทั้งหน่วยงานด้านความมั่นคง และหน่วยงานด้านพัฒนาโครงสร้างพื้นฐานด้านความมั่นคงปลอดภัยไซเบอร์ ไปเข้าร่วมในเวทีความร่วมมือระหว่างประเทศต่าง ๆ ทั้งในระดับโลกและภูมิภาคอาเซียน เพื่อสร้างพันธมิตร ในการต่อต้าน ติดตาม และลงโทษผู้ประสงค์ร้ายทางไซเบอร์ เช่น องค์การตำรวจอาชญากรรมระหว่างประเทศ (Interpol) และหน่วยงานตำรวจของสหภาพยุโรป (Europol) เป็นต้น รวมถึง เพื่อแลกเปลี่ยนประสบการณ์และร่วมเรียนรู้ไปพร้อมกับประเทศที่เริ่มตระหนักถึงปัญหาอธิปไตยทางไซเบอร์ และอยู่ระหว่างวางรากฐานของการป้องกันการรุกรานอธิปไตยทางไซเบอร์ เช่น มาเลเซีย อินโดนีเซีย สิงคโปร์ และเวียดนาม เป็นต้น

3. ข้อเสนอแนะระดับปฏิบัติ

3.1 แนวทางการพัฒนายุทธศาสตร์ออกเป็นสามภาคส่วน

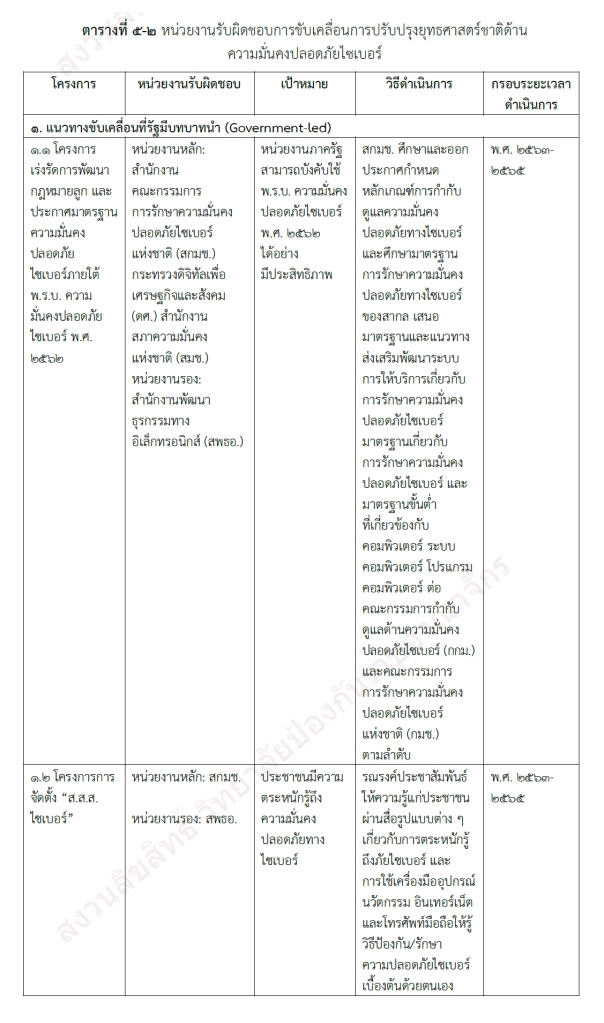

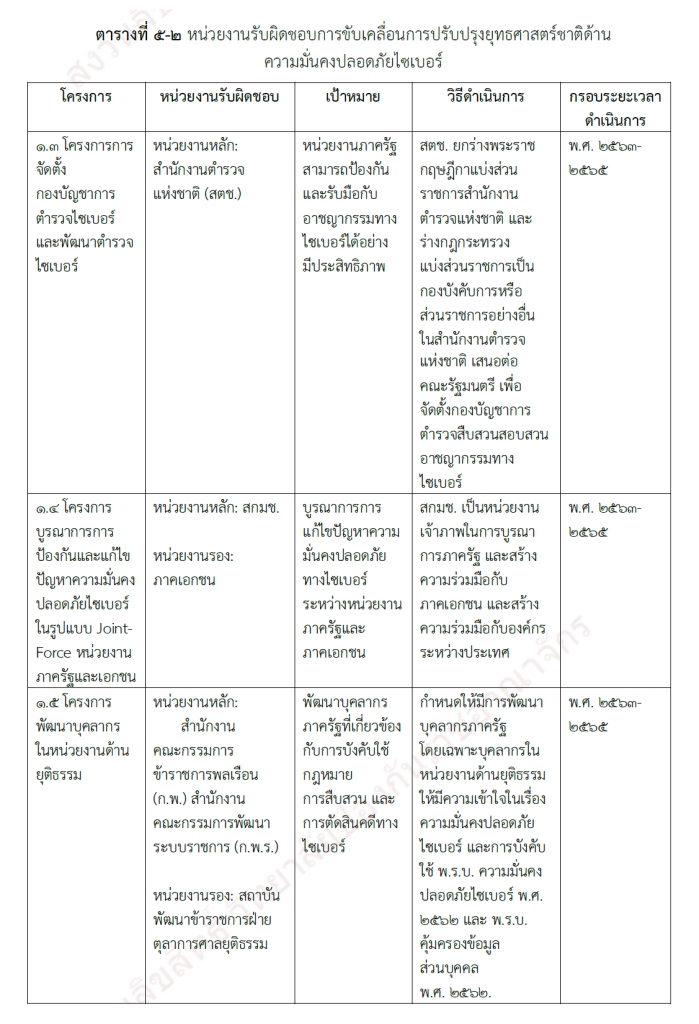

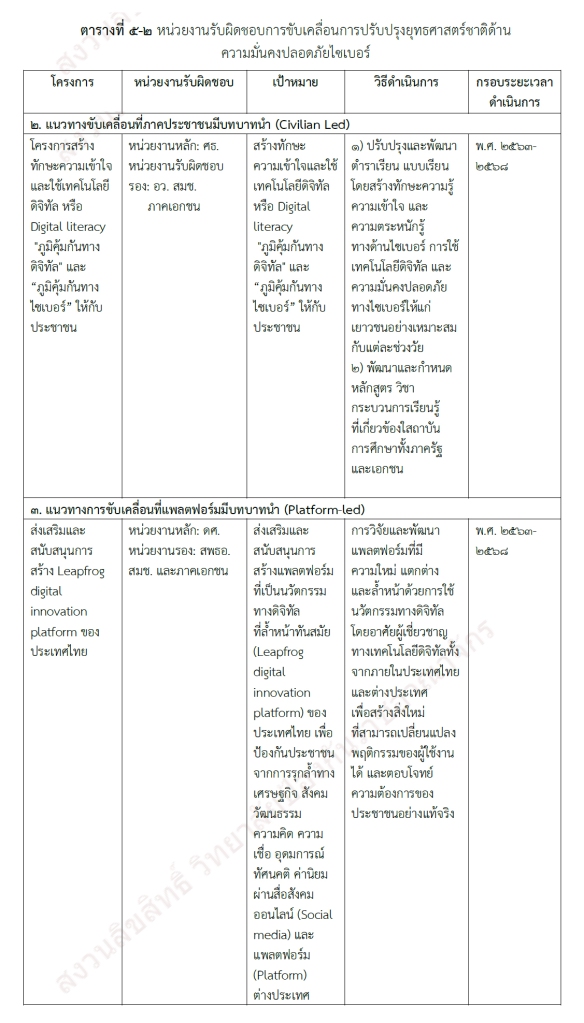

การปรับปรุงกระบวนการและรูปแบบของนโยบายความมั่นคงแห่งชาติ ควรมีการทบทวนและปรับปรุงยุทธศาสตร์ชาติตามแนวคิดในการกำหนดบทบาทผู้ขับเคลื่อนแนวทางการแก้ไขปัญหาความมั่นคงปลอดภัยไซเบอร์ 3 บทบาท ได้แก่ 1) แนวทางขับเคลื่อนที่รัฐมีบทบาทนำ (Government-led) 2) แนวทางขับเคลื่อนที่ภาคประชาชนมีบทบาทนำ (Civilian-led) และ 3) แนวทางการขับเคลื่อนที่แพลตฟอร์มมีบทบาทนำ (Platform-led) โดยสามารถกำหนดแผนปฏิบัติการ/โครงการภายในแนวทางการขับเคลื่อน หน่วยงานรับผิดชอบหลัก/หน่วยงานรับผิดชอบรอง เป้าหมาย วิธีดำเนินการ และกรอบระยะเวลาดำเนินการได้ ดังนี้

ตารางที่ 5-2 หน่วยงานรับผิดชอบการขับเคลื่อนการปรับปรุงยุทธศาสตร์ชาติด้านความมั่นคงปลอดภัยไซเบอร์

3.2 การจัดตั้งองค์กรภายใต้ พ.ร.บ. ความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562

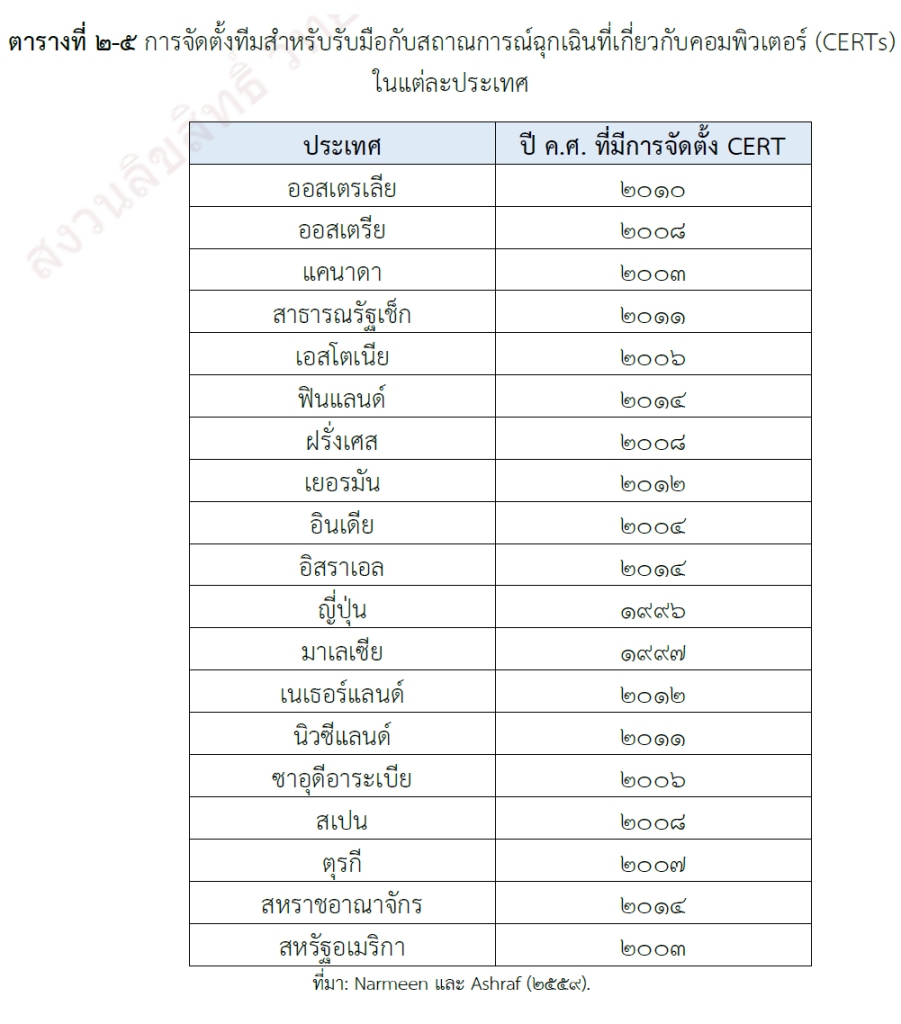

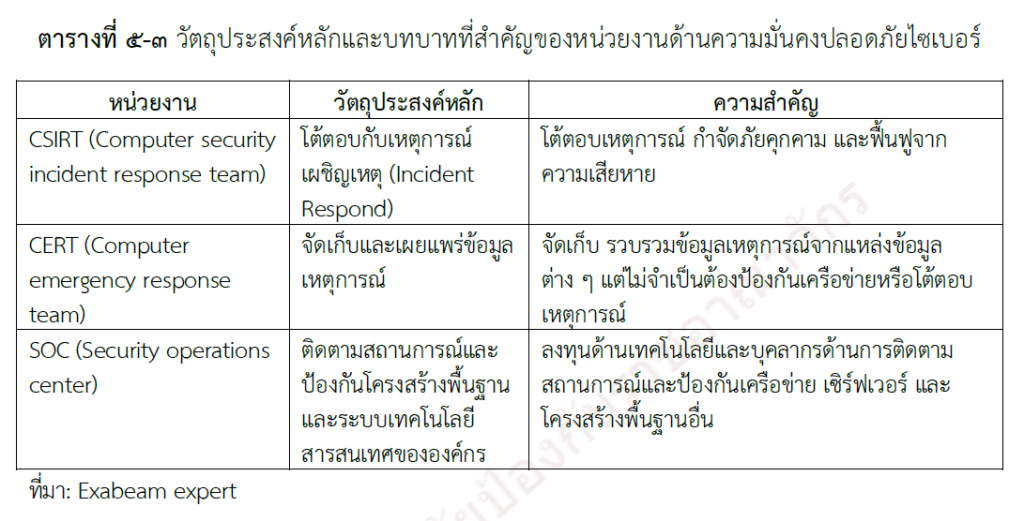

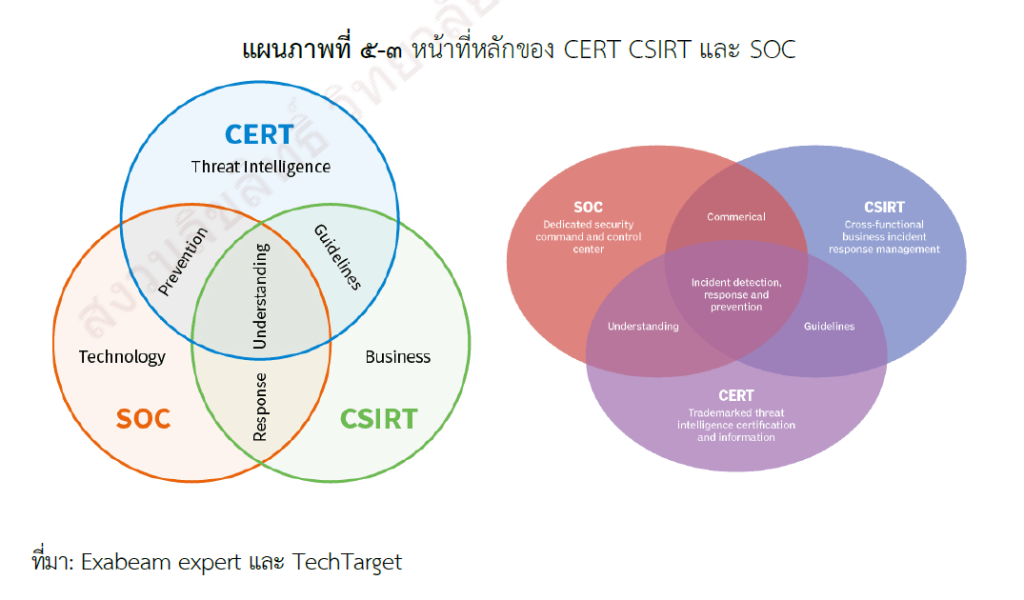

หน่วยงานด้านความมั่นคงปลอดภัยไซเบอร์ที่มีบทบาทสำคัญ ประกอบด้วย 3 หน่วยงาน ได้แก่ ทีมรับมือกับสถานการณ์ความมั่นคงที่เกี่ยวกับคอมพิวเตอร์ (Computer security incident response team: CSIRT) ทีมรับมือกับสถาณการณ์ฉุกเฉินที่เกี่ยวกับคอมพิวเตอร์ (Computer emergency response teams: CERTs) และศูนย์ปฏิบัติการเฝ้าระวังความมั่นคงปลอดภัยระบบเทคโนโลยีสารสนเทศระดับองค์กร (Security Operations Center: SOC) เมื่อพิจารณาวัตถุประสงค์หลักและความสำคัญของ CSIRT และ CERT แล้ว จะเห็นได้ว่า CERT มีหน้าที่หลักในการจัดเก็บ รวบรวม และเผยแพร่ข้อมูลเหตุการณ์ภัยคุกคามทางไซเบอร์ ไม่มีความจำเป็นต้องมีปฏิบัติการเพื่อรับมือ หรือโต้ตอบกับเหตุการณ์ภัยคุกคามทางไซเบอร์ ในขณะที่CSIRT มีหน้าที่หลักในการรับมือและโต้ตอบเหตุการณ์ภัยคุกคามทางไซเบอร์ และกำจัดภัยคุกคามทางไซเบอร์ รวมถึงการฟื้นฟูจากความเสียหาย อย่างไรก็ดี การทำหน้าที่ของ CSIRT และ CERT อาจมีหน้าที่บางส่วนที่เหมือนกันได้ เช่น การทำความเข้าใจกับเหตุการณ์ และการให้คำแนะนำ เป็นต้น นอกจากนี้ ในส่วนของศูนย์ปฏิบัติการเฝ้าระวังความมั่นคงปลอดภัยระบบเทคโนโลยีสารสนเทศระดับองค์กร (SOC) มีหน้าที่ติดตามเหตุการณ์ ลงทุนในระบบป้องกันโครงสร้างพื้นฐานด้านสารสนเทศขององค์กร และพัฒนาขีดความสามารถของบุคลากรด้านการป้องกันเครือข่ายและระบบระดับองค์กร

กรณีของประเทศไทย กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม ควรจัดตั้งทีมรับมือกับสถานการณ์ความมั่นคงที่เกี่ยวกับคอมพิวเตอร์ (CSIRT) ระดับประเทศ ตามมาตรฐานของสหภาพโทรคมนาคมระหว่างประเทศ (ITU) เพิ่มเติมจากศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (National CERT) ซึ่งอยู่ระหว่างจัดตั้ง ภายใต้อำนาจตามมาตรา 22 แห่ง พ.ร.บ. การรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562 โดยปัจจุบัน ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์ประเทศไทย (Thailand computer emergency response team: ThaiCERT) สำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม ปฏิบัติหน้าที่แทน National CERT ดังกล่าวอยู่ ซึ่งครอบคลุมเฉพาะการติดตาม แนะนำ ประสานงาน และเผยแพร่ข่าวสารและเหตุการณ์ด้านความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ต่อสาธารณชน แต่ไม่ครอบคลุมถึงภารกิจของ CSIRT ตามแนวคิดของ ITU ซึ่งปฏิบัติการโต้ตอบเหตุการณ์ความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ภายในประเทศ รวมถึงร่วมมือกับ CSIRT ในต่างประเทศด้วย

นอกจากนี้ CSIRT ควรจัดทำโครงการนำร่องในการพัฒนาขีดความสามารถของบุคลากร (Human capacity building) ในหน่วยงานภาครัฐต่าง ๆ ให้สามารถพัฒนาระบบ เตือนภัยล่วงหน้า ระบบป้องกัน และปฏิบัติการโต้ตอบเหตุการณ์ความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ในระดับองค์กร ในลักษณะเดียวกับศูนย์ปฏิบัติการเฝ้าระวังความมั่นคงปลอดภัยระบบเทคโนโลยีสารสนเทศระดับองค์กร (SOC) ด้วย และสร้างความตระหนักให้ผู้นำหน่วยงานภาครัฐ ในเรื่องความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ เพื่อให้ทุกหน่วยงานภาครัฐสามารถรับมือกับภัยคุกคามได้อย่างมีประสิทธิภาพ สามารถป้องกันผลประโยชน์ของชาติจากการโจมตีโครงสร้างพื้นฐานและฐานข้อมูลสารสนเทศที่สำคัญของประเทศ และสามารถโต้ตอบผู้ประสงค์ร้ายต่อรัฐได้อย่างรวดเร็ว ทันการณ์และมีประสิทธิภาพ

3.3 การจัดเก็บภาษีดิจิทัล (Digital tax)

ความท้าทายและประเด็นปัญหาในการจัดเก็บภาษีธุรกิจดิจิทัล แบ่งออก ตามประเภทภาษี 2 ประเภท ได้แก่ ภาษีการบริโภค (Consumption tax) และภาษีเงินได้ (Income tax) โดยสรุปสาระสำคัญได้ ดังนี้

1) ภาษีการบริโภค (Consumption tax)

ปัญหาอุปสรรคในการจัดเก็บภาษีการบริโภคธุรกิจดิจิทัล แบ่งออก ตามประเภทสินค้าและบริการ 2 ประเภท ได้แก่ (1) สินค้าที่มีตัวตนทางกายภาพ (Physical goods) ที่สั่งซื้อทางออนไลน์จากต่างประเทศแล้วจัดส่งเข้าประเทศทางไปรษณีย์ (2) บริการอิเล็กทรอนิกส์ (e-service) ที่สั่งซื้อและจัดส่งทางอิเล็กทรอนิกส์ถึงผู้ใช้บริการโดยตรง

1.1) กรณี Physical goods

หลักปฏิบัติของหลายประเทศทั่วโลก กำหนดให้มีการยกเว้นภาษี การบริโภคให้สินค้าที่มีราคาต่ำ (Low value) เนื่องจากกรมศุลกากร ซึ่งเป็นหน่วยงานประเมินและจัดเก็บภาษี มักจะมีข้อจำกัดหลายประการ เช่น ไม่มีระบบอิเล็กทรอนิกส์ที่การเชื่อมโยงข้อมูลกับผู้ให้บริการไปรษณีย์ หรือผู้ให้บริการขนส่งสินค้า (Express Carrier) อื่น ๆ ทำให้ขาดข้อมูลที่จะใช้ประเมินภาษี จำนวนเจ้าหน้าที่ไม่เพียงพอในการตรวจสอบและประเมินภาษีทั้งอากรขาเข้าและภาษีมูลค่าเพิ่ม และอาจไม่คุ้มค่ากับจำนวนภาษีที่จะได้รับจากสินค้าที่มีราคาต่ำ ไม่มีระบบคัดแยกพัสดุว่า พัสดุใดเป็นสินค้านำเข้า พัสดุใดเป็นของฝาก/ของขวัญ และจุดบริการรับชำระค่าภาษี ยังไม่ครอบคลุมทั่วประเทศ เป็นต้น ดังนั้น ผู้ให้บริการตลาดกลางอิเล็กทรอนิกส์พยายามแสวงหาโอกาสจากประเทศที่ยกเว้นการจัดเก็บภาษีการบริโภคสำหรับสินค้านำเข้าที่มีราคาต่ำ ส่งผลให้รัฐสูญเสียรายได้ภาษีการบริโภคอันพึงได้ และไม่เป็นธรรมกับผู้เสียภาษีสินค้าประเภทเดียวกันที่อยู่ในประเทศ

1.2) กรณี e-service

กฎหมายแม่บทด้านภาษีของหลายประเทศส่วนใหญ่ยังไม่ครอบคลุมถึงธุรกิจประเภท e-service ที่มีการสั่งซื้อและใช้บริการทางอิเล็กทรอนิกส์ กรณีของประเทศไทย การจัดเก็บภาษีมูลค่าเพิ่มจาก e-Service กำหนดหน้าที่ในการเสียภาษีไว้อยู่แล้วในประมวลรัษฎากร โดยกำหนดให้ผู้ซื้อมีหน้าที่นำส่งภาษีมูลค่าเพิ่ม (ยื่นแบบ ภ.พ. 36) ถึงแม้ว่าในกรณีของผู้จ่ายเงินค่าบริการ e-service ที่เป็นนิติบุคคล ไม่มีประเด็นปัญหาในการนำส่งภาษีมูลค่าเพิ่มให้กรมสรรพากร อย่างไรก็ดี กรณีผู้จ่ายเงินค่าบริการที่เป็นบุคคลธรรมดา มีการนำส่งภาษีมูลค่าเพิ่มจากการใช้บริการ e-service อย่างจำกัด

2) ภาษีเงินได้ (Income tax)

ปัญหาอุปสรรคในการจัดเก็บภาษีเงินได้จากแพลตฟอร์มต่างประเทศ เกิดขึ้นจากกรณีที่ประมวลรัษฎากรมาตรา 66 วรรคสอง มาตรา 76 ทวิ และอนุสัญญาภาษีซ้อน (Double tax agreement: DTA) ที่ประเทศไทยลงนามไว้กว่า 60 ฉบับ กำหนดให้ธุรกิจต่างประเทศที่มีกิจการในไทย หรือมีตัวแทนที่ขายในไทย มีหน้าที่เสียภาษีเงินได้นิติบุคคล หากมีสถานประกอบการถาวร (Permanent establishment: PE) ในประเทศไทย เช่น สำนักงาน สาขา โรงงาน เป็นต้น เฉพาะเงินได้ในส่วนที่เป็นของ PE ซึ่งแพลตฟอร์มต่างประเทศมักจะหลีกเลี่ยง การมี PE ในประเทศไทย เพื่อเลี่ยงภาระภาษีดังกล่าว นอกจากนี้ ยังมีปัญหาในการตีความหมายของค่าตอบแทนจากการใช้บริการ ซึ่งมีผลกระทบต่อการประเมินภาระภาษีอีกด้วย กล่าวคือ ค่าตอบแทนนั้นเป็นค่าบริการหรือค่าสิทธิ หากเป็นค่าบริการ กรณีที่ไม่มี PE ในประเทศไทย ไม่มีหน้าที่ต้องเสียภาษีเงินได้ ตามมาตรา 70 แห่งประมวลรัษฎากร หากเป็นค่าสิทธิ กรณีที่ไม่มี PE ในประเทศไทย ค่าสิทธิ

แนวทางการแก้ไขปัญหาอุปสรรคในการจัดเก็บภาษีและสถานะปัจจุบันของการดำเนินการในส่วนที่เกี่ยวข้อง แบ่งออกตามประเภทภาษี 2 ประเภท ได้แก่ 1) ภาษีการบริโภค (Consumption tax) และ 2) ภาษีเงินได้ (Income tax) สามารถสรุปได้ ดังนี้

1) ภาษีการบริโภค (Consumption tax)

องค์กรเพื่อความร่วมมือทางเศรษฐกิจและการพัฒนา (Organisation for economic co-operation and development: OECD) ได้เผยแพร่รายงานและเสนอแนะ แนวทางการจัดเก็บภาษีมูลค่าเพิ่มจากแพลตฟอร์มดิจิทัลในปี 2558 และ 25622 โดยพบว่า หลายประเทศได้เริ่มนำแนวทาง The vendor collection model ในการกำหนดให้แพลตฟอร์มดิจิทัลมีการจดทะเบียนภาษีมูลค่าเพิ่มอย่างง่าย (Simplified VAT registration) ต่อกรมสรรพากร ในประเทศที่มีการใช้บริการ เช่น ออสเตรเลีย นิวซีแลนด์ กลุ่มสหภาพยุโรป สิงคโปร์ มาเลเซีย เป็นต้น

กรณีของประเทศไทย กระทรวงการคลังอยู่ระหว่างการตรา ร่างพระราชบัญญัติแก้ไขเพิ่มประมวลรัษฎากร (ฉบับที่ ..) พ.ศ. …. (ร่าง พ.ร.บ. การจัดเก็บภาษีมูลค่าเพิ่มจากผู้ประกอบการที่ได้ให้บริการทางอิเล็กทรอนิกส์จากต่างประเทศและได้มีการใช้บริการนั้นในราชอาณาจักรโดยผู้ใช้ซึ่งมิใช่ผู้ประกอบการจดทะเบียน) โดยกำหนดให้ผู้ประกอบการ ที่ได้ให้บริการทางอิเล็กทรอนิกส์ในต่างประเทศแก่ผู้ที่ไม่ได้เป็นผู้ประกอบการจดทะเบียนภาษีมูลค่าเพิ่มในประเทศไทย และได้มีการใช้บริการนั้นในประเทศไทย หากมีรายรับจาก การให้บริการดังกล่าวเกินกว่า 1.8 ล้านบาทต่อปี ให้ยื่นคำขอจดทะเบียนภาษีมูลค่าเพิ่ม และ ให้มีหน้าที่เสียภาษีมูลค่าเพิ่ม ทั้งนี้ สถานะปัจจุบันของร่าง พ.ร.บ. คณะรัฐมนตรีเห็นชอบหลักการเมื่อวันที่ 17 กรกฎาคม 2561 สภาผู้แทนราษฎรเห็นชอบหลักการ วาระที่ 1 เมื่อวันที่ 29 กรกฎาคม 2563 จากนั้นจะนำเข้าสู่วาระที่ 2 วาระที่ 3 และการพิจารณาของวุฒิสภา

2) ภาษีเงินได้ (Income tax)

ปัจจุบัน OECD อยู่ระหว่างการพิจารณาแนวทางการจัดเก็บภาษีเงินได้จากธุรกิจดิจิทัลภายใต้ OECD/G 20 Inclusive framework on base erosion and profit shifting (BEPS) เพื่อเป็นแนวทางการปฏิบัติมาตรฐานสำหรับทุกประเทศ ซึ่งปัจจุบัน OECD อยู่ระหว่างพิจารณาประเด็นที่สำคัญ 2 ประเด็น ดังนี้

2.1) การจัดสรรกำไรเพื่อชำระภาษี (Profit allocation) โดยอยู่ระหว่างเสนอวิธีการแบ่งกำไร (Profit Split) และวิธีการกำหนดอัตราภาษี ซึ่งมีความสัมพันธ์กับปัจจัยที่สำคัญ 3 ปัจจัย ดังนี้

(1) จำนวนผู้ใช้บริการ (User participation)

(2) ทรัพย์สินไม่มีรูปร่างประเภทการตลาด (Marketing intangibles) เช่น เครื่องหมายการค้า รายชื่อและข้อมูลลูกค้า ช่องทางการจำหน่าย เป็นต้น

(3) การมีนัยสำคัญทางเศรษฐกิจ (Significant economic presence) ซึ่งเป็นจุดเชื่อมโยงการชำระภาษี (Nexus/Tax presence) จุดใหม่ เช่น การกำหนดหลักเกณฑ์เกี่ยวกับการมีตัวตนทางดิจิทัล (Digital presence) จากเดิมที่มีเพียงสถานประกอบการถาวร (Permanent establishment: PE) การกำหนดรายรับขั้นต่ำ (Revenue threshold) เป็นต้น

2.2) การกำหนดภาษีเงินได้ขั้นต่ำ (Minimum taxation) เพื่อแก้ไขปัญหาการโอนย้ายกำไร (Profit shifting) ไปประเทศที่เสียภาษีต่ำกว่า โดยอยู่ระหว่างเสนอขอบเขตของประเภทรายจ่าย และอัตราภาษี

อย่างไรก็ดี ประเทศสหรัฐอเมริกาได้ประเทศถอนตัวจากการเจรจากับกลุ่มสหภาพยุโรปในเรื่องภาษีดิจิทัล (Digital tax) เมื่อเดือนมิถุนายน 2563 ซึ่งส่งผลกระทบต่อการประชุมหารือของ OECD เพื่อหาข้อยุติร่วมกัน ทั้งนี้ หลายประเทศทั่วโลกได้ทำเดินมาตรการภาษีฝุายเดียว (Unilateral tax measure) โดยจัดเก็บภาษีบริการดิจิทัล (Digital service tax: DST) แล้ว เช่น ฝรั่งเศส อิตาลี เป็นต้น

ดังนั้น กรณีของประเทศไทยควรรอให้ได้ข้อยุติเกี่ยวกับแนวทางการจัดเก็บภาษีเงินได้จากแพลตฟอร์มต่างประเทศในเวทีการเจรจาระดับโลกและภูมิภาค โดยเฉพาะ OECD ก่อน เนื่องจากการจัดเก็บภาษี โดยไม่รอให้ได้ข้อยุติร่วมกัน แม้ว่าจะจัดเก็บภาษีได้ แต่อาจเกิดข้อพิพาททางการค้า และถูกกีดกันทางการค้าสำหรับสินค้าและบริการอื่น ๆ ของประเทศไทยได้ ทั้งนี้ ควรศึกษาและประเมินผลดีและผลเสียของการดำเนินมาตรการจัดเก็บภาษีฝ่ายเดียว (Unilateral tax measure) ซึ่งบางประเทศเริ่มจัดเก็บภาษีโดยไม่รอข้อยุติจากองค์กรระหว่างประเทศ

3.4 การใช้ประโยชน์จากสมาร์ทโฟนและระบบอินเทอร์เน็ต

การใช้งานสมาร์ทโฟนและระบบอินเทอร์เน็ตช่วยให้โลกของเราเปิดกว้างและเชื่อมโยงถึงกันได้ ทำให้การติดต่อสื่อสารกันทำได้ง่าย สามารถค้นหาข้อมูลสถานที่ การสั่งซื้อของ รวมไปถึงการใช้เพื่อส่งเสริมการศึกษา เช่น ค้นหาคำศัพท์ ค้นหาข้อมูล และศึกษาผ่านวิดีโอ เป็นต้น นอกจากผลประโยชน์แล้ว การใช้งานสมาร์ทโฟนและระบบอินเทอร์เน็ตอย่างไม่เหมาะสมส่งผลเสียต่อผู้ใช้งานหลายประการ เช่น การเสพติดการใช้สมาร์ทโฟนตลอดเวลา จนไม่ทันได้สังเกตสิ่งกีดขวางขณะเดินหรือขับรถยนต์ การเสพติดการใช้งานสื่อสังคมออนไลน์ และการเสพติดเกมส์ออนไลน์ จนไม่สามารถพักผ่อนได้อย่างเพียงพอ หรือเสียโอกาสในการทำกิจกรรมอื่น ๆ เช่น การออกกำลังกาย พูดคุยกับพ่อเเม่ การทำการบ้าน หรือการพัฒนาตนเอง เป็นต้น

กรณีของประเทศไทย จึงควรมีการปรับปรุงหลักสูตรการเรียนการสอนตั้งแต่ระดับประถมศึกษา เพื่อให้ประชาชนเข้าใจถึงวิธีที่ถูกต้องในการใช้สมาร์ทโฟนและระบบอินเทอร์เน็ตเพื่อการเรียนรู้อย่างเหมาะสมและมีขอบเขตความรับผิดชอบต่อการใช้งาน โดยสามารถรู้จักการจำกัดเวลาอย่างเหมาะสมด้วยตนเองในการใช้งานเครือข่ายสังคมออนไลน์ และเกมออนไลน์ เพื่อความบันเทิง

3.5 การพัฒนาขีดความสามารถและความตระหนักรู้ในการหวงแหนข้อมูล ส่วนบุคคล

การเข้าสู่ยุค S-M-C-I (Social–Mobile–Information–Cloud) ทำให้ข้อมูลส่วนบุคคลจำนวนมหาศาลอยู่ในความควบคุมของแพลตฟอร์มต่างประเทศ ซึ่งเป็นผลของการพัฒนาเทคโนโลยีดิจิทัล ที่แซงหน้าการพัฒนาขีดความสามารถและความตระหนักรู้ของมนุษย์ ทำให้เกิดปัญหาหลายประการ เช่น ความทุกข์ที่เกิดจากการเปรียบเทียบตัวเองกับคนอื่น หรือเรื่องเล่า บนเครือข่ายสังคมโซเชียล การไม่สามารถแยกแยะเรื่องจริงและเรื่องไม่จริงในเครือข่ายสังคมออนไลน์ได้ ความอ่อนไหวต่อเรื่องราวในเครือข่ายสังคมออนไลน์ที่มีเป้าประสงค์ในการเปลี่ยนแปลงความคิด ความเชื่อ และอุดมการณ์ได้ นอกจากนี้ ข้อมูลที่ไหลเวียนอยู่ในแพลตฟอร์มต่างประเทศสุ่มเสี่ยงต่อการถูกนำไปใช้ประโยชน์ โดยที่เจ้าของข้อมูลไม่รู้ตัว ซึ่งเท่ากับการถูกรุกรานอธิปไตยด้านข้อมูล หรือ “Data Sovereignty”

ดังนั้น รัฐบาลควรเพิ่มบทบาทในการพัฒนาขีดความสามารถและสร้าง ความตระหนักรู้ให้กับประชาชน เช่น การเพิ่มพื้นที่ของการให้ความรู้ ความเข้าใจ และการสร้าง ความตระหนักรู้ในเรื่องการคุ้มครองและหวงแหนข้อมูลส่วนบุคคลบนเว็บไซต์ของหน่วยงานภาครัฐ การประชาสัมพันธ์อย่างแพร่หลาย ให้ประชาชนทั่วไปรู้เท่าทันวิธีการที่ผู้ประสงค์ร้ายมักจะใช้ล้วงข้อมูลส่วนบุคคล การให้ความรู้ประชาชนเกี่ยวกับความจำเป็นและความสำคัญของ การเข้ารหัสข้อมูล (Data Encryption) หรือการใช้กุญแจการเข้ารหัส (Encryption key) ซึ่งถือเป็นส่วนหนึ่งของระบบความปลอดภัยด้านข้อมูล (Data Security) เพื่อป้องกัน การรั่วไหลของข้อมูลส่วนบุคคล และรักษาความปลอดภัยของข้อมูลส่วนบุคคล ซึ่งแม้ว่าแพลตฟอร์มต่างชาติจะได้ข้อมูลไป เป็นข้อมูลที่ถูกเข้ารหัสอยู่ ไม่สามารถอ่านไม่ได้ หรืออ่านได้แต่ต้องใช้เวลาในการถอดรหัสนาน จนข้อมูลที่ได้มาไม่เป็นประโยชน์แล้ว เป็นต้น

3.6 การเพิ่มบทบาทของประเทศไทยในเวทีระดับโลกและความร่วมมือระหว่างประเทศ

ในช่วงที่ผ่านมา หน่วยงานในประเทศไทยที่ปฏิบัติงานร่วมกับสหภาพโทรคมนาคมนานาชาติ (International telecommunication union: ITU) ได้แก่ สำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ (องค์การมหาชน) (สพธอ.) กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม และคณะกรรมการกิจการกระจายเสียง กิจการโทรทัศน์ และกิจการโทรคมนาคมแห่งชาติ หรือ กสทช. ซึ่งผู้แทนประเทศไทยเคยได้เข้าร่วมเป็นกรรมการบริหารของ ITU ด้วย ในสมัยที่กระทรวงเทคโนโลยีสารสนเทศและการสื่อสารยังไม่เปลี่ยนโครงสร้างมาเป็นกระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม อย่างไรก็ดี ITU เป็นหน่วยงานระดับนานาชาติเฉพาะทางที่กำหนดมาตรฐานสากลในส่วนที่เกี่ยวข้องกับระบบโทรคมนาคม รวมถึงระบบอินเทอร์เน็ต และความมั่นคงปลอดภัยทางไซเบอร์ ซึ่งไม่ใช่หน่วยงานปฏิบัติการรับมือหรือโต้ตอบภัยคุกคามโดยตรง นอกจากนี้ หน่วยงานในประเทศไทย ที่ปฏิบัติงานร่วมกับ ITU ไม่มีหน้าที่ในด้านการป้องกันและโต้ตอบภัยคุกคามทางไซเบอร์โดยตรง

ดังนั้น แนวทางการเพิ่มบทบาทของประเทศไทย จึงควรจัดตั้งหน่วยงาน ที่มีหน้าที่ความรับผิดชอบในการนำมาตรฐานของ ITU มาปฏิบัติ โดยควรจัดตั้งหน่วยงานในลักษณะของศูนย์รับมือกับสถานการณ์ความมั่นคงที่เกี่ยวกับคอมพิวเตอร์ (Computer security incident response team: CSIRT) โดยอาศัยอำนาจตามมาตรา 22 แห่ง พ.ร.บ. การรักษาความมั่นคงปลอดภัยไซเบอร์ พ.ศ. 2562 ที่ทำหน้าที่เฝ้าระวัง เตือนภัยล่วงหน้า สร้างระบบป้องกัน และปฏิบัติการโต้ตอบเหตุการณ์ความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ภายในประเทศ รวมถึงร่วมมือกับ CSIRT ในต่างประเทศ ซึ่งยึดถือแนวปฏิบัติตามมาตรฐานของ ITU เช่นเดียวกัน ทั้งนี้ CSIRT แตกต่างจากศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (National CERT) ซึ่งประเทศไทยอยู่ระหว่างจัดตั้ง และแตกต่างจากศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์ประเทศไทย (ThaiCERT) ซึ่งทำหน้าที่ติดตาม แนะนำ ประสานงาน และเผยแพร่ข่าวสารและเหตุการณ์ด้านความมั่นคงปลอดภัยทางด้านคอมพิวเตอร์ต่อสาธารณชน

กลุ่มประเทศอาเซียน (ASEAN ) ได้บรรลุข้อตกลงจากการประชุมสุดยอดผู้นำอาเซียนครั้งที่ 36 (The 36th ASEAN summit) จัดขึ้นที่ประเทศเวียดนาม เมื่อเดือนมิถุนายน 2563 ที่ผ่านมา ว่าจะทำให้ภูมิภาคเป็น One ASEAN Digital ซึ่งจะเป็นกรอบทิศทางให้เกิด ความร่วมมือกันและการพัฒนาในอาเซียนด้าน Digital technology มากยิ่งขึ้นในอนาคต เช่น การใช้ Digital technology เพื่อเพิ่มคุณภาพให้กับบริการสาธารณสุขทางอิเล็กทรอนิกส์ (e-Healthcare) การท่องเที่ยวเชิงสุขภาพ และการสื่อสาร โดยเฉพาะในช่วงของวิกฤตหรือช่วงของการแพร่ระบาดของโรคติดต่อร้ายแรง นอกจากนี้ ASEAN ยังให้ความสำคัญกับการสร้างความร่วมมือด้านการรักษาความมั่นคงปลอดภัยไซเบอร์ (Cybersecurity) และการสร้างความทนทานต่อภัยคุกคามทางไซเบอร์ ทั้งในมิติด้านความร่วมมือด้านนโยบาย การพัฒนาขีดความสามารถ และเสนอให้มีการจัดตั้งคณะกรรมการความร่วมมือด้านความมั่นคงปลอดภัยทางไซเบอร์ (ASEAN coordinating committee on cybersecurity: ASEAN -Cyber CC) รวมถึงการจัดทำโปรแกรมฝึกอบรมบุคลากรด้านไซเบอร์จาก 10 ชาติอาเซียน โดยจัดทำขึ้นที่ศูนย์ความร่วมมืออาเซียน-ญี่ปุุน เพื่อพัฒนาบุคลากรความมั่นคงปลอดภัยไซเบอร์ (ASEAN -Japan cybersecurity capacity building Centre: building Centre: AJCCBC) ที่ตั้งอยู่ในจังหวัดกรุงเทพมหานคร ประเทศไทย และศูนย์ความร่วมมืออาเซียน-สิงคโปร์ เพื่อพัฒนาบุคลากรความมั่นคงปลอดภัยไซเบอร์ (ASEAN-Singapore Cybersecurity Centre of Excellence: ASCCE) ที่ตั้งอยู่ในประเทศสิงคโปร์

ทั้งนี้ ปัจจุบันศูนย์ AJCCBC มีหลักสูตรอบรมบุคลากรไซเบอร์ที่สำคัญ 3 หลักสูตร ประกอบด้วย (1) หลักสูตรการรับมือภัยคุกคาม (Cyber defense exercise with recurrence: CYDER) ที่เน้นการรับมือกับภัยคุกคามทางไซเบอร์ ซึ่งเป็นหลักสูตรที่ประสบความสำเร็จในประเทศญี่ปุุนมาแล้ว (2) หลักสูตร Digital forensics เป็นหลักสูตรที่เกี่ยวข้องกับการตรวจพิสูจน์พยานหลักฐานดิจิทัลจากการโจมตีทางไซเบอร์ ทั้งความรู้พื้นฐานและการลงมือปฏิบัติ (3) หลักสูตรการวิเคราะห์มัลแวร์ (Malware analysis) ที่จะเป็นการวิเคราะห์มัลแวร์ประเภทต่าง ๆ ตามเทรนด์ของภัยคุกคามทางไซเบอร์ โดยเนื้อหาหลักสูตรเหล่านี้จะทบทวนและปรับปรุงให้เป็นปัจจุบันทุกปีเพื่อให้ทันต่อเหตุการณ์และสามารถรองรับการรับมือกับภัยคุกคามประเภทใหม่ ๆ ได้ เหมาะกับเจ้าหน้าที่ด้านไอทีของหน่วยงานที่ต้องมีความรู้เพื่อรับมือภัยคุกคามไซเบอร์

นอกจากนี้ กลุ่มประเทศอาเซียนให้ความสำคัญกับเรื่องความมั่นคงปลอดภัยไซเบอร์อย่างมาก เห็นได้จากการกำหนดให้ “ความมั่นคงปลอดภัยทางสารสนเทศและการรับรองความปลอดภัย (Information security and assurance)” เป็น 1 ใน 8 ของยุทธศาสตร์ ในแผนแม่บทเทคโนโลยีสารสนเทศและการสื่อสารอาเซียน ปี 2563 (The ASEAN ICT masterplan 2020) ซึ่งจะเน้นเรื่องการส่งเสริมความร่วมมือระหว่าง CERT ธรรมาภิบาลข้อมูล หรือการกำกับดูแลข้อมูล (Data Governance) และการระบุและปกป้องโครงสร้างพื้นฐานสำคัญทางสารสนเทศ อีกทั้งกลุ่มประเทศอาเซียนยังได้ร่วมกันจัดทำ ASEAN Cybersecurity cooperation strategy ซึ่งระบุถึงความร่วมมือระหว่างประเทศสมาชิกอาเซียนเพื่อเสริมสร้างความสามารถด้านความมั่นคงปลอดภัยไซเบอร์ระดับชาติ รวมถึงความร่วมมือกับ Dialogue Partners และผู้มีส่วนได้ส่วนเสียอื่น ๆ ด้วย

ดังนั้น แนวทางการเพิ่มบทบาทของประเทศไทย จึงควรส่งบุคลากรด้านไซเบอร์ของหน่วยงานภาครัฐในประเทศเข้าร่วมโปรแกรมฝึกอบรมบุคลากรด้านไซเบอร์ของศูนย์ AJCCBC และจัดตั้งหน่วยงานหลักที่รับผิดชอบในการเฝูาระวังและรับมือกับภัยคุกคามไซเบอร์ ทั้งในลักษณะของ CERT และ CSIRT เพื่อประสานความร่วมมือกับหน่วยงาน CERT และ CSIRT ในต่างประเทศ รวมถึงการทบทวนและปรับปรุงยุทธศาสตร์ชาติให้สอดคล้องกับแผนแม่บทและยุทธศาสตร์อาเซียนด้านความมั่นคงปลอดภัยไซเบอร์ การรักษาความเป็นส่วนตัว ข้อมูลส่วนบุคคล และอธิปไตยทางไซเบอร์ ซึ่งต้องร่วมมือตั้งแต่ระดับบุคคลที่เป็นผู้ใช้งาน องค์กรในภาคเอกชน หน่วยงานภาครัฐ และความร่วมมือระหว่างประเทศ

ในเวทีสหประชาชาติ (United nations: UN) ประเทศไทยสนับสนุนการทำงานของกรอบ United nations open ended working group (UN OEG) และ United nations group of governmental experts (UN GGEs) ในเรื่องพฤติกรรมความรับผิดชอบของรัฐทางไซเบอร์ที่เป็นบรรทัดฐานทางสังคม (Cyber norms) ทั้งหมด 11 เรื่อง ดังนี้

(1) การรักษาสันติภาพและความมั่นคงระหว่างประเทศ (International peace and security) และให้ความร่วมมือในการพัฒนาเสถียรภาพและความมั่นคงของการใช้เทคโนโลยีสารสนเทศ และการสื่อสาร และการป้องกันกิจกรรมทางเทคโนโลยีสารสนเทศและการสื่อสารที่เป็นภัยคุกคามต่อสันติภาพและความมั่นคงระหว่างประเทศ

(2) ในกรณีที่เกิดเหตุการณ์ผิดปกติหรือปัญหาด้านเทคโนโลยีสารสนเทศและการสื่อสาร รัฐพึงพิจารณาข้อมูลที่เกี่ยวข้อง ผลกระทบทุกมิติ ผลกระทบในวงกว้าง ผลกระทบต่อสภาพแวดล้อมทางเทคโนโลยีสารสนเทศ และการสื่อสาร (ICT environment) รวมถึงลักษณะและความรุนแรงของผลกระทบ (Nature and extent of the consequences)

(3) รัฐพึงไม่ยินยอมให้มีการใช้ดินแดนของรัฐในการกระทำความผิดทางเทคโนโลยีสารสนเทศ และการสื่อสาร (Wrongful acts using ICTs) ต่อรัฐอื่น

(4) รัฐพึงพิจารณาแนวทางการสร้างความร่วมมือในการแลกเปลี่ยนข้อมูล (Exchange of information) ความช่วยเหลือ และการลงโทษอาชญากรและผู้ก่อการร้ายทางเทคโนโลยีสารสนเทศ และการสื่อสาร รวมถึงความร่วมมืออื่น ๆ ในการแก้ไขปัญหาภัยคุกคามไซเบอร์ และการพัฒนามาตรการรูปแบบใหม่ที่จำเป็น

(5) รัฐพึงสร้างความมั่นคงในการใช้เทคโนโลยีสารสนเทศ และการสื่อสาร การเคารพสิทธิมนุษยชน (Human rights) ในระบบอินเทอร์เน็ต และเสรีภาพในการแสดงออก (Freedom of expression)

(6) รัฐพึงไม่ดำเนินการหรือสนับสนุนกิจกรรมที่ขัดแย้งต่อข้อตกลงภายใต้กฎหมายระหว่างประเทศ (Obligations under international law) ซึ่งสร้างความเสียหายต่อโครงสร้างพื้นฐานที่สำคัญของรัฐอื่น หรือสร้างผลกระทบต่อการให้บริการสาธารณะ

(7) รัฐพึงกำหนดมาตรการที่เหมาะสมในการคุ้มครองโครงสร้างพื้นฐาน ที่สำคัญจากภัยคุกคามทางเทคโนโลยีสารสนเทศ และการสื่อสาร (ICT threats)

(8) รัฐพึงให้ความช่วยเหลืออย่างเหมาะสมแก่รัฐอื่น (Requests for assistance) ซึ่งประสบภัยคุกคามต่อโครงสร้างพื้นฐานที่สำคัญ รวมถึงการให้ความช่วยเหลือในการลดผลกระทบของกิจกรรมที่ประสงค์ร้ายต่อรัฐอื่น (Malicious ICT acts) หรือการโจมตีโครงสร้างพื้นฐานพื้นฐานของรัฐอื่น ซึ่งเกิดขึ้นจากการกระทำภายในเขตแดนของรัฐ โดยคำนึงถึงอธิปไตยของรัฐ

(9) รัฐพึงสนับสนุนให้ห่วงโซการผลิต (Supply chain) มีความซื่อสัตย์ต่อผู้บริโภคขั้นสุดท้าย เพื่อให้เกิดความเชื่อมั่นต่อความมั่นคงปลอดภัยของระบบเทคโนโลยีสารสนเทศ และการสื่อสาร และรัฐควรปูองกันการขยายตัวของเครื่องมือและเทคนิคที่ประสงค์ร้ายต่อระบบเทคโนโลยีสารสนเทศ และการสื่อสาร รวมถึงการใช้งานฟังก์ชั่นลับที่ประสงค์ร้าย (Hidden functions)

(10) รัฐพึงจัดทำรายงานความเปราะบางด้านเทคโนโลยีสารสนเทศ และ การสื่อสาร (ICT vulnerabilities) และแบ่งปันข้อมูลที่จำเป็นต่อการพื้นฟูและลดความเปราะบางดังกล่าว เพื่อกำจัดภัยคุกคามที่ส่งผลกระทบต่อระบบและโครงสร้างพื้นฐานด้านเทคโนโลยีสารสนเทศ และการสื่อสาร (ICT-dependent infrastructure)

(11) รัฐพึงไม่ปฏิบัติหรือสนับสนุนกิจกรรมที่ประสงค์ร้ายต่อระบบข้อมูล (Information systems) ของ CERTs หรือ CSIRTs ของรัฐอื่น และไม่ใช้ทีมโต้ตอบเหตุการณ์ในการปฏิบัติการเพื่อประสงค์ร้ายต่อกิจกรรมระหว่างประเทศ (Malicious international activity)

ดังนั้น ประเทศไทยควรมีการศึกษาแนวทางการดำเนินการพฤติกรรม ความรับผิดชอบของรัฐทางไซเบอร์ที่เป็นบรรทัดฐานทางสังคม (Cyber Norms) ของ UN และ ความสอดคล้องกับกฎหมายภายในประเทศต่อไป

โพสต์โดย Metha Suvanasarn

โพสต์โดย Metha Suvanasarn